|

Notícias |

|

Guia Web Notícias - 2012 |

|

Segurança Digital - Tecnologia - Atualidades |

|

links externos |

|

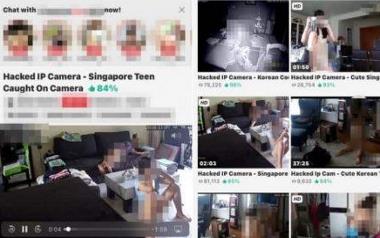

Hackers invadem webcams de mulheres e publicam vídeos no YouTube (Estadão) (Folha S.Paulo) (Olhar Digital)

Por meio delas, os criminosos tiram fotos e gravam vídeos das vítimas em momentos íntimos, que depois são extorquidas |

|

Janaína: mulher de Lesco espalhava conversas de grampos (Mídia News) (O Livre) (Isso É Notícia) MT - Espalhava na “alta sociedade” conversas privadas, alvo de grampos. A parlamentar disse que foi alvo em conversa no celular relacionada a questões íntimas

Janaina Riva acusa Samira de espalhar conteúdo de grampos na alta sociedade (O Livre) Desde a divulgação de que seu telefone foi grampeado, deputada estranhava postagens e indiretas feitas em suas redes sociais

Delegada avisa que 'não vai tolerar obstrução' no caso dos grampos (Gazeta Digital)(O Documento)(Folhamax) Celulares - De acordo com delegada, o crime dos grampos ilegais é grave. "A pena desse crime é a mesma da organização criminosa" |

|

Operação em 16 países prende cem hackers responsáveis por vírus (O Globo) (Extra)

Programa permite que hackers controlem computadores à distância e realizem gravações remotas com as webcams dos usuários.

Quando dizemos que um vírus pode contaminar um PC e ativar uma webcam sem que o dono saiba, as pessoas tomam um choque |

|

Relógios Apple Watch banidos do gabinete depois que ministros alertaram que dispositivos podem ser vulneráveis a hackers (The Telegraph) (* Google Tradutor)

Poderiam ser usados por hackers como dispositivos de escuta

Apple Watch banido das reuniões do Governo Britânico (Pplware) (Wired) (Daily Mail) (SMH)

A proibição se junta a outra já existente que impede a presença de smartphones nas salas de reuniões do executivo britânico |

|

reprodução |

|

Você está pronto? Aqui estão todos os dados que o Facebook e o Google têm sobre você

(The Guardian) (* Google Tradutor) Os dados que coletam incluem rastreamento de onde você está e onde esteve, uso de aplicativos, o acesso a sua webcam e microfone a qualquer momento.

Nós nunca permitiríamos que um governo ou corporação colocasse câmeras/microfones em nossas casas. Mas nós mesmos o fizemos |

|

Rede japonesa de hotéis lamenta que hackers possam ter visto hóspedes através de robôs (The Register) (Tokyo Reporter) (Infosecurity) (* Google Tradutor)

Seus robôs nos quartos eram hackeaveis para permitir que vissem e ouvissem remotamente através dos dispositivos

Robôs de frente para a cama significava que os hackers podiam assistir e ouvir o que os hóspedes faziam (Infosecurity) |

|

Marinha do Brasil |

|

Onde até as crianças estão sendo rastreadas (NYTimes) (NYTimes) (The Guardian) (* Google Tradutor)

“Apps de smartphones nos bolsos rastreiam movimentos em todos os lugares, de motéis a locais de trabalho, casas... ”

“três anos depois e a cinco mil kms de distância, o Times Opinion assistiu a todos os seus movimentos se desenrolando novamente. Minuto a minuto” |

|

imagem: Polícia Federal |

|

reprodução – TuxPhones |

|

reprodução |

|

reprodução |

|

Mohamed Hassan por Pixabay |

|

Hackers publicam fotos de atletas nuas online (The Times) (The Sun) (DailyMail) (India) (Yahoo!) (Sportlife)

Atletas britânicas foram hackeadas e tiveram fotos e vídeos nus vazados. Material foi roubado dos seus celulares. Elas estão entre as centenas de estrelas do esporte e celebridades que tiveram fotos e vídeos íntimos divulgados (* Google Tradutor) |

|

icsilviu por Pixabay |

|

foto Pixabay |

|

Os celulares "mais seguros do mundo" usados por políticos e bilionários contra ataques hackers

(Época Negócios) (The Telegraph) Smartphones sem câmera ou microfone, apenas enviam mensagens de texto por servidores difíceis de rastrear. Tornam-se “quase” à prova de hackers

Os celulares adulterados e ultrasseguros usados por traficantes mexicanos (BBC) (G1) (UOL) 2018 Eliminavam câmera, microfone, GPS e internet |

|

Hackers estão invadindo Smart TVs para filmar casais fazendo sexo (O Dia) (MundoBit) (O Globo)

Fazer sexo em confortável sofá, na tranquilidade de casa, diante de uma smart TV, não é mais seguro (O Globo) |

|

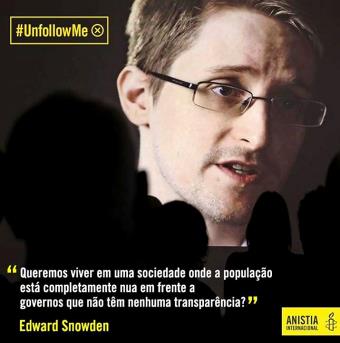

#UnfollowMe (Anistia Intern./Facebook) (Amnistia) (Amnesty) (Amnesty/Facebook) (Amnistia/YouTube)

As agências exploram nossos quartos de dormir através de webcams. Eles coletam bilhões de registros de localização de celulares por dia. Eles sabem onde pegamos o ônibus, onde trabalhamos, onde dormimos, e que outros celulares levamos para a cama

Os Arquivos Snowden (Mizanzuk.files) |

|

reprodução - Anistia Internacional Brasil (Facebook) |

|

Cuidado: sua webcam pode estar sendo controlada por hackers (Canaltech) (BBC)

A 'BBC Radio 5 Live' descobriu sites onde hackers trocavam fotos e vídeos capturados por webcams ao redor do mundo. Acesso era vendido e comprado tranquilamente

Cuidado com a sua webcam pode estar a ser vigiado sem saber (Techenet) (Diário Digital)

Alvo de hackers é o controle à distância da webcam. Reúnem, cuidadosamente, imagens da vítima sem que esta saiba que está sendo gravada |

|

Suite Smurf – Seu celular grampeado, apenas com um SMS (Suporte Ninja) (G1) (BBC) (iG)

Agência de Inteligência Britânica (GCHQ) pode hackear qualquer celular apenas com uma mensagem de SMS.

Podem ouvir conversas, ligar a câmera, ver SMS, WhatsApp, histórico do navegador, etc, mesmo com o aparelho desligado

Snowden revela programa de espionagem que permite à GCHQ controlar smartphones (Tudo Celular) |

|

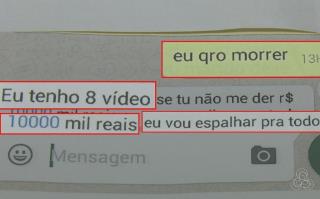

Sextortion: adolescentes são os principais alvos

(Kaspersky) Chantagem é um crime antigo e tecnologias de hoje favorecem o ataque. O hacking de comunicações como webcams trazem eficiência cruel.

Criminosos exigem dinheiro na maioria das vezes, mas em alguns casos estão a procura de mais material comprometedor |

|

Hugh Grant reacende sua guerra contra a imprensa (El País) (Hacked Off)

O empenho de Grant é que o público não se esqueça do caso de grampos feitos por jornais, onde ele próprio foi vítima.

Ator após gravar secretamente um jornalista admitindo o grampo de celulares, tem sido um dos rostos da campanha Hacked Off

”grampos em milhares de alvos” (Reuters) 04/07/14 ”jornal praticou anos a fio, grampos de celulares” (Carta Capital) 08/10/13 ”grampos costumavam centrar-se em adultérios” (Carta Maior) 02/11/13 |

|

Especialista em segurança cibernética mostrou como hackers podem acessar um telefone do escritório e ouvir tudo o que você está dizendo (Business Insider) (* Google Tradutor)

Um hacker pode acessar seu telefone IP e ouvir tudo, independentemente de você estar ou não ao telefone.

O microfone nunca desliga, então o hacker pode ouvir cada coisa que o telefone ouve, cem por cento do tempo, sem parar |

|

Afinal, o que pode dar errado com o drone da Amazon que filma a sua casa? (Terra) (Estadão) (NYTimes) (The Verge) (CNET) (CNN) (ZDNet) (Dezeen) (BBC)

O dispositivo voa pela casa filmando tudo, supostamente para fins de segurança. Proprietário pode assistir tudo em seu celular.

A Amazon diz que você deve se preocupar mais com as câmeras do seu telefone do que com o drone Ring (The Verge) |

|

reprodução |

|

United, Delta e American Airlines cobrem as câmeras nas telas dos assentos após protestos (BussFeed) (SlashGear) (The Verge) (ZDNet) (NYT) (Daily Mail)

Após a indignação de passageiros por preocupações com privacidade, empresas estão cobrindo as câmeras com adesivos (* Google Tradutor)

United e Delta cobrem câmeras em assentos de aviões (Canaltech) (Olhar Digital) (Tecnoblog) (Carlos Trentini) Companhias aéreas estão cobrindo fisicamente com adesivos as câmeras nos sistemas de entretenimento de seus aviões |

|

reprodução |

|

Como detectar páginas falsas que simulam ser sites oficiais para enganar usuários (BBC)

Além de reproduzir os originais nos mínimos detalhes, sites podem contar com mesmos anúncios do Google vistos nos verdadeiros |

|

reprodução - Cyrus Crossan |

|

por Nicola Albertini |

|

Informações pessoais de milhares de compradores de dados ilegais são vazadas (OlharDigital) (CyberNews) (Techradar) (KrebsonSecurity) (Bleeping Computer) (Gigazine) (TechNadu) (Myce) (SmartMileCo) (TheCyberPost) (Panda Security)

Cibercriminosos que compraram dados vazados acabaram, eles próprios, expostos na internet. Agora outros cibercriminosos também podem acessá-los e praticar ações de estelionato ou extorsão. Também estão acessíveis às agências da lei |

|

reprodução |

|

Golpes pela internet têm penas ampliadas para até 8 anos de prisão (G1)(Tecnoblog)(Estadão)(Senado)(Planalto)

Pena por crimes ligados a fraudes com uso de dispositivos eletrônicos, invasão de aparelhos para roubar, adulterar ou apagar informações ou instalação de apps espiões. Além de multa. A pena pode aumentar até dois terços se usar servidores fora do território nacional, e ainda pode dobrar se vítima for idosa ou vulnerável (texto da lei)

* Hackear dispositivos como celulares, computadores e tablets com vírus e malwares, pode dar pena de até 8 anos de prisão e multa, podendo passar de 20 anos com agravantes (GWN) |

|

Amarnath Radhakrishnan por Pixabay |

|

Tadas Sar por Unsplash |

|

Waldemar Brandt por Unsplash |

|

Alexa, Siri e Google são acusados de ouvir conversas mesmo quando não deveriam (Terra) (Estadão) (Jornal de Brasília) (Radiouau) (Washington Post) (Legal Reader) (Reuters) (TechStory) (9To5Mac) (Intelligence)

"Essas conversas ocorreram em suas casas, seus quartos e carros..." Em 2019, a Apple suspendeu a prática que permitia que revisores humanos ouvissem e "classificassem" as gravações. Mas a AP informou que a Apple voltou a usar pessoas para ouvir gravações

“trabalhadores ouvem negócios de drogas, detalhes médicos e pessoas fazendo sexo” (The Guardian)(El País) (* GoogleTradutor)(2019) |

|

File:Prince Harry arrives at the UK-Africa Investment Summit in London 20 January 2020 (49413820711).jpg: DFID - UK: Minerva97, CC BY 2.0 <https://creativecommons.org/licenses/by/2.0>, via Wikimedia Commons |

|

GRAMPOS CELULARES

Príncipe Harry pede até US$400 mil em processo por escuta telefônica (G1)(Público)(JN)(BBC)(Band)(UOL)

Harry e mais de cem outras pessoas estão processando a MGN. Foram realizados grampos em "escala industrial" (G1)

A defesa já admitiu ter usado escutas em mais de 600 casos (JN)

Grupo pediu desculpas perante à Justiça por grampos (Band)

Jornal acusa tabloides britânicos de grampear até 3 mil telefones de famosos (BBC) (Folha S.Paulo) (2009) Grupo de mídia teria pago para evitar processos onde seus jornalistas eram acusados de envolvimento nos grampos de celulares |

|

Dimitris Chapsoulas por Unsplash |

|

PEGASUS: A NOVA ARMA GLOBAL PARA SILENCIAR JORNALISTAS (* Google Tradutor) (Forbidden Stories) (Amnesty International)

Jornalista sabia que estava sendo observada. As autoridades jogaram contra ela: com câmeras em sua casa para filmá-la durante o sexo e prendê-la.

Seu telefone celular foi infectado com o Pegasus |

|

Sistema de votação eletrônica da Câmara joga no lixo 10% dos votos (Diário do Poder) (O Sul) (O Estado CE) (JM) (Jornal de Uberaba) (Folha de Londrina) (MSpcom) (ContraFatos)

PEC do voto impresso - Segundo Fernando Rodolfo (PL-PE), pró-voto impresso, ele e mais 49 deputados tentaram sem sucesso votar “independente se era sim ou não” (...) Mesa Diretora disse estar ciente do problema e que “tentava resolver”, mas votação foi encerrada 8 minutos depois |

|

Cleia Viana/Câmara dos Deputados |

|

Hackers invadem webcam para tentar filmar menina tomando banho (R7) (MeioNorte) (NotíciasInusitadas) (CAnonimos)

“... ver as pessoas em sua privacidade” “... prática muito comum. Tanto que já existe um mercado ilegal e rentável que vende os vídeos gravados dessa forma”

Garota é espionada no banho por hackers de webcam (BBC) (Canaltech) (* Google Tradutor)

A BBC Radio 5 descobriu sites onde hackers trocam imagens de pessoas capturadas em suas próprias webcams sem seu conhecimento, e um mercado negro onde o acesso pode ser comprado e vendido |

|

Hackeando o Brasil (Agência Pública) (UOL)

Empresa italiana tem tecnologia para “infectar” diferentes aparelhos digitais para permitir seu monitoramento ao vivo, 24hs por dia. Seus equipamentos permitem às polícias realizar vigilância massiva em milhares de computadores e celulares ao mesmo tempo.

Programa Da Vinci pode ligar e gravar remotamente microfones e câmeras de computadores e celulares |

|

Governo dos EUA proíbe uso do TikTok (Revista Oeste)(DW)(Valor)(UOL)(JBr)(GZH)(MC)

Medida também foi adotada por Canadá e Comissão Europeia.

Parlamentar britânica pediu aos ingleses para excluírem o app dos celulares. Fortes evidências de "coleta de dados". A UE decidiu proibir o uso do app nos celulares corporativos e pessoais de funcionários

* Sem menção a câmeras e microfones (GWN) |

|

Eurodeputados apelam a ações contra o abuso de software espião (Parlamento Europeu) (MediaTalks) (DailyMail) (The Guardian) (OCCRP)

Manifestaram preocupação com utilização abusiva do Pegasus e de outros softwares de espionagem.

Os spywares adquirem controle completo do seu celular.

Ativam à distância a câmera, microfone, apps, tudo |

|

Thomas Breher por Pixabay |

|

É assim que a polícia sabe o que você pesquisa, acessa, lê e assiste na web (Canaltech) (Wired) (Ars Technica) (Unfold Times) (Weird News) (Yahoo!)

Tudo o que você acessa, lê ou fala na internet pode — e será — usado contra você no tribunal, caso eventualmente cometa algum crime ou infração |

|

reprodução AFP Australian Federal Police/YouTube |

|

AN0M: aplicativo falso do FBI prometia comunicação segura, mas entregava espionagem (TheHack)(BBC)(TheGuardian)(AFP)(Europol)

Operação policial internacional usou aplicativo espião. (AFP, Europol, FBI e outras agências em diversos países) Cerca de 12 mil dispositivos foram usados por cerca de 300 organizações criminosas em mais de 100 países. A polícia encontrou um meio de fornecer a eles o app espião. Milhões de conversas foram acompanhadas.

“Nos celulares os criminosos eliminavam microfone, câmera, GPS e internet. Apenas enviavam mensagens de texto, por servidores difíceis de rastrear” (BBC - 2018) |

|

Jonah Pettrich por Unsplash |

|

Código que diz revelar se o seu celular vem sendo espionado é falso (Canaltech) (R1) (Yahoo!) (Dmb) (TechDoxx)

A dica é falsa e não serve para flagrar espionagem em smartphones, que pode acontecer sem a anuência do usuário. Muitos apps costumam ser usados por conjugues no monitoramento oculto de seus parceiros acessando remotamente suas câmeras, microfones e informações |

|

Importunação sexual vira crime, com pena de até 5 anos de prisão (Estadão) (G1) (Época Negócios) (Isto É) (Jota)

Lei também torna crime a divulgação, por qualquer meio, de vídeo e foto de cena de sexo ou nudez sem consentimento, além de cenas de estupro |

|

Adeus à Intimidade? (Outras Palavras) (ALAI) (GSNotícias) (Consortium News) (Annie Machon)

Snowden demonstrou: governos e achacadores têm acesso, também, a todos os nossos momentos íntimos

"... nada temos a esconder, mas por certo não queremos espiões nos observando ou escutando, assim como não queremos criminosos capturando imagens e tentando nos chantagear"

* Annie Machon é ex-oficial de inteligência do Serviço de Segurança MI5 do Reino Unido |

|

reprodução |

|

Apple Watch gravou assassinato de jornalista, diz imprensa turca 13/10/18 (EFE) (Estadão) (G1) (Gizmodo) (CNN) (Pplware)

Apple Watch estava sincronizado com o celular que ele deixou com a noiva. As conversas foram gravadas pelo relógio e enviadas ao iPhone e a sua conta no iCloud

Apple Watch banido das reuniões do Governo Britânico (Pplware) 10/10/16 Medida se junta a outra que proíbe smartphones

Relógios Apple Watch banidos do gabinete depois que ministros alertaram que dispositivos podem ser vulneráveis a hackers (The Telegraph) 09/10/16 Podem ser usados como dispositivos de escuta (* Google Tradutor) |

|

imagem: reprodução de 2015 |

|

reprodução - Leonardo Campos, presidente da OAB-MT |

|

reprodução Facebook |

|

reprodução |

|

Microsoft alerta para malware que está afetando todos os navegadores (Canaltech) (Microsoft) (CISO Advisor) (ZDNet) (THN) (PCMag)

O Adrozek é capaz de substituir anúncios legítimos nos sites acessados pelas vítimas, os trocando por propagandas sob o controle dos criminosos e cuja renda é revertida para eles. * este tipo de crime acontece há anos (GWN) |

|

Omni Matryx por Pixabay |

|

Fórum de Elite Hacking e Cibercrime - Foi hackeado! (THN) (TI Forense) (Gizmodo) (Jioforme) (KrebsonSecurity) (VPNOverview)

Hackers foram hackeados - Informações sobre membros do fórum de hackers, incluindo nomes de usuário, endereços de e-mail e senhas, e outros detalhes de contato, foram divulgadas publicamente pelos invasores (* Google Tradutor) |

|

reprodução |

|

Tirachardz por Freepik |

|

Depois que hackers chantagearam seus clientes, empresa finlandesa de terapia declara falência (HotForSecurity) (CFN) (GrahamCluley) (BBC) (* Google Tradutor)

Notas altamente sensíveis de sessões de terapia foram publicadas online para chantagear pacientes. CEO da rede de clínicas encobriu quebra de segurança |

|

reprodução |

|

reprodução Facebook |

|

reprodução |

|

Pesquisadores criam robô que provoca humanos e descobrem que as máquinas podem nos tirar do sério (Gizmodo)

Trash talk é o nome dado à prática de falar e provocar adversários como forma de desestabilizá-los emocionalmente. Robô programado para provocar e desestabilizar humanos |

|

Inteligência Artificial consegue imitar sua voz em 5 segundos (Olhar Digital) (Canaltech) (BB) (Production Expert)

Software analisa uma amostra da voz original e a converte em um modelo matemático

Programa da Adobe pode imitar a voz de qualquer pessoa (Vice) |

|

Hackers acessam câmeras de segurança doméstica (ABC News) |

|

Espiões, ameaças e spam: Como Harvey Weinstein intimidou quem tentou denunciá-lo (Estadão) (Folha S.Paulo) (FoxNews)

“Operação Abafa” - Jornalista Ronan Farrow relata em livro as estratégias da 'indústria do silêncio' por trás dos assédios. Foram décadas de silêncio |

|

Deep fake coloca Robert Downey Jr e Tom Holland em De Volta Para o Futuro (Canaltech) (TecMundo) (Monet) (Omelete)

Youtuber recriou a cena em que os personagens precisam fazer com que os pais de McFly fiquem juntos. Não somente há a mudança de rostos dos atores, mas uma manutenção verossímil da interpretação |

|

Lukas Gehrer por Pixabay |

|

Especialistas encontram novo programa de espionagem 'sofisticado' que monitora câmera (G1) (Olhar Digital) (TechTudo) (iG) (Gizmodo) (TechCrunch)

É capaz de monitorar a câmera, microfone, dados e recursos do smartphone.

Hackers podem roubar até mensagens apagadas do WhatsApp. App oculta ícone e desaparece da lista, dificultando sua remoção |

|

Carlos Lopez Castellon por Pixabay |

|

Apple e Siri: Acordo para Encerrar Acusações de Escuta (PN) (G1) (Estadão)

Donos de celulares alegaram que a empresa ouvia e gravava conversas

Apple é processada por deixar humanos ouvirem gravações da Siri (Tecnoblog) 2019

Funcionário revelou que gravações incluíam discussões entre médicos e pacientes, negócios aparentemente criminosos, encontros sexuais e assim por diante |

|

Onur Binay por Unsplash |

|

(Tradutores da Liberdade/legendado) (Fox News) (TL/Facebook)

Gravação de informações - Mesmo quando o seu celular está no modo avião. Teste feito com dois celulares sem os chips e sem configuração com redes wi-fi. Ao ligar o wi-fi, as informações do período em que estiveram sem rede foram enviadas à empresa |

|

Governo “desaconselhou” uso de telemóveis da Huawei (Público) (Pplware) (Expresso) (Exame Informática)

O governo português desaconselhou o uso de celulares oferecidos pela Huawei, e por qualquer outra marca, na administração pública |

|

Jonas Leupe por Unsplash |

|

File:Prince Harry arrives at the UK-Africa Investment Summit in London 20 January 2020 (49413820711).jpg: DFID - UK: Minerva97, CC BY 2.0 <https://creativecommons.org/licenses/by/2.0>, via Wikimedia Commons |

|

(El País) Mensagem diz que espiões haviam testado software em celulares de diferentes sistemas como Android, BlackBerry e iOS |

|

Gigantes da internet sabem por onde você anda, que lugares frequenta e com quem fala (G1)

Companhias não deixam de seguir seus usuários pelo mundo virtual quando seus aplicativos são fechados ou o celular é colocado no bolso |

|

Brinquedos conectados podem levar hackers para dentro da sua casa (Estadão) (Minuto da Segurança) (UOL)

A FNA considerou Cayla “um aparelho de espionagem ilegal”. Hackers podem usar câmeras e microfones dos brinquedos para ver e ouvir |

|

Hackers invadem robôs domésticos e os transformam em espiões (TecMundo) (Bloomberg) (RCI)

Esses robôs podem facilmente ser transformados em dispositivos de espionagem, registrando vídeo e áudio dos donos sem que eles saibam |

|

Como controlar os espiões na sala de sua casa

(El País) Em escuta permanente, os dispositivos conectados são a entrada para os ‘hackers’. O aparelho de televisão nos escuta, assim como os celulares e as câmeras de vigilância |

|

Estudante de psicologia é preso por extorsão de mulheres via redes sociais (G1) (Correio Braziliense)

Cerca de mil mulheres em todo o país - Ele vai responder por estupro virtual por ameaças feitas para que vítimas tirassem a roupa na webcam |

|

Óculos do Snapchat estão sendo usados para filmar cenas de sexo (Canaltech) (Mashabe)

"Parece fácil e melhor do que um telefone", disse um dos clientes. "Eu gosto de ter o meu ponto de vista em vez do de uma mesa lateral” |

|

Reino Unido e NSA espionaram webcams, diz The Guardian (Exame) (Época) (Reuters) (Terra) (Opera Mundi)

Grandes quantidades de imagens com conteúdo sexual explícito foram recolhidas por programa |

|

Ex-funcionário da CIA diz que revelou segredos dos EUA para ‘defender liberdade’ (BBC) (G1) (FL)

“Não quero viver em um mundo em que tudo que eu faço e digo é gravado", disse ele ao The Guardian |

|

Principal |

Ciência |

Cotidiano |

|

Mundo |

Saúde |

Entretenimento |

|

Empresas |

Opinião |

Ações Sociais |

|

Tecnologia |

Economia |

|

|

"Basta um hacker e um telefone" |

|

Como a polícia descobriu os esconderijos de 5 mil celulares roubados em SP (Estadão) (UOL) (MSN)

Localização e rastreabilidade em tempo real. Disponível há muitos anos (GWN) |

|

Teams: vai dar para ‘clonar’ voz com IA para conversar em outras línguas (Olhar Digital) (TechCrunch) (Microsoft)

A Microsoft anunciou o Interpreter para o Teams, que traduz falas dos usuários e as reproduz usando a voz deles |

|

Facebook e Instagram avaliam combate ao deepfake pornô (kaspersky)

Pornografia deepfake está sendo revista por conta das preocupações crescentes com influência da IA na criação de imagens explícitas falsas |

|

Lula sanciona lei que proíbe uso de celular nas escolas (O Globo) (InfoMoney) (UOL) (Exame)

“No meu gabinete, ninguém entra com celular”. Lula também não tem celular - Brasil se une a dezenas de países que já proíbem o uso do aparelho (UOL) |

|

Os arquivos Snowden (Luke Harding/LeLivros)

Agências utilizaram todas as suas habilidades técnicas para “dominar a internet”. O controle democrático tem sido vago e secretamente abafado. Google, celulares e todo o restante. O resultado é um mundo que está sendo espionado |

|

Empresa indenizará funcionário que teve dados vazados na internet (Conjur)

Se dados de funcionário vão parar em uma rede social, quem responde por isso é a empresa |

|

NSA tem acesso total ao iPhone, diz Forbes (Observatório da Imprensa) (O Globo) (Forbes)

Funcionalidade do malware espião tem a capacidade de ler e gravar remotamente a câmera, microfone, arquivos e geolocalização |

|

Gangues inglesas criam listas de estupro para atacar garotas vinculadas a grupos rivais

(Opera Mundi) (The Guardian) Garotas foram secretamente filmadas tendo relações sexuais e para que os vídeos não sejam publicados são forçadas a manter novas relações com outros membros |

|

Porque “Eu não tenho nada a esconder” é a resposta errada à vigilância em massa (Anistia Internacional)

“Então nenhum problema com a webcam em seu banheiro ou em seu quarto também?” |

|

Ex-assessor de Cameron é condenado à prisão por grampos ilegais (UOL) (The Guardian) (rfi) (O Globo) (Reuters)

Jornal News of the World usou grampos em milhares de alvos, de estrelas de cinema a vítimas de criminalidade e ministros do governo |

|

|

Principal |

Mundo |

Cotidiano |

Economia |

Empresas |

Tecnologia |

Ciência |

Saúde |

Opinião |

Ações Sociais |

Entretenimento |

|

Jeff Bezos diz estar sendo extorquido por causa de fotos íntimas (Canaltech) (DN) (N-TV) (Terra) (Estadão) (Medium) (Época Negócios) (Nelson de Sá / FSP) (Folha S.Paulo) (Forbes)

"O National Enquirer ameaçou fazer revelações se Bezos não parasse com as investigações à forma como a publicação conseguiu fotos e mensagens íntimas de terceiros" (DN)

Não obrigado, Sr. Pecker (Jeff Bezos/Medium) Chantagem - "Várias pessoas entraram em contato com nossa equipe de investigação sobre suas experiências similares (...) e como precisavam capitular porque, por exemplo, seus meios de subsistência estavam em jogo” (* Google Tradutor) |

|

Contra-ataque: hackers invadem sistemas da NSA e roubam malwares (O Globo) (WP)

Grupo hacker alega ter penetrado os sistemas da NSA e roubado alguns de seus malwares, que estão sendo oferecidos na internet

Arquivo Snowden confirma que novo vazamento da NSA é autêntico (The Intercept) (O Globo)

The Intercept confirma que são parte de conjunto de ferramentas usadas para infectar secretamente computadores de todo o mundo |

|

Symantec Ameaça Móvel: atacantes podem manipular seus arquivos de mídia WhatsApp e Telegram (Symantec)

Imagens, pagamentos, áudios. Notícias falsas - Invasor pode alterar arquivos de mídia que aparecem no feed do canal (* Google Tradutor) |

|

Heather Mills, ex de Paul McCartney, recebe pagamento "substancial" (Global News) (CNN) (* Google Tradutor)

“Editora foi acusada de hackear celulares pessoais e usar as informações como fonte em artigos, de acordo com o The Guardian” |

|

Documento da CIA revela que agência espionava comunicação mundial há 50 anos (Canaltech) (WP) (Forbes)

Agência não apenas tinha acesso irrestrito às comunicações internacionais de diversos países, como ainda era paga para isso |

|

O som do silêncio é na verdade o som de um app malicioso de alto-falante inteligente ouvindo você

(The Register) (SCMagazine) O Google Home e o Amazon Alexa podem ser facilmente hackeados para espionar os usuários (* Google Tradutor) |

|

Governo reforçará de maneira inédita vigilância eletrônica sobre os paulistas (Estadão)

O governo de SP vai reforçar, de maneira ainda não vista no Brasil, os sistemas de vigilância eletrônica sobre os cidadãos |

|

Allison Mack, atriz de 'Smallville', se declara culpada em caso de culto sexual (G1) (Quem) (Cineclik)

Admitiu ter ameaçado mulheres de divulgar informações sobre elas - Seita coletava fotos explícitas e vídeos dos membros e assumia propriedades |

|

Prática do nudismo em franco declínio na Alemanha (RFI) (UOL) (Folha S.Paulo)

As redes sociais seriam uma das explicações para os jovens se absterem. O risco de ter uma foto espalhada pela internet é grande |

|

Caso Bezos expõe vulnerabilidade de bilionários a hackers (Folha S.Paulo)

Tabloide teria obtido fotos íntimas do dono da Amazon. Bilionários têm informações valiosas para criminosos e agências de inteligência |

|

Google removeu 7 apps de stalking da Play Store (Pplware) (Olhar Digital) (Avast) (Tecnoblog) (Gadgets 360) (TNW)

São apps para Android concebidas para um único fim. Seguir uma pessoa, seja o seu cônjuge, companheiro (a), ou outrem |

|

França neutraliza rede de computadores hackeados (Isto É) (EM) (Folha S.Paulo) (RFI)

A polícia francesa conseguiu neutralizar um “botnet”, uma rede de computadores hackeados que incluía quase um milhão de máquinas |

|

MPF denuncia Glenn e mais 6 por invasão de celulares de autoridades (Agência Brasil) (Estadão) (R7) (UOL)

Greenwald indica que o grupo criminoso deve apagar mensagens que já foram repassadas ao jornalista de forma a não ligá-los ao material ilícito |

|

EUA liberam militares para combater notícias falsas e desinformação (Bloomberg) (Yahoo!) (* Google Tradutor)

Agência quer software personalizado que possa descobrir falsificações escondidas entre histórias, fotos, vídeos e clipes de áudio |

|

Autoridades da Alemanha teriam acesso livre à conversas do WhatsApp, afirma imprensa

(The Hack) (DW) (JN) Método utilizado permite que textos, vídeos, imagens e mensagens de voz sejam reproduzidas em tempo real |

|

Milhares de chamadas de vídeo com zoom deixadas expostas na Web aberta (Washington Post) (* Google Tradutor)

Muitos dos vídeos incluem informações de identificação pessoal e conversas profundamente íntimas, gravadas nas casas das pessoas |

|

União Europeia pode forçar Apple a criar iPhone com bateria removível pelo usuário (Tudocelular) (Olhar Digital)

Determinação garantiria que todos os dispositivos do mercado tenham bateria com possibilidade de ser retirada pelos donos |

|

Spotify quer monitorar voz dos usuários para oferecer 'conteúdos relevantes' (The Hack) (Canaltech) (MBW) (Justia)

Ferramenta utiliza áudios dos usuários para projetar gostos musicais e até saber se usuário está utilizando o Spotify sozinho ou acompanhado |

|

Site público expõe milhões de dados pessoais e CNPJs (TechTudo) (TecMundo) (Computerworld) (O Globo) (Tecnoblog)

223 milhões de pessoas. Tem informações como: nome, CPF, endereço, e-mail, renda, telefones, placas de veículos e outras |

|

Apple vai analisar fotos de iPhones e iCloud para combater abuso de menores (Tecnoblog) (Estadão) (BBC) (JN) (Apple)

Com recursos de IA, Apple pretende ajudar no combate ao abuso infantil; sistema também terá moderação humana |

|

Homem enfrentando extradição para os EUA por invadir as webcams de centenas de mulheres jura que ele e sua esposa vão se matar se um juiz do Reino Unido ordenar que ele enfrente justiça na América (Daily Mail) (* Google Tradutor)

Webcams em 39 países. Assistia mulheres se despindo e fazendo sexo |

|

Governo israelense invade escritórios do grupo NSO (The Record) (The Guardian) (TOI) (Indian Express) (The Irish Times)

Meios de comunicação informaram que clientes do NSO espionaram smartphones de jornalistas, ativistas e políticos (* Google Tradutor) |

|

Grupo hacker secreto usa malware de Android para espionar milhares de pessoas em 21 países (Gizmodo) (The Register) (The Verge)

O malware permite ao grupo ativar as câmeras frontal e traseira dos celulares, assim como seu microfone, para gravar alvos |

|

Hackers de estados-nação tornam seus ataques mais agressivos (CISOAdvisor) (CybersecurityDive) (SDXCentral) (TechTarget)

Outros hackers - O ransomware tornou-se o fenômeno de segurança cibernética mais perigoso. Invasores estão usando a intimidação para pressionar suas vítimas, ameaçando “publicar dados roubados” |

|

O Microsoft Teams e o Zoom têm um novo concorrente (você pode não amar isso) (ZDNet) (* Google Tradutor)

Totalmente pesquisável - Não tenho certeza se quero que tudo o que digo seja instantaneamente mantido para a posteridade |

|

Polícia 'atualiza' vírus Emotet com programa de desinstalação após desmantelar operação de hackers

(G1) Programa foi acionado para remover arquivos do vírus e desligar código malicioso que já estava sob o controle das autoridades |

|

Operação Spoofing: PF conclui não ser possível atestar autenticidade e integralidade de mensagens

(G1)(Estadão)(GazetaPovo) Operação prendeu hackers que invadiram celulares de autoridades. Peritos analisaram 19 milhões de arquivos |

|

Hackers can gain access to your computer monitor (Business Insider) (Tech Insider/Facebook) (Pulse NG)

Os hackers podem acessar o monitor do seu computador - especialista em segurança mostra como é fácil. Eles podem sobrepor e mudar o conteúdo de sua tela |

|

Falha na câmera do Android permitia que hackers espio-nassem sua vida pessoal (Canaltech) (BleepingComputer)

Conseguiriam tirar fotos, gravar vídeos e localização sem a permissão ou mesmo conhecimento do dono do celular |

|

Câmeras de segurança da Xiaomi permitiam ver a casa de outras pessoas (Olhar Digital) (Android Authority) (Sophos)

Após descoberta do problema, Google cortou integração dos produtos da Xiaomi ao Google Nest Hub |

|

Ataque global a servidores VOIP atinge 25 corporações brasileiras (Convergência Digital) (CISO Advisor) (Check Point)

Mais de 60 países. VOIP permite que se faça chamadas pela internet, por exemplo, como pelo WhatsApp. Hackers espionaram ouvindo chamadas |

|

Xiaomi é acusada de coletar dados até no modo anônimo; empresa rebate (Folha S.Paulo) (Valor) (Forbes)

“É um backdoor com funcionalidade de telefone”, brinca Gabi Cirlig sobre seu novo smartphone. Ele está apenas brincando (Forbes) |

|

Vídeos deepfake poderiam "desencadear" agitação social violenta (BBC) (* Google Tradutor)

Advertência veio durante audiência na Câmara dos deputados dos EUA sobre a tecnologia deepfake que pode criar vídeos de figuras públicas |

|

PhantomLance: backdoor para Android descoberta na Google Play (Kaspersky) (ZDNet)

Essas descobertas não são raras, pesquisadores encontram Trojans na Google Play, às vezes centenas de uma vez |

|

(ZDNet) Procurador alega que coletam informações, localização, visitas a sites, contatos, gravações de voz e muito mais (* Google Tradutor) |

|

Vídeo: hacker conversa com criança após invadir câmera da Amazon (Veja) (UOL) (Estadão) (StartSe)

Dispositivo foi comprado por família americana com a intenção de acompanhar a rotina das filhas |

|

Empreiteiros do Facebook pagos para transcrever chats de áudio dos usuários (Bloomberg) (* Google Tradutor)

O Facebook tem pago centenas de contratados externos para ouvir e transcrever clipes de áudio de usuários de seus serviços |

|

Edward Snowden: Como smartphones são usados para te espionar (Android Authority) (Canaltech) (JRE Clips)

Os smartphones são uma maneira importante para governos, empresas de tecnologia e maus atores espionarem você (* Google Tradutor) |

|

A polícia disse para não baixar o app NHS Covid-19 (BBC) (The Times) (Independent) (The Sun) (* Google Tradutor)

Policiais britânicos foram instruídos a não carregar seus telefones pessoais no trabalho se tivessem o app, por “questões de segurança” |

|

Anatel derruba sigilo de dados cadastrais de quem liga, mesmo sem ordem judicial (Canaltech)(Conv.Digital)(Estadão)

A decisão permitirá que donos de linhas telefônicas peçam os dados cadastrais de números dos quais recebeu uma ligação |

|

Google é processado por localizar usuários sem autorização (Exame) (Convergência Digital) (EM) (Isto É)

Google é alvo de ação em tribunal federal dos EUA por localizar posição de smartphones que haviam desativado seu “histórico de localização” |

|

Microsoft detecta 5 bilhões de ameaças digitais em dispositivos por mês (Convectiva)

A empresa está analisando dispositivos e continua detectando e analisando 6,5 trilhões de sinais de ameaças diariamente |

|

LightNeuron: backdoor do grupo de espionagem Turla

(WeLiveSecurity) Um malware capaz de: Ler e modificar qualquer e-mail através do servidor de e-mail — Criar e enviar novos e-mails — Bloquear qualquer e-mail. O destinatário original não receberá o e-mail |

|

IWF - Internet Watch Foundation (IWF)

Organização trabalha para remover conteúdo de abuso sexual infantil hospedado em qualquer parte do mundo |

|

Escritórios de advocacia viram alvo mais visado por cibercriminosos no mundo (Canaltech)

Segundo a ESET, objetivo dos criminosos é acessar dados e expor, ou vender informações confidenciais da empresa e de seus clientes |

|

Sexo com robôs tem de ser mais protegido (Público)

Investigadores conseguiram comprometer robô. “Conseguimos aceder à videocâmera, essencialmente para espiar”. Poderiam transformar robôs em máquinas de vigilância, através da captação ilegal de vídeos e sons |

|

Conheça os 'Cowboys Of Creepware' - vendendo vigilância do governo para espionar seu cônjuge (* Google Tradutor)

(Forbes) Com frequência, o malware usado para espionar terroristas e pedófilos é praticamente o mesmo usado para controlar parceiros |

|

Falta de privacidade reduz número de praias de nudismo (G1)

Em tempos de redes sociais, nada escapa das câmeras dos celulares. Flagrantes vão parar na rede em segundos |

|

Governo italiano faz reunião sobre danos de ataque hacker (Época Negócios) (CNN) (UOL) (Yahoo!) (IstoÉ) (ANSA)

França, Finlândia, EUA, Canadá, também sofreram com ação criminosa que, até o momento, atingiu 2,1 mil sistemas em todo o mundo |

|

Robô aspirador tira fotos de mulher no banheiro e imagens acabam nas redes sociais (Yahoo!) (Estadão) (Mundo Conectado)

Outras capturas realizadas mostram quartos ao redor do mundo. Robôs carregavam a mensagem: "Gravação de Vídeo em Progresso" |

|

Uso de celular no front vira dor de cabeça para o Exército russo (Estadão) (CB) (EM) (UOL)

Ataque ucraniano matou dezenas de soldados russos após identificar localização com o rastreamento de celulares |

|

Lula proíbe ministros de entrar com celular no gabinete presidencial (Metrópoles) (Revista Oeste) (A Tarde)

Auxiliares costumam levar impressos documentos que apresentarão. Na sala da reunião ministerial também proibiu que portassem celular |

|

Macron e outros líderes foram alvos do sistema Pegasus (DW) (UOL) (Estadão) (Exame) (Yahoo!)

Sistema de espionagem de celulares teria sido usado por governos para monitorar líderes estrangeiros, adversários políticos, jornalistas e ativistas |

|

‘Big Brother’ corporativo: como as empresas monitoram os funcionários no home office (Estadão)

Companhias usam softwares que monitoram trabalho remoto; serviço pode capturar tela, tirar fotos e gravar vídeos |

|

Governos usam spyware israelense para espionar jornalistas em 45 países (Conjur) (WP) (CyberSecurityNews)

Pegasus consegue ativar câmera e microfone do celular para vigilância em tempo real. Jornalistas receberam ameaças legais |

|

O app espião que ajudou o FBI a desbaratar rede criminosa internacional (BBC) (G1) (AFP)

Celulares - "Eles falam o tempo todo sobre pessoas inocentes que vão ser assassinadas, uma série de coisas", disse comissário da AFP |

|

Novo ataque Man-in-the-Disk deixa milhões de telefones Android vulneráveis (* Google Tradutor) (The Hacker News) (Check Point) (Check Point Research)

Usado para instalar app em segundo plano sem conhecimento do usuário, para obter acesso a câmera, microfone, e mais |

|

PF tem tecnologia para identificar usuários da ‘dark web’ (Estadão) (R7) (Isto É) (A Tarde) (Jovem Pan)

Segundo peritos, não há anonimato na rede e é possível encontrar e identificar os criminosos que se escondem na dark web |

|

10 coisas que podem acontecer se o seu smartphone for hackeado (Incognito - IFF Lab) (* Google Tradutor)

As câmeras do smartphone podem ser exploradas como um olho mágico por hackers, para acompanhar todas as suas atividades

|

|

Quase metade dos brasileiros temem ter sua privacidade violada pelo parceiro (Kaspersky)

Celular - Pesquisa revela que justificativas para espionagem incluem infidelidade, segurança do parceiro ou até envolvimento em crimes |

|

App espião: 8 em 10 brasileiros confrontariam parceiro se encontrassem programa no celular (Kaspersky)(Canaltech)

App pode te monitorar pela câmera e microfone ao vivo e gravar, além de poder acessar tudo no aparelho |

|

Hacker invade painel de publicidade de aeroporto e exibe vídeos pornô (Estadão) (CNN) (Veja) (IDNews)

Infraero afirmou em nota que o totem é administrado por uma empresa terceirizada e que acionou a Polícia Federal para investigar o caso |

|

Estas são as formas mais comuns de alguém te espionar na web (UOL) (SEENS)

Spywares espionam pela câmera e microfone. Invadem celulares e pcs. O dispositivo vira uma câmera de vídeo, permitindo ao criminoso ver e ouvir tudo o que você faz. Por isso se recomenda cobrir as câmeras |

|

Google confirma ameaça de segurança da câmera do Android: 'Centenas de milhões' de usuários afetados (Forbes) (Threatpost) (Business Insider) (OltNews)

Invasor pode assumir o controle dos apps de câmera do smartphone remotamente, gravar vídeos, suas conversas, localização e muito mais (* Google Tradutor) |

|

Marinha proíbe uso de telefones celulares em suas instalações (Estadão) (UOL) (Terra) (CGN) (EM) (O Dia)

Comando informou que "o motivo da restrição é a preservação da segurança da informação, do pessoal, dos navios e instalações".

O uso de dispositivos móveis estava se tornando frequente, "sendo considerado, atualmente, um dos principais problemas de segurança da informação enfrentado" |

|

Ciberataques russos testam compromissos da Otan (Exame) (Estadão) (GauchaZH) (Agita Brasília)

"Com a invasão da Rússia à Ucrânia, os ciberataques se multiplicaram" "Estamos falando de equipes extremamente secretas, com estratégias e instrumentos secretos que não são compartilhados com ninguém" |

|

Sites falseiam entrevistas e imitam portais de imprensa para vender suplementos (Estadão) (Panorama Farmacêutico)

Anúncios encaminham usuários a sites falsos, que simulam canais de veículos de jornalismo e inventam depoimentos sobre mercadorias |

|

Informações de cartão de crédito, endereços, telefone, IP, etc, de 24.000 pessoas que compraram informações pessoais em sites ilegais vazaram (Gigazine) (Olhar Digital)

Site vendeu bilhões de informações pessoais (* Google Tradutor) |

|

A Apple paga milhões de dólares a estudante por vazamento de suas fotos explícitas online (ZDNet) (BBC) (The Register) (Mashable) (IT) (Archyde) (* Google Tradutor)

Apple concordou com acordo multimilionário para resolver processo por fotos explícitas vazadas por funcionários que consertavam iPhone |

|

Facebook pagou terceirizados para ouvir e transcrever áudios de usuários do Messenger (O Globo) (Bloomberg) (Exame) (Veja) (PCWorld) (O Tempo) (DW)

Centenas de funcionários das empresas contratadas ouvem as conversas dos usuários do Facebook, por vezes com conteúdo vulgar |

|

PF faz operação contra hackers que atacaram instituições e vazaram dados (UOL) (Agência Brasil) (Globoplay/JH) (Valor) (O Tempo) (G1) (Terra)

“dados pessoais de mais de 200 mil servidores e autoridades públicas, com o objetivo de intimidar e constranger tanto as instituições quanto as vítimas” (UOL) "A PF informou que são vários grupos de hackers interligados" (Globoplay/JH) |

|

“Os celulares espiam e transmitem nossas conversas, mesmo desligados” - Richard Stallman

(El País) (Bring) (ABJ) (Downs Hacker) “Um dos usos principais é transformá-los em dispositivos de escuta, que não desligam nunca porque os celulares não têm interruptor”

Malware para Android espiona até com o celular desligado 2015 (O Globo) (Olhar Digital) (Canaltech) (TecMundo) (Tecnoblog) Capturava o processo de desligamento e fazia parecer que estava sendo desligado, mas continuava ativo |

|

Governo da Indonésia proíbe acesso ao Raid Forums após vazamento de dados de quase toda a população

(The Hack) (The Record) Dados como nome, números de documentos, endereços, salários, e outros de mais de 279 milhões de residentes |

|

Vazamento de 223 milhões de CPFs é vendido em “promoção” por US$ 30 mil (Tecnoblog) (Terra)

Segundo a matéria são informações como documentos e dados pessoais, Imp. Renda e outras, além de fotos e vínculos familiares |

|

Nova falha do Ministério da Saúde expõe dados pessoais de mais de 200 milhões de brasileiros (Terra)(Estadão)(Tecmundo)

Foram afetadas todas as pessoas com cadastro no SUS ou clientes de planos de saúde. Dados sofreram adulterações |

|

Senhas salvas no celular facilitam roubo via apps de banco, diz Febraban (Tecnoblog) (Yahoo!) (JB) (ExameInvest)

Bancos nunca deveriam ter a opção de salvar senhas em seus apps. Cartões de crédito são serviços bancários (GWN) |

|

Heather Mills recebe pedido de desculpas e pagamento em caso de telefone hackeado (The Guardian)(The Telegraph)(Independent)(* Google Tradutor)

O tribunal superior ouviu alegações do advogado de Mills de que o uso de hacking de telefones celulares era generalizado

“Eu gostaria de agradecer pessoalmente a equipe 'hackeada' por seu trabalho persistente e contínuo para expor a criminalidade do hacking de telefones” (Heather Mills) |

|

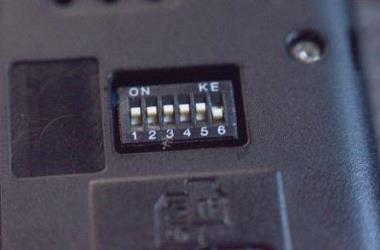

Este smartphone possui um “quadro de força” para te dar controle sobre câmera, microfone e mais (The Hack) (TuxPhones) (AndroidPolice) (Pine64)

Smartphone PinePhone possui uma série de alavancas que lhe permitem ativar e desativar mecanicamente o modem LTE, WiFi e Bluetooth, o microfone, as câmeras e fones de ouvido.

Não precisa cobrir as câmeras, apenas desligue os interruptores |

|

Hacker revela o que vê a câmera de condutor dos Tesla (Exame Informática) (Engadget) (Independent) (Business Insider) (UnfoldTimes) (AutoEvolution) (Canaltech) (Yahoo!)

Imagem do que a câmera no retrovisor a bordo vê quando está captando imagens. Elas existem há alguns anos, mas só agora começaram a ser usadas. Empresa diz que só capta imagens das câmeras com autorização dos usuários para funcionalidades de segurança e melhorias |

|

Home cams de Cingapura hackeadas e filmagens vendidas em sites pornográficos (TNP)(HackRead)(The Independent) (Bitdefender) (ESET) (TecMundo) (* Google Tradutor)

Grupo afirma ter mais de 50.000 câmeras hackeadas que membros podem acessar. Membros VIP serão ensinados a "explorar, assistir ao vivo e gravar" câmeras hackeadas.

“Nunca presuma que sua câmera é segura”, diz especialista. Advogado diz que quem hackeia ou assiste infringe leis |

|

Vozes geradas por inteligência artificial viram nova arma de golpistas nos EUA (Estadão)(WP)(Tecnoblog)(R7)

Antes você precisava de bastante áudio para clonar a voz de uma pessoa. Agora se você tem um Facebook ou se gravou um TikTok e sua voz está nele por 30 segundos, as pessoas podem clonar sua voz |

|

Sensores em celulares podem virar câmeras clandestinas (O Antagonista)

A equipe do MIT propôs que futuros designs de celulares incluam sensores de luz posicionados de maneira a evitar a captura não autorizada de dados visuais, similarmente às permissões já exigidas para câmeras |

|

Como a indústria global de espionagem tecnológica saiu do controle (Estadão)

O spyware comercial é usado por serviços de inteligência e forças policiais para invadir celulares |

|

Europa aprova dispositivo que facilitará uso de spyware por governos para espionar jornalistas (MediaTalks)(DailyMail)(TheGuardian) (Parlamento Europeu)

A UE deu sinal verde para governos instalarem softwares de vigilância em celulares e computadores de jornalistas como parte de investigações criminais |

|

China: hackers roubam e vendem vídeos de câmeras de segurança caseiras (TecMundo) (South China Morning Post) (AsiaOne) (Yahoo!)

Clipes são vendidos de acordo com o conteúdo: cenas “normais” em quartos de hotel, restaurantes ou casas, ou vídeos com nudez ou relações sexuais.

Há até mesmo a comercialização de senhas para acessar as câmeras ao vivo |

|

Man-in-the-middle: entenda o ataque e saiba como se proteger (Backup Garantido) (Thales) (AVG) (Norton)

Criminosos agem intervindo na comunicação entre a vítima e uma outra pessoa ou entidade.

Invasor pode interferir bloqueando informações sem que a vítima perceba, modificando as mensagens ou se passando pela pessoa.

* sugestões de proteção frágeis (GWN) |

|

EUA acusam a Huawei de extorsão e conspiração para roubar segredos comerciais (ZDNet) (WSJ) (WP) (CNET) (Político) (US Dept of Justice) (* Google Tradutor)

Os EUA atualizam as acusações contra a Huawei, adicionam alegações de extorsão e roubo de IP contra a provedora chinesa de telecomunicações e seu CFO.

Acusações também revelam assistência ao governo do Irã na realização de vigilância doméstica (US Dept of Justice) |

|

Indianos soam alarme pelo sistema de coleta de dados 'Orwelliano' (Financial Times) (* Google Tradutor)

Sistema mapearia e armazenaria conteúdo sobre pessoas e suas conversas em um vasto banco de dados pesquisável |

|

Dia a dia de casal foi visto por anos - Sistemas podem ser invadidos por hackers, e fazer isso é "muito fácil", explicam especialistas |

|

Assistente virtual grava conversa de casal e envia áudio para outra pessoa (Época Negócios) (El País) (Público) (iG)

Uma pessoa alertou que conversas do casal foram compartilhadas com ela - Empresa diz que foi um acidente, mas caso lembra que quando há um microfone na sala, a privacidade nunca é garantida (Público) |

|

Wikileaks revela ferramenta da CIA que troca arquivos transmitidos (G1) (O Sul) (Menu Tecnologia)

Troca arquivos durante a transmissão - O Pandemic não infecta os arquivos durante a transmissão. Ele troca o arquivo solicitado por outro |

|

Consultorias criam serviço de 'guarda-costas' digital (Terra) (Estadão)

Voltada para altos executivos, oferta blinda profissionais e custa cerca de R$ 50 mil por mês; plano de segurança atinge até filhos e secretária |

|

‘Seres humanos artificiais’ da Samsung parecem chatbots de vídeo super-realistas (CNBC) (CNET) (* Google Tradutor)

Neon é um assistente humano simulado que aparece na tela e aprende sobre as pessoas. Poderá responder a perguntas em milissegundos |

|

PF e FBI combatem a prática de crimes na internet e Dark Web (Polícia Federal) (ANB) (Crypto ID)

A PF e o FBI, atuando em cooperação internacional, deflagraram ações conjuntas no combate à prática de crimes na internet e Dark Web |

|

Chamadas de voz do WhatsApp usadas para injetar spywa-re israelense nos telefones (Financial Times) (*Google Tradutor)

O código malicioso, desenvolvido por empresa israelense, pode ser transmitido mesmo se os usuários não atenderem seus telefones |

|

Hackers apagam 6,5 mil páginas hospedadas na “dark web” (MundoBit) (BBC) (Tudocelular) (Mundo dos Hackers)

Ataque na “dark web”, a rede de internet inacessível aos mecanismos de busca e que não pode ser acessada por navegadores convencionais |

|

Samsung deleta aviso de que suas smart TVs podem pegar vírus (Gizmodo) (Pplware) (Ars Technica) (Olhar Digital)

Twitter da Samsung publicou um guia de como realizar varredura de segurança em suas televisões. Em seguida, excluiu o tuíte |

|

Um aplicativo de espionagem Android deixou 1,7 milhão de senhas e fotos nuas expostas a hackers (* Google Tradutor)

(Forbes) App é para casais que querem espionar um ao outro. Falhas de segurança mostram que hackers podem espionar todos sem que saibam |

|

FBI prende 74 cibercriminosos por BEC (Security Report) (Business Wire) (Symantec)

Os ataques funcionam atraindo as vítimas para um site que apresenta uma página verossímil que imita outro site legítimo |

|

Túnel de escape e escritório blindado: o esquema de segurança de US$ 10 mi de Zuckerberg (Estadão)

Tem seguranças 24 hs por dia dentro dos escritórios e que guardam sua casa. Se decide ir a um bar, por exemplo, fazem a varredura do local |

|

Bancos criam "salas de guerra" para combater hackers (Estadão)

Uma parede de monitores rastreava as tentativas de ataque: 267.322 nas 24 horas mais recentes, o equivalente a cerca de 3 por segundo |

|

Hacker adolescente fã da Apple invade várias vezes rede de computadores seguros da empresa

(Gizmodo) (The Age) Adolescente está enfrentando acusações criminais por ter hackeado rede da Apple. Garoto se declarou culpado |

|

Adolescente britânico é condenado por hackear conta de ex-diretor da CIA (Isto É) (EM)

Também atacou as contas do ex-chefe de Segurança Interna fazendo a mensagem “Você pertence a mim” aparecer na tela da TV da família |

|

Toronto reduz plano de cidade inteligente após protestos por privacidade (Terra) (Estadão) (The Guardian)

Um grupo caracterizou projeto como tentativa de uma "afiliada do Google" de transformar cidades em "territórios de vigilância corporativa” |

|

A proteção de dados pessoais na previdência complementar (Estadão)

As multas são elevadas para aqueles que infringirem as normas de proteção de dados pessoais |

|

Ataque cibernético atinge centenas de políticos alemães (DW) (Terra) (Exame) (EFE) (Euronews)

Foram vazados dados confidenciais de celulares, conversas e outros dados de políticos, artistas, jornalistas e representantes de ONGs |

|

República de hackeados (Estadão) (O Popular)

Brasília em polvorosa - Parece bem atual considerar o País uma “República de Hackeados”. Nem o presidente da República foi respeitado, imagine-se o resto |

|

A Liga de Futebol usa o microfone do telefone de milhões de fãs para espionar os bares (El Diario) (Rewisor) (Globedia) (ED) (Sport) (* Google Tradutor)

Espanha - Órgão está usando celulares para espionar bares e estabelecimentos que colocam partidas para seus clientes.

O app da LaLiga localiza o celular e ativa o microfone dos usuários |

|

Os ladrões da sua identidade (Estadão) (ITForum)

Se até profissionais treinados e experientes caem em golpes, como o cidadão comum pode se proteger deles? Criminosos usam até sistemas que sintetizam a voz de alguém |

|

Vulnerabilidade crítica no Android permite substituir apps legítimos por versões falsas (WeLiveSecurity)

Atacante pode executar ações no dispositivo da vítima, como ouvir pelo microfone, usar a câmera, gravar conversas, localização, dentre outras |

|

Falha em sistema de câmera de segurança vaza dados de 2,4 milhões de usuários (TechTudo)(CNET)(TwelveSecurity)

Vulnerabilidade deixa vídeos de câmeras expostos há meses. Invasores conseguiam monitorar ao vivo as residências |

|

Facebook oferece US$ 10 milhões para quem criar detector de deepfake (Olhar Digital)(WeLiveSecurity)(Metro)

O Facebook vai oferecer um prêmio de US$ 10 milhões para a pessoa ou grupo que criar uma maneira eficaz de detectar vídeos modificados |

|

Ministério Público do Distrito Federal (MPDFT) ajuíza 1ª ação civil pública com base na LGPD

(MPDFT) (Migalhas) (ECBR) (Tecmundo) (UOL) Iniciativa é contra empresa especializada em comercializar dados cadastrais de usuários |

|

Hamas consegue hackear dezenas de soldados israelenses com mensagens de mulheres falsas

(BBC) (G1) (Terra) O aplicativo invasor permitia usar o celular para fazer gravações e fotos sem que o dono percebesse |

|

Vencedor do prêmio Emmy Internacional de Jornalismo, Democracia e truques sujos: o escândalo da Cambridge Analytica (Emmy) (* Google Tradutor)

Cobertura sobre o roubo de dados de milhões de pessoas pelo mundo |

|

Ferramenta para celular e caixa de som 'ouve' parada cardíaca e aciona resgate (Folha S.Paulo) (GaúchaZH)

O aplicativo para celulares e caixas de som inteligentes, é capaz de ouvir a respiração ofegante a uma distância de até seis metros |

|

Hacker criptografou todos os processos e emails do STJ (O Bastidor)(Estadão)(TecMundo)(Correio Braziliense)(Publica)

O hacker que invadiu o Superior Tribunal de Justiça criptografou todo o acervo de processos da corte. (Peritos temem vazamento–IÉ Dinheiro) |

|

Nunca é a violação de dados - é sempre o encobrimento

(ZDNet) (Forrester) (THN) As acusações criminais levantadas contra o ex-Uber CSO mostram que ele foi o mentor e executou um plano para encobrir uma grande violação de dados (* Google Tradutor) |

|

O Facebook confirma que coletou áudios de pessoas conversando com seus dispositivos do Portal e que os transcreveu (Business Insider) (Bloomberg) (* Google Tradutor)

Além do Messenger também coletou o áudio dos dispositivos do Portal |

|

A violação foi realizada em grande escala, comprometendo dados de um número alarmante de jogadores antigos e novos (* Google Tradutor) |

|

'Atos foram feitos com celular de 50 euros', diz hacker português que reivindica ataques ao TSE (JB) (Gazeta Brasil) (G1) (Jornal Nacional) (Sputnik) (Olhar Digital)

Especialistas em cibersegurança apontam vulnerabilidade no sistema |

|

Windows 10 e iOS 14 são hackeados em 5 minutos no TianfuCup (TecMundo)(Canaltech)(ZDNet)(Techspot)(TianfuCup)

Competição na China premia hackers que conseguem invadir softwares. Também foram hackeados o Chrome, Android, Firefox, Adobe e outros |

|

Príncipe saudita hackeou celular de dono da Amazon, diz ONU (Estadão) (ANSA) (DW) (The Guardian)

Bezos denunciou tabloide National Enquirer por usar fotos íntimas para chantageá-lo - Sauditas negam culpa em invasão (DW) |

|

Índia diz que lei permite que agências bisbilhotem dispo-sitivos de cidadãos (TechCrunch) (Gizmodo) (* Google Tradutor)

O governo indiano disse que está "habilitado" a interceptar e monitorar qualquer comunicação digital no dispositivo de um cidadão no país |

|

Vigilância total: hackeando redes GSM pelo ar

(Avance10) Um invasor seria capaz de espionar conversas e interceptar, bloquear ou alterar mensagens. Também pode sequestrar ligações e se passar pela vítima |

|

Falhas de segurança são encontradas em smartwatches para crianças (WeLiveSecurity) (Wired)

Vulnerabilidades permitem a criminosos monitorar a localização, enviar e interceptar mensagens para crianças e gravar áudios do ambiente |

|

Anvisa bloqueia uso do Zoom entre funcionários após falhas de segurança (Folha S.Paulo) (Estadão) (Época) (O Tempo)

A Anvisa disse que as falhas podem permitir o acesso não autorizado à câmera e ao microfone, e a outros dados de usuários |

|

Elon Musk proíbe aplicativo Zoom para funcionários da SpaceX por segurança digital

(Folha S.Paulo) (Forbes) (R7) (Reuters) Popular durante pandemia, app de videoconferência é alvo de investigações nos Estados Unidos |

|

Polícia usa Cellebrite para resgatar provas apagadas de celular no caso Henry Borel (Tecnoblog)(G1)(R7)(Extra)

Programa recuperou mensagens apagadas de conversas no WhatsApp que revelam agressão. Há anos é usado por polícias de vários países |

|

Ataques permitem que invasores substituam o conteúdo em PDF assinado digitalmente

(THN) (SCMagazine) (ZDNet) (TIForense) (GBH) Atacantes usam documento assinado, modificam e enviam às vítimas (*Google Tradutor) |

|

Idec questiona rede de laboratórios por plataforma que usa dados de saúde de consumidores

(Idec) (TI Inside) (Olhar Digital) Rede anunciou plataforma eletrônica alimentada por prontuários médicos, o que pode ferir leis e deixar consumidores em situação de risco |

|

Hackers publicam registros médicos de pacientes de dois hospitais na dark web (NBC) (Yahoo!) (*Google Tradutor)

Milhares de arquivos de duas redes americanas foram postados na dark web onde os hackers usam para nomear e extorquir suas vítimas |

|

Tecnologias a serviço da violência doméstica: saiba como se proteger e reagir

(Canaltech) (G1) (NYTimes) Agressores controlam remotamente objetos cotidianos nas casas conectadas de suas vítimas, acessando câmeras e microfones para monitorar, ou para fazer alterações.

Sejam luzes ou smartphones, a prática configura crime |

|

México vigia críticos do governo com software que hackeia celulares

(Estadão) (BBC) (The Guardian) (Reuters) Programa infiltra-se em celulares e monitora qualquer função do aparelho: ligações, mensagens, além de usar a câmera e microfone para vigilância.

(RFI) (Valor) Software para espionagem aciona o microfone e as câmeras do celular para monitorar com detalhes a vida das vítimas |

|

Mais da metade dos brasileiros têm medo de espionagem feita via webcam (TecMundo) (Portal do Holanda) (TI Inside) (Yahoo!) (Oficina da Net)

65% segundo pesquisa da Avast - As pessoas vêm ganhando conhe-cimento sobre ferramentas de vigilância utilizadas por autoridades e cibercriminosos, que ativam câmeras e microfones do usuário |

|

Polícia prendeu centenas de criminosos após invadir rede de bate-papo criptografada (THN) (Europol) (Abraseci) (NYTimes) (BBC) (NCA) (The Verge)

Aplicativo de comunicação criptografado vem com GPS, câmera e microfone removidos para anonimato e segurança (* Google Tradutor) |

|

Microsoft desenvolve IA que ‘imita’ qualquer voz humana em apenas três segundos; ouça

(Estadão) (Terra) (Techtudo) (Revista Oeste) Tecnologia pode ser opção para acabar com ‘vozes mecânicas’ em ferramentas de texto |

|

Perigos na segurança das câmeras IP

(Kaspersky) (Ars Technica) Elemento de qualquer sistema de segurança residencial é a câmera conectada à Internet. Você está pronto para se tornar uma estrela de reality show sem consentimento? |

|

Canadá proíbe gigantes chinesas Huawei e ZTE em suas redes 5G (UOL) (Valor) (TechaoMinuto) (JN) (BBC) (DW)

Washington advertiu sobre implicações de segurança de oferecer acesso a empresas chinesas que poderiam ser usadas para espionagem |

|

Joe Biden diz que ataques cibernéticos podem levar a uma “guerra real” (Tecnoblog)(ZDNet)(BleepingComp)(ArsTechinca)

"Vimos como ameaças cibernéticas, incluindo ransomware, são cada vez mais capazes de causar danos e interrupções no mundo real", disse |

|

Spyware privado israelense usado para hackear celulares de jornalistas e ativistas em todo o mundo (WP)(The Guardian)

O spyware Pegasus do Grupo NSO, licenciado para governos em todo o mundo, pode infectar celulares sem um clique (* Google Tradutor) |

|

O Pentágono tentou derrubar esses hackers. Eles voltaram (DailyBeast)(InterReviewed)(Showmetech)(*Google Tradutor)

Há indicadores de que os hackers estão trabalhando nos bastidores, atualizando seu malware para observar vítimas e coletar informações |

|

Pela primeira vez na história, G7 cita crime ciber-nético como ameaça global (The Hack) (G7) (The Guardian)

Em carta assinada pelos presidentes de todos os países, o grupo aborda ambiente cibernético e o perigo do aumento de ataques de ransomwares |

|

“Stalking”; prática na internet agora é crime com até 3 anos de prisão (Olhar Digital) (UOL) (G1) (ND+)

Além de multa. É o crime quando a pessoa é perseguida na internet. Muitos criminosos criam perfis falsos para ameaçar |

|

A indústria da difamação (Estadão) (Dig.Estadão) (NYTimes)

Quem está por trás dos sites cujo objetivo é destruir reputações? * Mesmo esta matéria, na verdade, não representa (ou apresenta) o que de fato acontece (GWN) |

|

China restringe uso de carros da Tesla por medo de espionagem dos EUA (Tecnoblog) (Exame) (Olhar Digital) (WSJ)

A medida teria sido adotada por conta do medo de que carros gravem vídeos e capturem dados de forma constante |

|

Sempre cubra a webcam quando não estiver em uso

(Europol/Twitter) (* Google Tradutor) Cubra sua webcam ao terminar suas reuniões ou conversas. Um adesivo é suficiente para se proteger. Os criminosos podem gravar você mesmo quando não estiver usando |

|

Conversas do Clubhouse foram vazadas em reprodutor do app para outras plataformas (The Hack) (UOL) (Bloomberg)

Desenvolvedor foi capaz de transmitir conversas realizadas ao vivo no Clubhouse, em app paralelo, para qualquer pessoa acessar |

|

Liga espanhola de futebol é multada por espionar (WeLiveSecurity) (Olhar Digital) (TecMundo) (El País) (El Diário) (RT) (El Confidencial) (Engadget)

A LaLiga foi multada por ativar o microfone e o sistema de localização dos celulares dos usuários para espionar.

Usuários do app da LaLiga tinham o celular ativado remotamente para detectar transmissões piratas em bares |

|

Proteção de dados pessoais passa a ser direito constitu-cional (Agência Brasil) (Câmara dos Deputados) (Estadão) (G1)

Dentre os direitos fundamentais garantidos, estão a inviolabilidade da intimidade, da vida privada, da honra e imagem das pessoas |

|

ONGs pedem que MPF apure monitoramento de cidadãos pelo governo federal (UOL) (Canaltech) (Metrópoles) (Tecnoblog)

"Segundo reportagem, "o sistema se transformou em um gigantesco repositório de informações sensíveis sobre todos os cidadãos"" |

|

PF prende hackers suspeitos de atacar sistemas do STF (CNN) (Estadão) (O Dia) (EM) (UOL) (Extra)

Foram identificados os endereços de onde partiram os ataques, e as pessoas que, de forma sistemática e organizada, praticaram os crimes |

|

FBI “hackeia” servidores Microsoft Exchange para remover brecha (Tecnoblog) (TheHack) (TecMundo) (Canaltech)

Falhas foram corrigidas, mas muitos servidores ainda estavam vulneráveis; o FBI decidiu solucionar por conta própria o problema |

|

Contratados da Microsoft ouviram proprietários de Xbox em suas casas (Vice) (IGN) (Thurrott) (Engadget) (Inside Gaming) (* Google Tradutor)

Vários contratados que trabalham para a Microsoft explicam como ouviram os áudios capturados pelos consoles do Xbox |

|

'Robô Alexa' pode virar um espião dentro de casa e levanta questões de privacidade (Estadão) (Olhar Digital) (TechTudo) (Canaltech) (Terra) (The Verge)

Pode andar pela casa, ver tudo, ouvir e fazer videochamadas |

|

FBI alerta para Hello Kitty: gangue de cibercriminosos conhecida por fazer dupla extorsão (Olhar Digital) (IÉ Dinheiro)

Documentos cruciais são roubados. De forma que, mesmo após o servidor ser destravado, a chantagem pode continuar |

|

Gerente do proeminente grupo de hackers Fin7 con-denado a 10 anos de prisão (Yahoo!Finance) (ZDNet) (EM)

O grupo incluía mais de 70 pessoas encarregadas de invadir sistemas, desenvolver e instalar vírus e enviar e-mails falsos (* Google Tradutor) |

|

Hackers invadem mais de 150 mil câmeras de segurança (Gizmodo) (CISO Advisor) (Ars Technica) (BBC)

Segundo os hackers eles testemunharam incidentes confidenciais que ocorreram “a portas fechadas” nas instituições que foram espionadas |

|

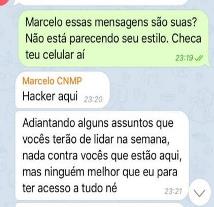

Lava Jato diz que novos ataques confirmam possibilidade de hacker fabricar diálogos de autoridades (G1) (Estadão) (UOL) (Terra) (O Presente)

MPF em nota afirma que 'diálogos inteiros podem ter sido forjados' depois de invasor se passar por integrante do CNMP.

|

|

Governo indiano pode agora rastrear e monitorar dados em seu computador (* Google Tradutor) (IndiaTimes) (The Hindu) (Livemint) (NDTV) (WND)

Governo concedeu poderes a agências para monitorarem todos os computadores do país.

Embora não haja menção explícita de telefones, se você expandir a definição de um computador para um celular, poderá entender o poder intrusivo do que isso poderia significar |

|

Facebook processa empresa israelense de spy-wares da NSO por hackear usuários do WhatsApp (The Hacker News) (The Guardian) (Reuters) (Bloomberg) (Forbes) (Quartz) (DW) (BBC) (Gizmodo) (* Google Tradutor)

O Pegasus permite acessar remotamente dados dos smartphones das vítimas, incluindo câmera, microfone, localização e WhatsApp |

|

Técnico da CCTV espionou centenas de clientes durante momentos íntimos (* Google Tradutor) (ZDNet) (TexasNewsToday) (Fox2Now) (ThreatsHub) (Security Affairs) (TechnologyForYou) (AndroidNewsToday) (The Register)

Promotores disseram que ele acessou câmeras de clientes em milhares de ocasiões para espioná-los nus e em atividades sexuais.

Por vários anos. Geralmente tinha como alvo mulheres atraentes |

|

Microsoft visita casas no Brasil para trocar roteadores com malware Trickbot (Tecnoblog) (Terra) (DailyBeast) (The Verge) (TudoCelular) (TecMundo) (MSN) (Yahoo!)

Malware infecta os aparelhos à distância e a solução é trocar os equipamentos. Então, entende-se que o vírus não pode ser removido. Aparelhos não poderão ser infectados novamente? (GWN) |

|

Mulheres são as principais vítimas de violência originada pela espionagem online (Kaspersky) (TI Especialistas) (iG) (Grupo Mídia) (InforChannel)

ESPIONAGEM DE CELULARES - Pesquisa com 21 mil pessoas de 21 países mostra que vítimas passam por monitoramento por celular ou computador

Spywares espionam pela câmera e microfone. O dispositivo vira uma câmera de vídeo, permitindo ao criminoso ver e ouvir tudo o que você faz. Por isso se recomenda cobrir as câmeras (UOL) (SEENS) |

|

Diretor do FBI diz que você deveria cobrir a webcam (Gizmodo) (BBC) (Canaltech) (The Hill)

“Se você for a qualquer órgão governamental, você notará que todos temos objetos que ficam na parte de cima da tela”, afirmou |

|

EXCLUSIVO: Sou um ex-oficial de defesa que alertou sobre os problemas de segurança e proteção do F-35 anos atrás - é por isso que ele pode ter sido hackeado ou com defeito (Dailymail) (TNNews) (NYBreaking) (DailyExpress) (AAN) (ExtremeTech) (1945) (Gazeta do Povo) (Águias de Aço) Piloto ejetou cerca de 115 km antes do local onde o avião foi encontrado (* Google Tradutor)

Estados Unidos admitem que caça F-35 é vulnerável a hackers (Sputnik) (2018/2021) |

|

FBI investiga vazamento pelo WikiLeaks de dados da CIA (Estadão) (Folha S.Paulo) (UOL)

Governo quer saber como o site obteve informação sobre as operações de hackeamento de celulares e TVs inteligentes |

|

Toda empresa está sob ataque em dispositivos móveis (Security Report)

Investigação estudou o impacto das ciberameaças móveis em ambientes corporativos, revelando que a mobilidade está sob ataque constante nas duas principais plataformas (Android e iOS).

Celulares possuem maior potencial de ataque, uma vez que são mais fáceis de serem hackeados |

|

O que os russos pensam da privacidade de dados na internet? (Russia Beyond)

“Às vezes eu deixo meu celular em casa. Além disso, não tenho chips registrados no meu nome" - Mazayats

“Depois de um conhecido meu se ligar às webcams de todos os usuários de um provedor e acessá-las facilmente, eu sempre cubro minha webcam” |

|

STF decide que juiz de plantão pode prorrogar grampo

(Estadão) (EM) (Conjur) (G1) Resolução do CNJ não permitia a prorrogação de grampo telefônico ou informático durante o plantão judiciário |

|

Trabalhadores da Amazon estão ouvindo o que você diz a Alexa (Bloomberg) (BuzzFeed) (* Google Tradutor)

Analisam clipes de áudio para ajudar o assistente de voz a responder a comandos. Às vezes, ouvem gravações que acham perturbadoras. Milhões de pessoas estão relutantes com os dispositivos, preocupadas com alguém estar ouvindo.

A Amazon, em seus materiais, não diz explicitamente que humanos estão ouvindo gravações |

|

Sim, seu celular pode te escutar (e até ver) (Diário da Região) (TopBuzz)

Ferramentas registram tudo que a vítima faz, por onde passa e acionam a câmera.

Segundo o delegado e professor de Inteligência Ciber-nética da Sec. Nacional de Segurança Pública, Higor Nogueira, “criminosos podem usar as câmeras dos celulares. Por isso é importante manter tudo tapado” |

|

Vírus para espionagem política denunciado pelo WhatsApp foi usado no Brasil (El País) (Financial Times) (Forbes) (BBC)

Ao infectar o aparelho celular, o software de espionagem é capaz de acessar informações e ativar remotamente a câmera e o microfone.

"Eles podem infectar seu celular sem que você faça nada" - Danna Ingleton da Anistia Internacional (BBC) |

|

Google revela campanha hacker para espionagem em massa de iPhones (O Globo)(TecMundo)(Kaspersky)(JC)(The Guardian)

Smartphones infectados apenas com visita a sites comprometidos. Para vítimas era impossível saber que estavam sendo monitoradas |

|

Ashley Madison tem assinaturas de 30 milhões traindo cônjuges. Novamente. (Forbes) (* Google Tradutor) (2019)

Em 2015 “enquanto ataques cibernéticos e violações de dados aconteciam (...) vidas de milhões de pessoas foram viradas de cabeça para baixo. Casamentos e famílias desabaram. Foram relatados suicídios por humilhação e pânico...”

"Hackers denunciam haver milhares de perfis falsos femininos controlados por funcionários do site” (Canaltech) (2015) |

|

Google à escuta: "Desculpa amor, não posso falar mais. O meu namorado chegou" (DN) (El País) (R7) (UOL)

Um dos diálogos captados de celulares, de mensagens de voz ou de quem usou o assistente do Google |

|

‘Kompromat’: a versão russa da chantagem com informações comprometedoras (Isto É) (Estadão) (BBC)

Vídeos de sexo gravados secretamente referem-se a práticas utilizadas por todos os serviços secretos. "Todos os serviços secretos do mundo fazem isso, e não somos uma exceção" |

|

Sobre os Grampos (Estadão) (GD) (OAB-MT)

“Já pensou ter que cuidar o máximo possível para não dizer certas coisas no foro da privacidade pelo medo de estar sendo observado por alguém? Evidente que viver dessa forma é insuportável”

”Celular funcional do Gaeco, do MPE, está entre os telefones grampeados por central clandestina” (G1)

“...jornalistas, deputados, desembargadores e até “amantes”” (RDNews) |

|

(The Verge) (Circuit Breaker/Facebook) (Cetusnews)

Você deve cobrir sua webcam? “pense em hackers observando você dormir à noite” - "clipes de áudio podem ser tão prejudiciais quanto o conteúdo de vídeo" |

|

This hack lets attackers change what's written in emails after they've been sent

(Alphr) Este hack permite que invasores mudem o que está escrito nos e-mails depois de terem sido enviados |

|

Preso que extorquiu mulheres com nudes bancou campanhas de políticos (Gazeta Online) (G1) (FolhaPA)

Vítimas ainda praticaram crimes para não ter nude vazado. Ele é investigado por extorquir 400 mulheres utilizando fotos íntimas delas |

|

Os celulares adulterados e ultrasseguros usados por traficantes mexicanos

(BBC) (G1) (UOL) Eliminavam microfone, câmera, GPS e internet. Serviam apenas para enviar mensagens de texto, por servidores difíceis de rastrear |

|

Apple recomenda que usuários não cubram a câmera do MacBook (Tecmundo) (Tecnoblog) (Oficina da Net) (ZDNet) (Mirror) (Apple)

Empresa diz que tampa pode danificar tela e que luz adverte sobre o uso.

O fato é que invasores podem acessar indevidamente a webcam do dispositivo e espionar pessoas. Por isso, inúmeros modelos de laptops já saem de fábrica com tampa para a lente da webcam embutida |

|

Deepfake engana políticos ao ser usado em chamada de vídeo (Tecnoblog) (Canaltech) (The Guardian) (Olhar Digital) (NLTimes) (Engadget)

Parlamentares foram enganados por deepfake durante reuniões virtuais. Os políticos pensavam estar conversando com o chefe de gabinete de um opositor russo |

|

CEO de empresa que sumiu com R$17 milhões em cripto foi criado por Inteligência Artificial (Cointimes) (RevistaOeste) (Twitter/DefiZeus) (Yahoo! Finance) (GlobeNewswire) (OltNews) (Accesswire)

CEO nunca existiu. Público foi enganado por rosto criado por Inteligência Artificial em vídeos da empresa. O DeTrade Fund se apresentou em diversos veículos de mídia de peso |

|

Criminosos clonam voz de CEO de empresa e roubam mais de R$ 1 milhão (Olhar Digital) (Computerworld) (TechTudo) (Quartz)

Criminosos utilizaram software de IA de geração de voz para se passar pelo CEO de companhia alemã

Pesquisadores afirmaram terem encontrado outros três casos idênticos (Computerworld) |

|

Funcionários demitidos por assistir vídeos de clientes (Vice) (Fox Business) (CNBC) (Tecnoblog) (* Google Tradutor)

Senadores apontaram relatos sobre funcionários da Ring na Ucrânia tendo acesso irrestrito a vídeos de câmeras da Ring em todo o mundo (CNBC) |

|

Por que grandes organizações recomendam não usar o WhatsApp

(El País) A ONU revelou que seus altos funcionários são orientados a não usar o aplicativo. A comodidade é um dos grandes inimigos da segurança em celulares |

|

Deepfakes: A tua cara não me é estranha