|

Outras Notícias - Empresas |

|

Guia Web Notícias - 2012 |

|

Por transparência, aplicativo 'segue' policiais de UPP

(BBC) Celular filma tudo o que acontece a sua volta. O vídeo é transmitido ao vivo para uma central de comando. App é acionado no próprio celular ou remotamente |

|

reprodução Instituto Igarapé |

|

Segurança Digital - Tecnologia - Atualidades |

|

Notícias |

|

reprodução – TuxPhones |

|

Microsoft alerta para malware que está afetando todos os navegadores (Canaltech) (Microsoft) (CISO Advisor) (ZDNet) (THN) (PCMag)

O Adrozek é capaz de substituir anúncios legítimos nos sites acessados pelas vítimas, os trocando por propagandas sob o controle dos criminosos e cuja renda é revertida para eles. * este tipo de crime acontece há anos (GWN) |

|

Omni Matryx por Pixabay |

|

reprodução - YouTube |

|

reprodução |

|

United, Delta e American Airlines cobrem as câmeras nas telas dos assentos após protestos (BussFeed) (SlashGear) (The Verge) (ZDNet) (NYT) (Daily Mail)

Após a indignação de passageiros por preocupações com privacidade, empresas estão cobrindo as câmeras com adesivos (* Google Tradutor)

United e Delta cobrem câmeras em assentos de aviões (Canaltech) (Olhar Digital) (Tecnoblog) (Carlos Trentini) Companhias aéreas estão cobrindo fisicamente com adesivos as câmeras nos sistemas de entretenimento de seus aviões |

|

reprodução |

|

Empresas de tecnologia apostam em mundo vigiado por câmeras (Folha S.Paulo)

Três gigantes da tecnologia lançaram produtos que possibilitam monitorar, em vídeo, tudo que acontece em todos os lugares.

A ideia não é só capturar imagens, mas também usar IA para fazer a curadoria e interpretação do que está sendo gravado |

|

Ladrões cibernéticos roubam até o endereço de empresas na internet (Indústria Hoje) (DefesaNet) (CryptoID)

O tráfego da Shadesdaddy.com havia caído 80% em relação a seu nível normal, de cerca de 10 mil visitantes diários |

|

Malware silencioso: criminosos podem estar agindo na sua empresa sem você saber (Olhar Digital)

Vítimas não precisam abrir anexos ou clicar em links para serem infectadas, basta apenas navegar em páginas consideradas confiáveis |

|

1984 Stealth Fashion (The Affair) (The Guardian) (Canaltech)

Linha de roupas com bolso que corta o sinal de seu celular |

|

reprodução Mirror |

|

por Nicola Albertini |

|

Informações pessoais de milhares de compradores de dados ilegais são vazadas (OlharDigital) (CyberNews) (Techradar) (KrebsonSecurity) (Bleeping Computer) (Gigazine) (TechNadu) (Myce) (SmartMileCo) (TheCyberPost) (Panda Security)

Cibercriminosos que compraram dados vazados acabaram, eles próprios, expostos na internet. Agora outros cibercriminosos também podem acessá-los e praticar ações de estelionato ou extorsão. Também estão acessíveis às agências da lei |

|

Tadas Sar por Unsplash |

|

Tawanda Razika por Pixabay |

|

Um bug de $ 50.000 poderia ter permitido que hackers acessassem qualquer conta da Microsoft (The Hacker News) (Cyber Cecurity) (ZDNet) (TI Forense)

Microsoft paga US$ 50 mil a pesquisador que encontrou falha que poderia permitir que atacantes sequestrassem contas (* Google Tradutor) |

|

Aixklusiv por Pixabay |

|

Ransomware exige aumento de 320% nos pagamentos (Threat Post) (OTech)

Da metade das empresas que pagou resgate para ter seus dados de volta, 40% foram atingidas por pedidos de resgate adicionais (* Google Tradutor) |

|

Vazamento de 223 milhões de CPFs é vendido em “promoção” por US$ 30 mil

(Tecnoblog) (Terra) (Folha S.Paulo) São informações como documentos e dados pessoais, Imposto de Renda e outras, além de fotos e vínculos familiares

(Terra) (Estadão) (Tecnoblog) (R7) Foram expostos 223 milhões de CPFs, 40 milhões de CNPJs, 104 milhões de registros de veículos, IR e outras informações |

|

Pixabay |

|

Amarnath Radhakrishnan por Pixabay |

|

Quadrilha em SP furta celulares para roubar dinheiro de contas bancárias (Tecnoblog) (Folha S.Paulo) (InfoMoney) (TecMundo) (MacMagazine) (JovemPan) (R7) (FolhaPE) (G1) (JN)

Furtos de smartphones ganharam outro propósito: retirar dinheiro por meio de apps de bancos.

|

|

Vitolda Klein no Unsplash |

|

reprodução - Divulgação/Deic |

|

Asivechowdhury - Wikimedia Commons |

|

reprodução |

|

Hackers acessam câmeras de segurança doméstica - ABC News |

|

imagem Flickr/Quote Catalog |

|

Google Home agora consegue reconhecer até seis usuários pela voz

(Fato) (Engadget) (Google Discovery) Com isso, poderá fornecer informações diferentes para uma mesma pergunta, dependendo de quem faz a pergunta |

|

reprodução |

|

Inteligência Artificial faz fake news parecerem legítimas (Canaltech) (G1) (BBC)

Pesquisadores anunciaram uma nova ferramenta de edição de vídeos capaz de alterar áudios.

Pesquisa da Universidade de Washington criou vídeo falso de Obama, em projeto patrocinado por Samsung, Google, Facebook e Intel (G1) |

|

reprodução |

|

Segurança Cibernética vai muito além de TI

(Estadão) Ataques cibernéticos não acontecem mais por desafio ou diversão: há empresas especializadas nesta prática, sendo tais ataques cada vez mais monetizados, silenciosos, persistentes e avançados |

|

reprodução |

|

Propriedade intelectual e documentos sigilosos são os objetivos de novos hackers (Gizmodo)

Grupo iniciou as atividades atacando empresas de advocacia, roubando informações de casos, mas hoje invade empresas de tecnologia |

|

Cinco passos para proteger sua empresa dos hackers (CryptoID) (CBSI) (WSJ)

É possível que sejam tão hábeis que nada os impeça de agir. Para as empresas, só resta proteger seus sistemas o máximo possível |

|

As ameaças de espionagem em dispositivos móveis (Canaltech)

Riscos de softwares vão desde o monitoramento da geolocalização a ligar câmeras e microfones

GWN - Malwares já identificados têm nível de sofisticação capaz de contornar ou superar procedimentos normalmente sugeridos para segurança.

Proteções simples e confiáveis para alguns recursos são mecânicas: cobrir a câmera e remover a bateria |

|

Fitas sobre os olhos curiosos dos espiões da web (SMH) Muitos especialistas em segurança de TI estão usando Post-it, fita isolante e até mesmo papéis para proteger suas câmeras web de hackers

Como os hackers podem ligar sua webcam (SMH) Pense em onde a webcam está posicionada, assistindo do seu quarto, seu passeio nu pela casa, ver você levar seu laptop ao banheiro com você

Webcam sob o controle de hackers (BBC) Permite ver o que está na tela da vítima e gravar suas teclas

Profissionais de TI demonstram como os hackers podem acessar webcams (BBC) Usuários de internet podem dar aos hackers o controle de seu computador, incluindo a webcam, apenas visitando uma página web vulnerável com um navegador de internet

(* Google Tradutor) |

|

reprodução |

|

reprodução |

|

UOL sai do ar e Folha de S. Paulo é redirecionada para site pornô (O Globo) Criminosos conseguem direcionar o tráfego da página alvo para qualquer lugar da internet

Ataque hacker prejudica acesso ao site da Folha (Folha S.Paulo) Usuários recebiam aviso de página não encontrada ou site pornô. A intervenção ilegal ocorreu na conexão entre aparelhos (celulares, desktops, etc) e o UOL |

|

Ikea lança investigação depois que funcioná-rios encontraram câmeras CCTV em banheiros em Peterborough (Peterborough Telegraph) (The Register) (The Sun) (Newsweek) (BBC) (Mirror)

"Em 2015, com o objetivo de manter um ambiente de trabalho seguro para todos os colegas de trabalho, foram instaladas câmeras de vigilância no teto dos banheiros e vestiários..." (* Google Tradutor) |

|

Marcus Quigmire via Wikimedia Commons |

|

Neon Humanos Artificiais - reprodução |

|

links externos |

|

Trabalhadores da Amazon estão ouvindo o que você diz a Alexa (Bloomberg) (BuzzFeed)

Analisam clipes de áudio para ajudar o assistente de voz a responder a comandos. Às vezes, ouvem gravações que acham perturbadoras. Milhões de pessoas estão relutantes com os dispositivos, preocupadas com alguém estar ouvindo.

A Amazon, em seus materiais, não diz explicitamente que humanos estão ouvindo gravações (* Google Tradutor) |

|

reprodução |

|

Você está pronto? Aqui estão todos os dados que o Facebook e o Google têm sobre você

(The Guardian) (* Google Tradutor) Os dados que coletam incluem rastreamento de onde você está e onde esteve, uso de aplicativos, o acesso a sua webcam e microfone a qualquer momento.

Nós nunca permitiríamos que um governo ou corporação colocasse câmeras/microfones em nossas casas. Mas nós mesmos o fizemos |

|

reprodução |

|

reprodução |

|

reprodução |

|

reprodução - Cyrus Crossan |

|

Os celulares "mais seguros do mundo" usados por políticos e bilionários contra ataques hackers

(Época Negócios) (The Telegraph) Smartphones sem câmera ou microfone, apenas enviam mensagens de texto por servidores difíceis de rastrear. Tornam-se “quase” à prova de hackers

Os celulares adulterados e ultrasseguros usados por traficantes mexicanos (BBC) (G1) (UOL) 2018 Eliminavam câmera, microfone, GPS e internet |

|

Pixabay |

|

Waldemar Brandt no Unsplash |

|

Rede japonesa de hotéis lamenta que hackers possam ter visto hóspedes através de robôs (The Register) (Tokyo Reporter) (Infosecurity) (* Google Tradutor)

Seus robôs nos quartos eram hackeaveis para permitir que vissem e ouvissem remotamente através dos dispositivos

Robôs de frente para a cama significava que os hackers podiam assistir e ouvir o que os hóspedes faziam (Infosecurity) |

|

Site usa esteganografia para esconder mensagens em textos públicos (Canaltech)

Sistema usa representações para criar mensagens escondidas dentro de textos aparentemente comuns |

|

Como o governo teria grampeado terroristas no WhatsApp? (G1) (Canaltech) Ministro se negou a explicar como polícia monitorou conversas de app que usa criptografia de ponta a ponta

Mais que criptografia (CIO) Uma vez que há o hackeamento das credenciais do usuário, ID e senha, a criptografia é de pouca ajuda

Executivos em hotéis de luxo na Ásia são alvo de espionagem (Exame) Como os ataques acontecem no login, as comunicações criptografadas não oferecem qualquer defesa |

|

WhatsApp pode acessar conversas deletadas pelos usuários (Olhar Digital) Embora afirme que não possui acesso ao conteúdo das conversas entre usuários, o WhatsApp tem como procurar essas informações

Pesquisador reparou que mensagens apagadas do WhatsApp permanecem no celular (Gizmodo) O WhatsApp mantém registros das suas mensagens, mesmo que você as delete |

|

Hugh Grant reacende sua guerra contra a imprensa (El País) (Hacked Off)

O empenho de Grant é que o público não se esqueça do caso de grampos feitos por jornais, onde ele próprio foi vítima.

Ator após gravar secretamente um jornalista admitindo o grampo de celulares, tem sido um dos rostos da campanha Hacked Off

”grampos em milhares de alvos” (Reuters) 04/07/14

”jornal praticou anos a fio, grampos de celulares” (Carta Capital) 08/10/13

”grampos costumavam centrar-se em adultérios” (Carta Maior) 02/11/13 |

|

Alexa, Siri e Google são acusados de ouvir conversas mesmo quando não deveriam (Terra) (Estadão) (Jornal de Brasília) (Radiouau) (Washington Post) (Legal Reader) (Reuters) (TechStory) (9To5Mac) (Intelligence)

"Essas conversas ocorreram em suas casas, seus quartos e carros..." Em 2019, a Apple suspendeu a prática que permitia que revisores humanos ouvissem e "classificassem" as gravações. Mas a AP informou que a Apple voltou a usar pessoas para ouvir gravações

“trabalhadores ouvem negócios de drogas, detalhes médicos e pessoas fazendo sexo” (The Guardian)(El País) (* GoogleTradutor)(2019) |

|

Carlos Lopez Castellon por Pixabay |

|

Cartões de crédito são desviados nos Correios; contas de eCommerce são vendidas aos milhares

(vídeo sobre venda de site falso) |

|

reprodução |

|

Relógios Apple Watch banidos do gabinete depois que ministros alertaram que dispositivos podem ser vulneráveis a hackers (The Telegraph) (* Google Tradutor)

Poderiam ser usados por hackers como dispositivos de escuta

Apple Watch banido das reuniões do Governo Britânico (Pplware) (Wired) (Daily Mail) (SMH)

A proibição se junta a outra já existente que impede a presença de smartphones nas salas de reuniões do executivo britânico |

|

reprodução |

|

Asus |

|

Huawei |

|

Samsung |

|

Xiaomi |

|

reprodução/divulgação |

|

Teams: vai dar para ‘clonar’ voz com IA para conversar em outras línguas (Olhar Digital) (TechCrunch) (Microsoft)

A Microsoft anunciou o Interpreter para o Teams, que traduz falas dos usuários e as reproduz usando a voz deles |

|

Facebook e Instagram avaliam combate ao deepfake pornô (kaspersky)

Pornografia deepfake está sendo revista por conta das preocupações crescentes com influência da IA na criação de imagens explícitas falsas |

|

Rede vai abrir hotel inteligente controlado por smartphones (Terra)

Da reserva à climatização do quarto, tudo poderá ser controlado pelo smartphone do hóspede |

|

John McAfee hackeia smartphone de apresentador ao vivo na TV (Canaltech)

Executivo mostrou como pode ter ocorrido o ataque à Sony. Para tal hackeou, ao vivo, o smartphone do apresentador |

|

‘Big Brother’ corporativo: como as empresas monitoram os funcionários no home office (Estadão)

Companhias usam softwares que monitoram trabalho remoto; serviço pode capturar tela, tirar fotos e gravar vídeos |

|

Malwares do Google Play atingem mais de 600 milhões de downloads em 2023 (Kaspersky)

Vírus que podem acessar remotamente câmera, microfone e localização. Além dos enviados por e-mail e SMS que não precisam de cliques para serem instalados (GWN) |

|

Site público expõe milhões de dados pessoais e CNPJs (TechTudo) (TecMundo) (Computerworld) (O Globo) (Tecnoblog) (Canaltech)

223 milhões de pessoas. Tem informações como: nome, CPF, endereço, renda, telefones, placas de veículos e outras |

|

Spotify remove milhares de músicas feitas por inteligência artificial (O Globo) (Folha S.Paulo)

Episódio chama a atenção para o golpe de venda de canções geradas por computador |

|

O sofisticado malware do Android rastreia todas as atividades do seu telefone (* Google Tradutor)

(Engadget) (ZDNet) (Securelist) Espionagem no Oriente Médio - Malware pode capturar vídeos, fotos, áudio e tela, WhatsApp e outros apps, sem que o usuário saiba |

|

Hóspedes de hotéis da Coreia do Sul foram filmados em segredo e transmitidos pela internet (Folha S.Paulo)(Época Negócios)(Terra)(The Verge)(NYT)(CNN)

Homens foram presos por transmitir. Investigações sobre câmeras na Coreia detectaram vídeos exibidos ao vivo em sites de outros países. Gravações são feitas até mesmo dentro das casas das vítimas, informou o The Verge

|

|

FBI investiga empresa que invade celulares pelo WhatsApp (Tecnoblog) (Reuters)

A NSO Group poderá ser processada caso investigação aponte invasão a celulares de pessoas ou empresas nos EUA |

|

App falso de 'atualização da Samsung' foi baixado por milhões (Olhar Digital) (Tecnoblog) (TechTudo) (TNW) (Forbes)

Não são exatamente incomuns os relatos de apps disponíveis que enganam usuários para instalar malware nos aparelhos celulares |

|

Lâmpadas inteligentes podem abrir brechas para cibercrime (Security Report)

Empresa demonstra vulnerabilidades da iluminação inteligente, em que hackers podiam explorar brechas para distribuir spyware nas redes |

|

Falha de segurança de bloqueio inteligente pode deixar sua porta aberta (TechRadar) (The Hack/Twitter) (* Google Tradutor)

Fechaduras inteligentes da marca KeyWe Smart Lock possuem grave vulnerabilidade e podem ser destravadas remotamente (The Rack) |

|

Grupo hacker secreto usa malware de Android para espionar milhares de pessoas em 21 países (Gizmodo) (The Register) (The Verge)

O malware permite ao grupo ativar as câmeras frontal e traseira dos celulares, assim como seu microfone, para gravar alvos |

|

O que pode custar $10 hoje? Almoço... ou acesso a sistemas internacionais de segurança nos aeroportos (The Register) (* Google Tradutor)

Lojas da dark web estão vendendo acesso a computadores em redes corporativas a baixo custo |

|

Falha de segurança da Claro expõe dados de 8 milhões de usuários (Olhar Digital)

O problema é muito maior do que se imagina. Os casos se repetem (Detran, Eicon, Vivo, Unimed) e criam um cenário de total despreparo de instituições para lidar com dados pessoais |

|

Pânico com alarmes de pânico (The Register)

Hackeamento simples os transforma em ferramenta de espionagem super secreta (* Google Tradutor) |

|

Aviso do Android: 40 milhões de usuários instalaram o app de vídeo ocultando malware malicioso

(Forbes) Enquanto usuários estão assistindo a vídeos, o software do app está fazendo outras coisas em segundo plano (* Google Tradutor) |

|

Dispositivos de streaming rastreiam hábitos de visualização, segundo estudo (WeLiveSecurity)

Você sabe que tipo de dados o seu dispositivo de streaming pode estar coletando enquanto você assiste a um filme? (* Google Tradutor) |

|

Malware espião de Android é vendido por R$ 3 mil no WhatsApp e Telegram (ITForum) (TechTudo) (O Globo)

Ao infectar o smartphone ele pode espionar em tempo real o usuário. Assim, pode ativar câmera e microfone, e ver mensagens e arquivos |

|

A Amazon diz que salvará suas gravações do Alexa para sempre, a menos que você as exclua (* Google Tradutor)

(Business Insider) (Gizmodo) A menos que os clientes as excluam; e mesmo assim, algumas informações podem ser retidas pela Amazon |

|

Escritórios de advocacia viram alvo mais visado por cibercriminosos no mundo (Canaltech)

Segundo a ESET, objetivo dos criminosos é acessar dados e expor, ou vender informações confidenciais da empresa e de seus clientes |

|

Metrô de SP terá câmeras de reconhecimento facial para vigilância (Terra) (TecMundo) (Gizmodo)

Sistema de monitoração por câmeras incluirá reconhecimento facial, identificação e rastreamento de objetos e detecção de invasão de áreas |

|

Site brasileiro de energia nuclear é hackeado e invasores pedem resgate em criptomoeda (Estadão)

Associação Brasileira para Desenvolvimento de Atividades Nucleares teve sua página invadida; pagamento não foi feito |

|

Vazam dados financeiros da Oracle, Airbus, Toshiba e Volkswagen após ataque (Minuto da Segurança) (SC) (The Register)

Cibercriminosos roubaram e chantagearam a CITYCOMP, ameaçando publicar as informações se as demandas não fossem atendidas |

|

Chamadas de voz do WhatsApp usadas para injetar spyware israelense nos telefones (FinancialTimes)(*GoogleTradutor)

O código malicioso, desenvolvido pela empresa israelense, pode ser transmitido mesmo se os usuários não atenderem seus telefones |

|

Saiba quem é a Huawei e por que ela preocupa tanto o Ocidente (O Globo) (Folha S.Paulo) (DW) (BBC) (G1)

Washington tem receios de que os equipamentos da Huawei sirvam para espionagem do governo chinês |

|

Espionagem: EUA agora miram guindastes chineses (Revista Oeste) (Sputnik) (Observador) (IBTimes)

Empresa de Pequim controla cerca de 70% do mercado global de guindastes |

|

Amazon vai pagar US$ 2 por mês para ‘espionar’ celulares de usuários (MSN) (Estadão) (Terra)

"O “experimento” quer entender quais os anúncios são vistos pelos usuários, em que momento do dia são vistos e outros dados de tráfego" * Com você autorizando fica dentro da lei (GWN) |

|

Apple vai analisar fotos de iPhones e iCloud para combater abuso de menores (Tecnoblog) (Estadão) (BBC) (JN)

Com recursos de IA, Apple pretende ajudar no combate ao abuso infantil; sistema também terá moderação humana (Apple) |

|

O Pentágono tentou derrubar esses hackers. Eles voltaram (DailyBeast)(InterReviewed)(Showmetech)(*GoogleTradutor)

Há indicadores de que hackers estão trabalhando nos bastidores, atualizando malwares para observar as vítimas e coletar informações |

|

Ghimob ataca apps financeiros e está pronto para interna-cionalização (Kaspersky)(CryptoID)(IPNews)(CriptoFacil)(DGABC)

Trojan bancário monitora mais de 150 apps móveis de bancos, fintechs, corretoras e apps de criptomoedas |

|

Spotify quer monitorar voz dos usuários para oferecer 'conteúdos relevantes' (The Hack) (Canaltech) (MBW) (Justia)

Ferramenta utiliza áudios dos usuários para projetar gostos musicais e até saber se usuário está utilizando o Spotify sozinho ou acompanhado |

|

China restringe uso de carros da Tesla por medo de espionagem dos EUA (Tecnoblog)(Exame)(Olhar Digital)(WSJ)

A medida teria sido adotada por conta do medo de que carros gravem vídeos e capturem dados de forma constante |

|

Hackers invadem mais de 150 mil câmeras de segurança (Gizmodo) (CISO) (ArsTechnica) (BBC)

Segundo os hackers eles testemunharam incidentes confidenciais que ocorreram “a portas fechadas” nas instituições que foram espionadas |

|

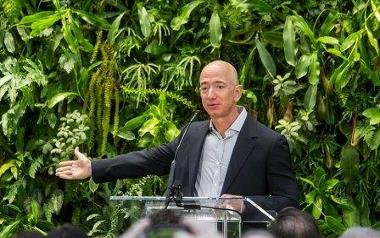

Caso Bezos expõe vulnerabilidade de bilionários a hackers (Folha S.Paulo)

Tabloide teria obtido fotos íntimas do dono da Amazon. Bilionários têm informações valiosas para criminosos e agências de inteligência |

|

Liga espanhola de futebol é multada por espionar (WeLiveSecurity) (Olhar Digital) (TecMundo) (El País) (El Diário) (RT) (El Confidencial) (Engadget)

A LaLiga foi multada por ativar o microfone e o sistema de localização dos celulares dos usuários para espionar.

Usuários do app da LaLiga tinham o celular ativado remotamente para detectar transmissões piratas em bares |

|

Sorria, as fardas dos policiais militares estão te filmando (Motherboard) (Instituto Igarapé)

Aplicativo em teste na PM - "Transformamos os telefones dos policiais em câmeras, aproveitando também o áudio e o GPS"

Software transforma smartphones em câmeras corporais (Instituto Igarapé) |

|

EUA acusam chineses de hackear escritórios de advocacia para ter informação privilegiada (Reuters)

Chineses foram acusados de negociarem informações confidenciais obtidas por hackers nas redes de escritórios de advocacia |

|

Software espião instalado em 700 milhões de celulares manda SMS para a China (El País)

Hacker, conhecido por demonstrações de vulnerabilidades de celulares, se diz cauteloso quanto à autoria e finalidade do software espião |

|

Empregados são vigiados digitalmente (Folha S.Paulo)

Ferramentas tecnológicas avançadas estão começando a viabilizar a avaliação e monitoramento de funcionários em patamares sem precedentes |

|

Crachá rastreia conversas no trabalho e tempo de funcionários no banheiro (EM)

Dispositivo de vigilância rastreia movimentos dos empregados no escritório e grava detalhes de conversas |

|

|

Principal |

Mundo |

Cotidiano |

Economia |

Empresas |

Tecnologia |

Ciência |

Saúde |

Opinião |

Ações Sociais |

Entretenimento |

|

Principal |

Ciência |

Cotidiano |

|

Mundo |

Saúde |

Entretenimento |

|

Empresas |

Opinião |

Ações Sociais |

|

Tecnologia |

Economia |

|

|

Senhas salvas no celular facilitam roubo via apps de banco, diz Febraban (Tecnoblog) (Yahoo!) (JB) (ExameInvest)

Bancos nunca deveriam ter a opção de salvar senhas em seus apps. Cartões de crédito são serviços bancários (GWN) |

|

Vereador de SP tem celular furtado no trânsito, e bandidos limpam dinheiro de contas bancárias

(G1) (Folha S.Paulo) (Veja-SP) Em menos de duas horas, criminosos desviaram dinheiro das contas, por meio de aplicativos de bancos |

|

O spyware do iPhone permite que a polícia registre as senhas dos suspeitos (NBCNews) (9To5Mac) (Yahoo!)

O spyware não precisa quebrar o código para desbloquear celulares. Ele também pode registrar o código conforme o usuário o digita |

|

A Apple paga milhões de dólares a estudante por vazamento de suas fotos explícitas online (ZDNet) (BBC) (The Register) (Mashable) (IT) (Archyde) (* Google Tradutor)

Apple concordou com acordo multimilionário para resolver processo por fotos explícitas vazadas por funcionários que consertavam iPhone |

|

Localizador da Apple passa a rastrear aparelhos de outras marcas (Exame) (TechBreak) (TechTudo) (Apple)

Expandido as funções do recurso 'Find My", que permite encontrar celulares da Apple pelo planeta mesmo que estejam offline |

|

H&M leva multa milionária por 'bisbilhotar' religião, família e saúde de funcionários (Yahoo!) (Valor) (Folha S.Paulo)

Em alguns casos, informações postadas em contas de rede social e aplicativos de conversa também foram armazenadas por gerentes |

|

Microsoft Edge desativa Google FLoC para rastrea-mento de usuários (Tecnoblog) (BleepingComputer)

A empresa afirma acreditar em “um futuro em que a web possa fornecer às pessoas privacidade, transparência e controle” |

|

Windows, Ubuntu, Zoom, Safari, MS Exchange hackeados na Pwn2Own 2021 (* Google Tradutor)

(The Hacker News) (Digital Guardian) (Sempre Update) No concurso #Pwn2Own, hackers invadiram programas amplamente utilizados |

|

Microsoft Contractors estão ouvindo algumas chamadas do Skype (Vice) (The Verge) (ZDNet)

Prestadores de serviço que trabalham para a Microsoft estão ouvindo conversas pessoais de usuários do Skype conduzidas por meio do serviço de tradução do aplicativo (* Google Tradutor) |

|

Facebook pagou terceirizados para ouvir e transcrever áudios de usuários do Messenger (O Globo) (Bloomberg) (Exame) (Veja) (PCWorld) (O Tempo) (DW)

Centenas de funcionários das empresas contratadas ouvem as conversas dos usuários do Facebook, por vezes com conteúdo vulgar |

|

Apple é processada por escutar conversas de usuários com a Siri (MacMagazine) (GDR) (GearBrain) (Bloomberg) (Ação: courtlistener)

Segundo reclamantes, os termos da Apple não fazem referência a que suas gravações seriam salvas e escutadas por funcionários

Empreiteiros da Apple 'regularmente ouvem detalhes confidenciais' em gravações da Siri (The Guardian)(Correio Braziliense)(El País)(ÉpocaNegócios)(DN)

Trabalhadores ouvem negócios de drogas, detalhes médicos e pessoas fazendo sexo, diz denunciante (* Google Tradutor) |

|

Jeff Bezos diz estar sendo extorquido por causa de fotos íntimas (Canaltech) (DN) (N-TV) (Terra) (Estadão) (Medium) (Época Negócios) (Nelson de Sá / FSP) (Folha S.Paulo) (Forbes)

"O National Enquirer ameaçou fazer revelações se Bezos não parasse com as investigações à forma como a publicação conseguiu fotos e mensagens íntimas de terceiros" (DN)

Não obrigado, Sr. Pecker (Jeff Bezos/Medium)

"Várias pessoas entraram em contato com nossa equipe de investigação sobre suas experiências similares (...) e como precisavam capitular porque, por exemplo, seus meios de subsistência estavam em jogo” (* Google Tradutor) |

|

Ataques permitem que invasores substituam o conteúdo em PDF assinado digitalmente

(THN) (SCMagazine) (ZDNet) (TIForense) (GBH) Atacantes usam documento assinado, modificam e enviam às vítimas (* Google Tradutor) |

|

Pesquisadores descobrem como driblar a senha em cartões (Olhar Digital)(TheHackerNews)(TIForense)(SCMagazine)

Implementaram ataque onde a comunicação entre duas partes é interceptada e manipulada sem que elas tenham consciência disso |

|

Novo vazamento expõe mais de 100 milhões de contas de celular do Brasil

Empresas não detectaram invasão, mas abriram investigação interna |

|

Hackers invadem sites e aplicativos para tumultuar palestras e reuniões empresariais (Bom Dia Brasil)

Hackers passaram a invadir reuniões e aulas transmitidas pela internet e que se popularizaram |

|

Cartilha de segurança para internet (CERT.br)

Ataques na Internet: - Falsificação de e-mail - Interceptação de tráfego - Desfiguração de página - Negação de serviço - Outros ataques

Objetivos podem ser, dentre outros: tornar inacessível ou invadir sites e computadores de empresas, para tentar impedir o acesso dos clientes ou comprometer a reputação destas empresas |

|

Hackers can gain access to your computer monitor (Business Insider) (Yahoo!) (Tech Insider/Facebook) (Pulse)

Os hackers podem acessar o monitor do seu computador - especialista em segurança mostra como é fácil. Eles podem sobrepor e mudar o conteúdo de sua tela |

|

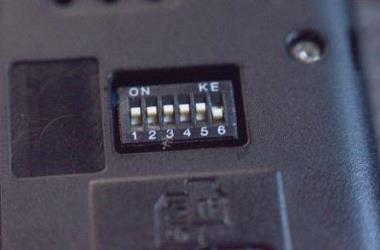

Este smartphone possui um “quadro de força” para te dar controle sobre câmera, microfone e mais (The Hack) (TuxPhones) (AndroidPolice) (Pine64)

Smartphone PinePhone possui uma série de alavancas que lhe permitem ativar e desativar mecanicamente o modem LTE, WiFi e Bluetooth, o microfone, as câmeras e fones de ouvido.

Não precisa cobrir as câmeras, apenas desligue os interruptores |

|

Carros autônomos podem ser forçados a frear por outdoors sequestrados (ZDNet) (HackRead) (Wired) (Nassiben) (Cyber Security Labs/YouTube) (* Google Tradutor)

Pesquisadores de segurança demonstraram como outdoors sequestrados podem ser usados para confundir carros autônomos

Os carros que dirigem sozinhos podem ser enganados exibindo objetos virtuais (HackRead) Objetos não eram reais, mas apenas percepções deles |

|

Hackers atacam universidades privadas de São Paulo (Crypto ID) (Olhar Digital) (O Globo)

Episódios reforçam a vulnerabilidade das universidades brasileiras a invasões e se juntam a uma série de ataques que têm ocorrido |

|

Nunca é a violação de dados - é sempre o encobrimento

(ZDNet) (Forrester) (THN) As acusações criminais levantadas contra o ex-Uber CSO mostram que ele foi o mentor e executou um plano para encobrir uma grande violação de dados (* Google Tradutor) |

|

Avatares de IA criados para transformar o alcance de ne-gócios e educação (Prosyscom) (TechRepublic) (* Google Tradutor)

Mídia sintética criou desde a desinformação política habilitada para a falsificação até um influenciador do Instagram gerado por computador |

|

O som do silêncio é na verdade o som de um app malicioso de alto-falante inteligente ouvindo você

(The Register) (SCMagazine) O Google Home e o Amazon Alexa podem ser facilmente hackeados para espionar os usuários (* Google Tradutor) |

|

FBI desmantela gigantescos esquemas de fraudes de anúncios operando em mais de um milhão de IPs (ZDNet) (AST) (US-CERT) (* Google Tradutor)

Derrubaram rede criminosa cibernética de anúncios falsos que foram usados para fraudar redes de anúncios e anunciantes nos últimos quatro anos e gerar milhões em receita ilícita |

|

Empresa russa admite ter obtido código da NSA de computador americano (G1)

Kaspersky reconheceu que seu antivírus descobriu ferramenta secreta de hacking em computador pessoal nos EUA, ao analisar arquivo marcado como malicioso |

|

Caos: economia digital sem planejamento de segurança (Security Report) (SonicWall)

Pesquisa revelou que entre gestores de TI e segurança entrevistados, 77% não contavam com um planejamento estratégico de segurança |

|

Concessionária do metrô é processada por câmeras que leem nossas emoções (UOL)(Globoplay)(The Intercept)

O Idec decidiu impedir que a coleta de dados por reconhecimento facial ligados à emoção de passageiros seja usada pela companhia |

|

Os criminosos cibernéticos têm como alvo pequenas empresas protegidas (Forbes) (* Google Tradutor)

Embora as empresas maiores também sejam frequentemente atacadas, suas defesas contra o crime cibernético tendem a ser mais sofisticadas |

|

Pesquisadores descobrem 74 grupos criminosos no Facebook que ofereciam informações e serviços

(WeLiveSecurity) Cibercriminosos usavam para hacking, comercializar informações pessoais roubadas e alugar serviços para fins ilícitos |

|

Vale é hackeada e documentos mostram como empresa lida com acidentes (TecMundo) (CBSI)

A multinacional brasileira foi invadida e documentos internos supostamente confidenciais foram retirados e vazados por invasores |

|

Pequenos negócios são os que mais sofrem com hackers; saiba como se proteger (Folha S.Paulo)

Funcionários costumam ser resistentes ao investimento em proteção digital. “Muitas vezes não entendem que é padrão de segurança” |

|

Ataque hacker à rede de hotéis Marriott expõe dados de meio bilhão de pessoas (Estadão) (Folha S.Paulo) (G1)

A falha foi descoberta em uma investigação de um "incidente de segurança de dados" |

|

Roubo de identidade tem como alvo as crianças

(WXXI News) USA - Acusados de roubo de identidade. As autoridades dizem que suspeitos estavam usando números da Previdência Social roubados de crianças de até 11 anos (* Google Tradutor) |

|

Gerenciador de senhas é invadido e milhões de usuários são afetados (Código Fonte) (Canaltech) (ZDNet) (Segura TI)

Os administradores do OneLogin admitiram que seus servidores foram invadidos e que os hackers obtiveram uma forma de decriptar informações e senhas protegidas

LastPass hackeado: e-mails e senhas de usuários foram comprometidos (Techtudo) (Gizmodo) (Kaspersky) |

|

Quase metade dos executivos admite vender dados dos consumidores (ITForum) (Convergência Digital)

Levantamento mostra que consumidores afirmam ter abandonado serviços de empresas envolvidas em violações divulgadas publicamente |

|

Operação mundial derruba site acusado por 4 milhões de ciberataques (O Globo) (DN) (CBSI)

O pagamento de uma taxa mensal permitia a internautas com pouco conhecimento técnico lançar ciberataques |

|

Hackers invadem celulares por chamadas de vídeo pelo WhatsApp (R7) (Reuters)

Brecha na segurança foi encontrada tanto no aplicativo para Android quanto para iPhones |

|

Falta de profissionais qualificados desafia proteção de dados (Security Report) (Security Information News)

Os ataques cibernéticos a empresas crescem em uma velocidade sem precedentes e o que podemos dizer é que ninguém está 100% protegido |

|

App de fechaduras Yale cai e bloqueia casas (CiberSecurity)

Centenas de famílias na Inglaterra tinham instalado nas residências um sistema de segurança controlado por meio de smartphones |

|

Os hackers atacam por onde você menos espera (Computerworld) (ITForum) (TI Inside)

Companhias estão vulneráveis a ataques não apenas pelo servidor, mas por meio de qualquer dispositivo conectado |

|

Empresas coletam muito mais dados do que podem controlar, revela Gemalto (CryptoID)

Organizações não conseguem analisar todos os dados de clientes que armazenam. Manipulação de dados pode levar anos para ser descoberta |

|

App suspeito de ameaçar usuários é suspenso no Brasil (Notícias ao Minuto) (O Globo) (TechTudo)

Justificativa é que respostas nos diálogos seriam geradas pelo algoritmo que "aprende" informações a partir das interações com usuários |

|

O céu não é limite: é possível hackear aviões? (Kaspersky)

Representante do DHS dos EUA acessou o sistema interno de aeronave estacionada em aeroporto, sem ter nenhum acesso físico ao avião |

|

Israel hacked Kaspersky, then tipped the NSA that its tools had been breached (WP) (Reuters) (Reuters)

Israel hackeou o Kaspersky, depois sugeriu a NSA que suas ferramentas foram violadas |

|

Projeto de lei proíbe uso de celulares no trabalho e sugere punições (O Globo) (Convergência Digital)

Estão fora da regra os casos em que o funcionário usa aparelho fornecido pelo empregador com fins específicos de trabalho |

|

Falha em redes de telefones permite que hackers assumam a sua identidade (Olhar Digital) (SeguraTI)

Pesquisadores divulgaram uma grave falha em redes móveis de telefonia. A brecha permite que hackers até assumam a identidade da vítima |

|

Governo russo bane o uso de VPNs no país (Código Fonte) (Canaltech) (TecMundo)

O objetivo é impedir a navegação por sites e serviços proibidos pelo governo, assim como o anonimato na internet |

|

Devo imitar Mark Zuckerberg e tapar a câmera do computador? (Época)

Com fita adesiva na webcam a ciberespionagem fica impossibilitada. Laptops, desktops e celulares sempre têm risco de ser hackeados |

|

AdultFriendFinder é hackeado e mais de 400 milhões de contas são comprometidas (Canaltech) (Exame)

Sites adultos são verdadeiras minas de ouro para crackers que estão em busca de uma base de dados recheada de informações sensíveis |

|

Empresa monitora por 2 anos cibercriminosos no Brasil (CBSI)

Grupo apresenta os resultados do relatório da NS PREVENTION, unidade especializada em inteligência cibernética e análise de riscos |

|

Hackers roubam clientes de bancos da Rússia e planejavam ataque a bancos europeus (G1) (Reuters)

Grupo usava apps falsos de bancos para infectar celulares de clientes |

|

CIA hackeou Android e iOS para interceptar o WhatsApp, diz WikiLeaks (Olhar Digital)

Uma vez que o celular é infectado, as mensagens criptografadas tem pouca ou nenhuma utilidade para proteger o usuário |

|

China diz que 30 mil instituições foram afetadas por ciberataque (Folha S.Paulo) (DN) (Isto É)

Centenas de milhares de computadores em todo o planeta estão infectados por vírus do tipo "ransomware" |

|

WhatsApp pode acessar conversas deletadas pelos usuários (Olhar Digital) (Gizmodo)

Embora afirme que não possui acesso ao conteúdo das conversas entre seus usuários, o WhatsApp tem como procurar essas informações |

|

Para o bem ou para o mal, app simula WhatsApp e cria conversas falsas (UOL) Mudar conversas passadas, criar relações imaginárias ou papear com celebridades. O Fake Chat Simulator faz tudo isso

Foto ‘fake’ e voz de artista; cinco apps para enganar amigos no WhatsApp (TechTudo) Apps permitem que você mude sua voz nas mensagens de áudio, imagens e até criar uma conversa falsa para enganar os amigos

O WhatsApp, uma duvidosa testemunha de acusação (El País) Nos mercados da Deep Web é possível contratar pessoas capazes de falsificar mensagens de WhatsApp |

|

Sistema operacional humano: O paraíso dos hackers!

(Computerworld) Enquanto gigantes da tecnologia lançam correções constantes, as brechas sempre aparecem no elo mais fraco – o funcionário negligente ou ignorante |

|

O Facebook garante que não está usando o microfone do celular para espionar você (Canaltech)

A rede social declarou que a plataforma só utiliza o microfone se o aplicativo tem permissão para fazê-lo |

|

TVs da Samsung captam e compartilham suas conversas pessoais (Exame)

Conversas pessoais podem ser captadas e enviadas a empresas externas |

|

Celular fora de hora pode dar demissão, e por justa causa (O Tempo)

“há casos em que, para evitar espionagem industrial, empresas impedem o uso de celulares com câmera em determinadas áreas” |

|

Os robôs de edição da Wikipédia estão em guerra entre si há anos (Gizmodo)

Guerras de revisão entre editores humanos são comuns, mas pesquisa do Reino Unido mostra que o mesmo ocorre entre robôs |

|

Ataque hacker a Jeep Cherokee serve de alerta para outras fabricantes (O Globo)

Quando hackers conseguiram fazer com que um Jeep acabasse em uma vala, o ataque mandou uma mensagem a outras empresas |

|

Hackers roubam dados de 29 mil clientes da corretora XP Investimentos (Folha S.Paulo) (Valor)

A corretora vinha tentando manter o vazamento dos dados sob sigilo, mas os hackers passaram a enviar mensagens a alguns clientes |

|

BlackBerry e Samsung se unem para produzir tablet à prova de espionagem para Alemanha (Reuters)

A BlackBerry está usando sua tecnologia para fortalecer tablet à prova de espionagem da Samsung, usado por agências do governo alemão |

|

Why you should seriously consider covering up your laptop webcam with tape (Mirror)

Por que você deve considerar seriamente a cobertura das suas webcams com fitas. Todos os especialistas concordam, não vale a pena correr o risco |

|

Microsoft visita casas no Brasil para trocar roteadores com malware Trickbot (Tecnoblog) (Terra) (DailyBeast) (The Verge) (TudoCelular) (TecMundo) (MSN) (Yahoo!)

Malware infecta os aparelhos à distância e a solução é trocar os equipamentos. Então, entende-se que o vírus não pode ser removido. Aparelhos não poderão ser infectados novamente? (GWN) |

|

Xiaomi é acusada de coletar dados até no modo anônimo; empresa rebate (Folha S.Paulo) (Valor) (Forbes) (Thomas Brewster)

“É um backdoor com funcionalidade de telefone”, brinca Gabi Cirlig sobre seu novo smartphone. Ele está apenas brincando (Forbes) |

|

SDK para iOS conhecido espionou bilhões de usuários e cometeu fraude de publicidade (THN) (Evostrix) (Forbes) (WOAS)

Sempre que um usuário clica em um anúncio (...) o SDK se insere no processo, enganando o iOS a pensar que o usuário clicou em um anúncio totalmente diferente (Evostrix) (* Google Tradutor) |

|

Falha deixou iPhones à mercê de hackers durante anos (Exame Informática) (ArsTechnica) (Tecnoblog) (NewsBreak) (UnfoldTimes) (UOL) (Terra)

O iOS apresentava vulnerabilidade que permitia a um hacker ter acesso completo ao telefone e espionar.

A Apple não contesta que a falha tenha existido e remete para as várias correções feitas no iOS |

|

Google à escuta: "Desculpa amor, não posso falar mais. O meu namorado chegou" (DN) (El País) (R7) (UOL)

Um dos diálogos captados de celulares, de mensagens de voz ou de quem usou o assistente do Google |

|

Polícia apreende Ferrari e outros carros de luxo em ação contra fraudes bancárias em SP (G1) (O Globo) (Globoplay)

Criminosos usavam programa de computador que invadia contas bancárias e desviava o dinheiro para contas fantasmas e de laranjas |

|

Hering terá de explicar uso de reconhecimento facial ao Idec (Época Negócios) (O Globo) (Segurança Eletrônica) (Idec)

Sistemas monitoram a reação de clientes às roupas utilizando reconhecimento facial. O Idec quer entender sobre a coleta e armazenamento dos dados |

|

Pais preocupam-se que assistentes de voz possam ouvir crianças, segundo pesquisa (USA Today) (Phys) (* Google Tradutor)

EUA - 58% dos pais cujos filhos usam alto-falantes inteligentes acham provável que alguém possa hackear esses alto-falantes e ouvir suas conversas |

|

1.600 hóspedes de hotéis foram transmitidos secretamente ao vivo na Coréia do Sul, diz a polícia (NYTimes) (The Verge) (* Google Tradutor)

Cerca de 6.800 casos de filmagens foram denunciados em 2018. Muitos outros não são reportados ou não são detectados |

|

Investigação da BandNews FM revela venda de dados pessoais (BandNews FM)

Repórter da BandNews FM, revela um grande esquema de venda de dados pessoais. São números de telefones celulares, fixos, CPF, RG, endereços, dados bancários, salário e informações de parentes |

|

USB biométrico que promete ser inhackeavel tem graves falhas de segurança (Convectiva)

Uma simples análise do Wireshark foi suficiente para subverter o gadget, que usa a identificação da íris para proteger a unidade |

|

Vulnerabilidade em câmeras D-Link permite que atacantes possam espionar transmissões (WeLiveSecurity) (DefesaNet)

Falhas de segurança na câmera sem fio, dispositivo projetado como uma ferramenta de segurança para residências e escritórios |

|

Malware brasileiro se ‘disfarça’ de WhatsApp para enganar vítimas (O Globo) (TechTudo) (ITForum) (TI Inside) (Kaspersky)

Com o smartphone infectado o criminoso ganha acesso total ao aparelho, como acionar câmera, microfone, ver localização e outras funções |

|

Detran vaza dados pessoais de quase 70 milhões de brasileiros (Olhar Digital - YouTube) (O Povo) (Tribuna do Norte) (Agora RN) (Portal No Ar) (Nominuto)

Todos os brasileiros que possuem CNH tiveram os dados pessoais expostos no site do Detran-RN |

|

Polícia quer ouvir a Alexa como testemunha de um possível assassinato nos EUA (Gizmodo) (The Guardian) (SunSentinel)

A polícia conseguiu um mandado para obter gravações de um Amazon Echo e um Echo Dot

"Acredita-se que evidências de crimes, gravações em áudio capturando o ataque... possam ser encontradas no servidor da Amazon" (The Guardian)(* Google Tradutor) |

|

Funcionários demitidos por assistir vídeos de clientes (Vice) (Fox Business) (CNBC) (Tecnoblog) (* Google Tradutor)

Senadores apontaram relatos sobre funcionários da Ring na Ucrânia tendo acesso irrestrito a vídeos de câmeras da Ring em todo o mundo (CNBC) |

|

Upstream identifica 23 milhões de smartphones infectados no Brasil

(Security Report) (Mobiletime) Plataforma que detecta transações móveis de malware de fraude de anúncios, abrangeu operadoras móveis em 20 países, bloqueando como fraudulentas 93% das transações.

* número de smartphones se refere a duas operadoras no Brasil (Mobiletime) |

|

Esse cara invadiu centenas de aviões do chão (Forbes) (* Google Tradutor)

Hacker, sentado diante de seu computador, espiou dentro das entranhas técnicas de centenas de aeronaves que voavam a milhares de metros acima dele |

|

Falha do WhatsApp permite alterar conversas (CiberSecurity) (Check Point Research) (Sputnik) (O Globo) (The Hacker News) (TechTudo)

Permite interceptar e manipular mensagens de uma conversa. Mudar a resposta de alguém, escrevendo em nome daquela pessoa |

|

Assistente virtual grava conversa de casal e envia áudio para outra pessoa (Época Negócios) (El País) (Público) (iG) (Gazeta online) (R7)

Uma pessoa alertou que conversas privadas do casal haviam sido compartilhadas com ela.

Usuária pensou nos riscos de dispositivos nos quartos da casa escutando tudo o tempo todo (El País)

Empresa diz que foi um acidente, mas o caso lembra que quando há um microfone na sala, a privacidade nunca é garantida (Público) |

|

Hacker adolescente fã da Apple invade várias vezes rede de computadores seguros da empresa (Gizmodo) (The Age)

Adolescente está enfrentando acusações criminais por ter hackeado rede da Apple. Garoto se declarou culpado das acusações |

|

Futuro das câmeras: inteligentes e assustadoras (Estadão)

As câmeras estão ganhando cérebros. Câmeras dos celulares e de outros dispositivos, eram como olhos desconectados de qualquer inteligência, capturavam mas não compreendiam o que viam |

|

Mais da metade dos brasileiros têm medo de espionagem feita via webcam (TecMundo)(Portal do Holanda)(TI Inside)(Yahoo!)(Oficina da Net)

65% segundo pesquisa da Avast - As pessoas vêm ganhando conhecimento sobre ferramentas de vigilância utilizadas por autoridades e cibercriminosos, que ativam câmeras e microfones do usuário |

|

Na China, há polícias a usar óculos com reconhecimento facial para identificar cidadãos (Observador) (BBC) (The Verge) (WSJ)

Estão sendo utilizados óculos com reconhecimento facial à base de inteligência artificial, capazes de identificar qualquer pessoa |

|

(BBC) Indivíduos ligam para jornalistas e gravam conversas que são divulgadas na internet |

|

Ataque a sistema financeiro atinge metade da população dos EUA (Olhar Digital) (G1) (Ars Technica)

A Equifax é um serviço de proteção ao crédito, uma agência que analisa o comportamento financeiro das pessoas ao longo dos anos |

|

EUA proíbem agências governamentais de usar software de multinacional russa (EFE) (DN) (G1) (MundoBit) (CB) (The Guardian)

Proibiu que usem o software da Kaspersky Lab devido à possibilidade do Kremlin utilizar empresa para espionar

Senhor, você está usando o antivírus da Kaspersky Lab. Por favor, venha conosco, senhor (The Register) (* Google Tradutor)

O governo dos EUA proíbe que as agências usem os produtos da empresa russa

Empresa russa admite ter obtido código da NSA de computador americano (G1)

Kaspersky reconheceu que seu antivírus descobriu ferramenta secreta de hacking em PC nos EUA, ao analisar arquivo marcado como malicioso |

|

Não importa o tamanho de sua senha, ela será hackeada (ElevenPaths)

Muitos atacantes utilizam de malwares ou programas maliciosos para infectar dispositivos, além de interceptar conexões |

|

Kaspersky Lab: metade dos usuários não confiam na webcam (Maxpress) (Defesanet) (Segs) (Kaspersky)

Estudo da Kaspersky Lab com a B2B International aponta que 39,8% dos internautas globais cobrem a webcam com algum tipo de material |

|

Hackers invadem microfones de notebooks e roubam 600 GB de dados (TecMundo) (Ars Technica) (SeguraTI)

Alvos eram indústrias, veículos de mídia e até centros de pesquisa científica. Dados sensíveis foram obtidos via gravação de áudio e telas |

|

Twitter confirma que milhões de senhas foram roubadas (O Globo) (Folha S.Paulo)

A empresa diz que os dados podem ter sido obtidos por meio de vazamentos, malwares ou máquinas que estão roubando senhas |

|

Google quer bisbilhotar usuário pela câmera do celular para melhorar buscas

(Tudocelular) (APPFT) Companhia pretende usar dados biométricos para melhorar o serviço. Através da câmera ver as reações do rosto do usuário |

|

CEO de empresa de segurança tem a sua identidade roubada 13 vezes (Olhar Digital) (Business Insider)

Ao que tudo indica, o serviço não era tão eficaz, já que Davis teve sua identidade roubada 13 vezes |

|

Ataques de hackers elevam procura por ciberseguro no Brasil

(O Globo) (CQCS) (EW Info) Esse tipo de seguro protege empresas em casos de invasões cibernéticas e vazamento de informações |

|

A Liga de Futebol usa o microfone do telefone de milhões de fãs para espionar os bares (El Diario) (Rewisor) (Globedia) (ED) (Sport) (* Google Tradutor)

Espanha - Órgão está usando celulares para espionar bares e estabelecimentos que colocam partidas para seus clientes.

O app da LaLiga localiza o celular e ativa o microfone dos usuários |

|

Hacker invade empresa de brinquedos e obtém fotos de milhares de crianças (Olhar Digital)

Hacker invadiu servidores da VTech, empresa que desenvolve brinquedos eletrônicos conectados pela internet |

|

Hacker que atacou LinkedIn diz ter mais de 360 milhões de senhas do MySpace (Olhar Digital)(Canaltech)

Há um ditado na segurança cibernética: "existem 2 tipos de empresas, aquelas que foram hackeadas, e as que ainda não sabem que foram" |

|

Funcionária é demitida por apagar aplicativo que rastreava sua localização 24 horas por dia (Exame)

Myrna Arias alega ter sido demitida por desinstalar o Xora, que permitia que seus chefes a monitorassem mesmo fora de serviço |

|

Vítimas do roubo de dados do Ashley Madison começam a ser chantageadas (Canaltech)

O que os usuários afetados pelo roubo de dados do Ashley Madison temiam começou a acontecer |

|

‘Seres humanos artificiais’ da Samsung parecem chatbots de vídeo super-realistas

(CNBC) (CNET) (DailyMail) (The Sun) (Proxxima) Neon é um assistente humano simulado que aparece na tela e aprende sobre as pessoas. Poderá responder a perguntas em milissegundos.

Podem ser usados como âncoras de TV, porta-vozes, atores de cinema, consultores financeiros e muito mais (* Google Tradutor) |

|

FBI invadiu milhares de computadores nos EUA; entenda o motivo (Olhar Digital) (O Antagonista) (Hubnews) (CISO) (Sapotek)

A ação fazia parte de operação para encontrar e excluir malware. FBI excluiu o malware dos computadores infectados |

|

Como hackers sequestraram a operação online de um banco brasileiro (Tecnoblog) (Folha S.Paulo) (Security Report)

Hackers redirecionaram todos os clientes online do banco para site falso

Banco brasileiro foi alvo de "sequestro relâmpago" por hackers (Administradores) (Computerworld) (TechTudo)

Ação criminosa sequestrou os serviços online e móveis de um banco brasileiro e coletou dados confidenciais de clientes |

|

FBI “hackeia” servidores Microsoft Exchange para remover brecha (Tecnoblog) (TheHack) (TecMundo) (Canaltech)

Falhas foram corrigidas, mas muitos servidores ainda estavam vulneráveis; o FBI decidiu solucionar por conta própria o problema |

|

A empresa de segurança Kaspersky acredita ter encontrado um novo malware da CIA (* Google Tradutor)

(TheRecord)(TechTimes)(HackRead)(Sec.Affairs) Lamberts é codinome interno que a Kaspersky usa para rastrear operações de invasão da CIA |

|

Informações de cartão de crédito, endereços, telefone, IP, etc, de 24.000 pessoas que compraram informações pessoais em sites ilegais vazaram (Gigazine) (Olhar Digital)

Site vendeu bilhões de informações pessoais (* Google Tradutor) |

|

Vazamento de 220 milhões de CPFs pode ser o mais lesivo do Brasil, diz especialista

(Terra) (Estadão) (R7) (IstoÉ) (TechTudo) (Olhar Digital) Para fundador do Data Privacy Brasil, caso deverá virar prova de fogo para a ANPD |

|

PhantomLance: backdoor para Android descoberta na Google Play (Kaspersky) (ZDNet)

Essas descobertas não são raras, pesquisadores encontram Trojans na Google Play, às vezes centenas de uma vez |

|

Elon Musk proíbe aplicativo Zoom para funcionários da SpaceX por segurança digital

(Folha S.Paulo) (Forbes) (R7) (Reuters) Popular durante pandemia, app de videoconferência é alvo de investigações nos Estados Unidos |

|

Milhares de chamadas de vídeo com zoom deixadas expostas na Web aberta (Washington Post) (* Google Tradutor)

Muitos dos vídeos incluem informações de identificação pessoal e conversas profundamente íntimas, gravadas nas casas das pessoas |

|

No Roku e Amazon Fire TV, os canais estão assistindo você (Wired) (WPSD) (* Google Tradutor)

Pesquisa mostra que mais de 2.000 aplicativos de streaming rastreiam informações de dispositivos, mesmo quando você pede que não façam |

|

O Facebook confirma que coletou áudios de pessoas conversando com seus dispositivos do Portal e que os transcreveu (* Google Tradutor)

(Business Insider) (Bloomberg) Além do Messenger também coletou o áudio dos dispositivos do Portal |

|

Hackers ameaçam vazar projetos roubados da Apple se resgate de US$ 50 milhões não for pago

(THN) (Bloomberg) (* Google Tradutor) Chantagem por ransomware em 2020 arrecadou mais de US$350 milhões (cerca de 2 bilhões de reais) |

|

174 milhões de registros à venda como sendo da Vivo, TIM e Claro (CISO Advisor) (Convergência Digital)

Cibercriminoso anunciou a venda de três bases de dados contendo registros de assinantes de operadoras de telefonia: Vivo, TIM e Claro |

|

O Microsoft Teams e o Zoom têm um novo concorrente (você pode não amar isso) (ZDNet) (* Google Tradutor)

Totalmente pesquisável - Não tenho certeza se quero que tudo o que digo seja instantaneamente mantido para a posteridade |

|

A violação foi realizada em grande escala, comprometendo dados de um número alarmante de jogadores antigos e novos (* Google Tradutor) |

|

Empresa de Israel se vangloria de conseguir hackear todos iPhones e novos Samsung (Sputnik)

Programa pode não só coletar as informações de celulares de terceiros mas também conteúdo anteriormente apagado |

|

(The Intercept) (The Information) (* Google Tradutor)

A Ring tem um histórico de negligência na hora de decidir quem tem acesso a dados íntimos de qualquer pessoa: um feed ao vivo da casa |

|

A polêmica envolvendo Jeff Bezos alcança o 'Washington Post' (Estadão)

"encontros secretos em hotéis de luxo e mensagens sexuais trocadas por celulares, proprietário do jornal estava no centro da controvérsia" |

|

HP lança linha de notebooks com peça para cobrir a webcam (Canaltech) (The Verge)

Peça embutida cobre a webcam quando ela não está em uso. Outras empresas já incorporaram coberturas para webcam em seus produtos |

|

O Facebook está secretamente usando a câmera do seu iPhone (TNW) (Indiatimes) (CNET) (TC) (* Google Tradutor)

Nas filmagens compartilhadas por usuário, você pode ver a câmera tra-balhando ativamente em segundo plano enquanto ele percorre o feed |

|

Câmeras de segurança da Xiaomi permitiam ver a casa de outras pessoas (Olhar Digital) (Android Authority) (Sophos)

Após descoberta do problema, Google cortou integração dos produtos da Xiaomi ao Google Nest Hub |

|

Funcionário terceirizado vaza mais de mil gravações de áudio do Google Assistente (Gizmodo) (Wired) (TecMundo)

Um dos humanos que o Google contratou para revisar arquivos de voz, vazou gravações do Assistente para empresa de notícias belga |

|

Funcionários da Apple podem ouvir pela Siri conversas e casais fazendo sexo

(Correio Braziliense) (El País) (TechTudo) Suas conversas podem estar sendo ouvidas pelos funcionários da Apple |

|

Consultorias criam serviço de 'guarda-costas' digital (Terra) (Estadão)

Voltada para altos executivos, oferta blinda profissionais e custa cerca de R$ 50 mil por mês; plano de segurança atinge até filhos e secretária |

|

Maior violação encontrada no sistema biométrico usado por bancos, polícia UK e empresas de defesa (* Google Tradutor)

(The Guardian) (Tecnoblog) (UOL TAB) Digitais de mais de 1 milhão de pessoas, reconhecimento facial e outras informações, foram expostas |

|

Trabalhadores da China passam a ser monitorados por relógio com GPS (Olhar Digital)

O objetivo do governo chinês é o de verificar se os trabalhadores estão cumprindo o trabalho para o qual foram designados |

|

Túnel de escape e escritório blindado: o esquema de segurança de US$ 10 mi de Zuckerberg (Estadão)

Tem seguranças 24hs por dia dentro dos escritórios e que guardam sua casa. Se decide ir a um bar, por exemplo, fazem a varredura do local |

|

UMA NAÇÃO, RASTREADA (NYTimes) (The Guardian)

Uma investigação sobre o setor de rastreamento de smartphones da Times Opinion (* Google Tradutor)

“Eles podem ver os lugares por onde você vai a qualquer momento, com quem você encontra ou passa a noite”

“Milhões de americanos se veem carregando espiões nos bolsos durante o dia e deixando-os ao lado de suas camas à noite” |

|

Amazon Echo Show 10 ganha tela que se move sozinha para te olhar melhor (Tecnoblog) (Canaltech) (Yahoo!) (Folha S.Paulo)

A grande inovação é o mecanismo que permite acompanhar o usuário conforme ele se move. Assim, conversas em videochamadas ficam mais realistas, e até os alto-falantes acompanham o movimento |

|

Hacker revela o que vê a câmera de condutor dos Tesla (Exame Informática) (Engadget) (Independent) (Business Insider) (UnfoldTimes) (AutoEvolution) (Canaltech) (Yahoo!)

Imagem do que a câmera no retrovisor a bordo vê quando está captando imagens. Elas existem há alguns anos, mas só agora começaram a ser usadas.

Empresa diz que só capta imagens das câmeras com autorização dos usuários para funcionalidades de segurança e melhorias |

|

Windows 10 e iOS 14 são hackeados em 5 minutos no TianfuCup (TecMundo) (Canaltech) (Olhar Digital) (ZDNet) (Techspot) (TheHackerNews) (TIForense) (TechTimes) (TianfuCup)

Maior competição de hacking na China premia hackers que conseguem invadir softwares em menos de 5 minutos. Também foram hackeados o Chrome, Android, Safari, Firefox, Adobe e outros.

Todas as vulnerabilidades exploradas foram relatadas às empresas |

|

Técnico da CCTV espionou centenas de clientes durante momentos íntimos (* Google Tradutor) (ZDNet) (TexasNewsToday) (Fox2Now) (ThreatsHub) (Security Affairs) (TechnologyForYou) (AndroidNewsToday) (The Register)

Promotores disseram que ele acessou câmeras de clientes em milhares de ocasiões para espioná-los nus e em atividades sexuais.

Por vários anos. Geralmente tinha como alvo mulheres atraentes |

|

Empresa de hacking de telefones sofre ataque (O Analista) (Motherboard) (Softpedia)

A Cellebrite foi notícia por várias vezes por conta de sua capacidade em hackear telefones celulares |

|

Por que o diretor do FBI e o dono do Facebook tapam suas webcams com fita adesiva (BBC)

O medo de ser espionado fez com que usuários ao redor do mundo decidissem cobrir as câmeras. E o mesmo ocorreu com microfones |

|

Ex-funcionário do Uber denuncia espionagem de políticos e de celebridades (Época) (The Guardian) (Reveal)

Segundo o depoimento, ferramenta do aplicativo foi usada para monitorar a localização de ex-cônjuges de funcionários e de celebridades |

|

Uber passa a rastrear localização de usuários mesmo após o fim de uma corrida (Canaltech) (TechCrunch)

Empresa tem acesso à sua localização o tempo todo, dentro ou fora de uma viagem, esteja o app aberto ou rodando em segundo plano |

|

Tecnologia torna golpes por telefone mais avançados (Kaspersky)

Criminosos ligam para suas vítimas e fazem perguntas aparentemente inocentes: “Pode me ouvir?” - uma resposta “Sim” é tudo que precisam |

|

Apenas 3% dos correntistas sabem que seus bancos tiveram dados violados (Convergência Digital)

Apenas um em cada cinco executivos bancários está altamente confiante de sua capacidade de detectar uma violação |

|

Assim a CIA espiona na Internet, segundo o Wikileaks (El País) (Euronews) (Convergência Digital)

Portal revela as técnicas da agência usadas por hackers - Depois de assumir o controle do celular, não é necessário contornar a criptografia |

|

Wikileaks revela ferramenta da CIA que troca arquivos transmitidos (G1) (O Sul) (Menu Tecnologia)

Troca arquivos durante a transmissão - O Pandemic não infecta os arquivos durante a transmissão. Ele troca o arquivo solicitado por outro |

|

Ataques hackers são mais temidos por empresas que inflação e austeridade (Folha S.Paulo)

Conclusão é de pesquisa da Allianz Global Corporate que contou com empresários e corretores em 80 países |

|

Banco Inter é extorquido e dados de clientes são expostos (TecMundo) (InfoMoney) (Estadão) (Exame)

Segundo hacker, o sistema bancário brasileiro não está preparado para a migração massiva para a nuvem e esta brecha seria uma prova |

|

A responsabilidade corporativa no vazamento de dados (Security Report)

A justiça brasileira está começando a cobrar responsabilidade das empresas que tiveram os dados vazados |

|

Wikileaks Releases “How To Hack Windows” Secret Guide By CIA (Hacking-News & Tutorials)

Wikileaks lança guia secreto "Como Hackear Windows" por CIA - CIA usa malwares que se comportam de acordo com configuração do sistema alvo |

|

Hackers dizem ter roubado dados de 90 mil clientes de bancos canadenses (TecMundo) (G1) (Terra)

Os responsáveis pela invasão dizem ter informações pessoais e financeiras desses clientes e ameaçaram divulgar os dados ao público |

|

Usuários denunciam bloqueio indevido em documentos criados no Google Docs (Canaltech)(Terra)

Vale a pena refletir sobre como serviços baseados em nuvem podem, de alguma forma, monitorar o que você armazena por lá |

|

Empresas não podem ler emails dos trabalhadores sem avisar, diz Tribunal Europeu (Jornal de Negócios) (Dinheiro Vivo) (G1) (Notícias ao Minuto)

Empregadores que queiram controlar mensagens terão procedimentos |

|

Invasão de hackers afetou todos os 3 bilhões de usuários do Yahoo (Estadão) (CBSI) (UOL)

Companhia havia informado que 1 bilhão de contas foram afetadas; Verizon divulgou o novo alcance do vazamento |

|

Mozilla remove 23 extensões do Firefox que espionavam dados dos usuários (Canaltech)(Tecnoblog)(BleepingComputer)

Códigos encontrados: um enviava endereços visitados pelo usuário para um servidor remoto, outro possibilitaria acesso total à máquina |

|

Uber terá que explicar à Justiça vazamento de dados de brasileiros (TecMundo) (Canaltech) (UOL) (G1)

Após admitir vazamento de dados de 157 milhões de pessoas no mundo entre clientes e motoristas, terá que dar explicações à Justiça brasileira |

|

Clones de site do governo cobram por serviço gratuito

(Convergência Digital) Liminar da Justiça Federal em São Paulo tirou do ar três sites. Outros endereços web com apresentação parecida com sites do governo federal seguem ativos |

|

Hackers são presos e multados em US$ 5 milhões na China por hackear jogo (CBSI) (Olhar Digital) (Tecnoblog)

PUBG recebeu atualizações para escanear arquivos do PC. A ferramenta anti-cheat também agia sobre programas gravadores de áudio e vídeo |

|

O perigo dos brinquedos conectados

Uma vez online, hackers podem usar as câmeras e microfones dos brinquedos para ver e ouvir o que o brinquedo vê e ouve |

|

Falha em celulares Samsung Galaxy envia fotos sem permissão do usuário (TechTudo) (The Verge) (SamMobile)

Donos de celulares da Samsung relatam que aparelhos estão enviando fotos a outras pessoas de forma aleatória. Empresa confirma falha |

|

Samsung revela Galaxy J2 Pro, sem acesso à internet (Oficina da Net) (UOL) (Canaltech) (Geeky Gadgets)

Não possui qualquer tipo de conexão como Wi-Fi, 2G, 3G ou 4G. Aparelho tem aplicativo de telefone, SMS, câmera e dicionário |

|

Empresa indenizará funcionário que teve dados vazados na internet (Conjur)

Se dados de funcionário vão parar em uma rede social, quem responde por isso é a empresa |

|

Cuidado, assistente virtual à escuta (Público)

Assistente virtual da Amazon era capaz de ouvir tudo o que o dono dizia e enviar a quem quisesse |

|

Gigantes da internet sabem por onde você anda, que lugares frequenta e com quem fala (G1)

Companhias não deixam de seguir seus usuários pelo mundo virtual quando seus aplicativos são fechados ou o celular é colocado no bolso |

|

Facebook desativa contas de empresa russa sob alegação de coleta irregular de dados (Reuters)

O Facebook desativou contas de provedora russa de banco de dados pelo que chamou de coleta não autorizada de informações de usuários |

|

Adolescente britânico é condenado por hackear conta de ex-diretor da CIA (Isto É) (EM)

Também atacou as contas do ex-chefe de Segurança Interna fazendo a mensagem “Você pertence a mim” aparecer na tela da TV da família |

|

FBI ganha autorização para hackear qualquer computador — até fora dos EUA (TecMundo) (Reuters)

Mudança já havia sido aprovada através da Suprema Corte, mas ainda precisava passar pela aprovação do Congresso |

|

Grupo de ‘hackers’ ataca caixas eletrônicos para liberar dinheiro (El País) (SeguraTI)

Grupo de cibercriminosos atacou por via remota os caixas eletrônicos de mais de uma dezena de países na Europa |

|

SmarTVs: a nova porta de entrada para malwares nas empresas (Canaltech)

Atacantes podem usá-las para ouvir reuniões confidenciais e tirar fotos dos encontros com ajuda da câmera de videoconferência |

|

Spotify é acusado de criar artistas falsos para incluir faixas em playlists (Folha S.Paulo) (O Tempo)

Empresa de streaming é acusada de contratar equipe para criar canções que só são divulgadas em seu aplicativo (O Tempo) |

|

Barbie conectada pode ser usada para espionar crianças, diz especialista (Estadão) (O Globo)

Ao ser invadida por hackers, a Barbie Hello permite que os criminosos tenham acesso ao microfone e gravem conversas |

|

'Se seu carro tem um GPS, sabemos o que você faz', diz vice da Ford (Terra)

Carros modernos produzem uma grande quantidade de informações a cada segundo |

|

Nova Barbie vem causando polêmica por espionar preferências das crianças (Canaltech) (Estadão)

A polêmica gira em torno da gravação permanente das conversas. Ela é capaz de reconhecer as vozes e transmiti-las diretamente a um servidor |

|

Nissan Leaf pode ser hackeado via aplicativo móvel ou navegador da web (Trend Micro)

Pesquisadores de segurança descobriram aplicativo que poderia ser usado para hackear remotamente o sistema interno do carro |

|

Atualização do Windows 10 faz milhões de webcams pararem de funcionar (Gizmodo)

O site Thurrott.com relata que o sistema impede certas webcams de funcionarem |

|

Os códigos secretos que nos cercam (BBC)

Muitas mensagens são cifradas para evitar o pânico generalizado em locais públicos - Em todo o mundo mensagens disfarçadas são transmitidas |

|

Pesquisadores encontram ‘código secreto’ em textos lorem ipsum (O Globo)

“A habilidade de esconder algo à vista de todos tem sido usada há muitos anos” |

|

NSA atrai jovens criptógrafos com anúncios cifrados

(O Globo) Propagandas criptografadas veiculadas no Twitter já servem como prova de seleção para candidatos |

|

Google confirma que rastreia usuários mesmo quando eles desativam esta opção (Estadão) (Folha S.Paulo)

O Google mudou a explicação do "Histórico de localização", esclarecendo que rastreia os usuários mesmo que eles desativem a configuração |

|

Google é processado por localizar usuários sem autorização (Exame) (Convergência Digital) (EM) (Isto É)

Google é alvo de ação em tribunal federal dos EUA por localizar posição de smartphones que haviam desativado seu “histórico de localização” |

|

Uber pagará R$ 500 milhões para encerrar caso de vazamento de dados de 57 milhões de usuários

(Convergência Digital) O Uber firmou acordos com a Justiça de todos os Estados norte-americanos sobre vazamento de dados não informado |

|

Hackers que vazaram dados da Uber são indiciados por mais um crime virtual (Canaltech) (TechCrunch)

Foram indiciados por hackear sistemas e tentarem extorquir as vítimas do vazamento e também os responsáveis por plataforma de ensino |

|

Coreia do Sul prende dois homens por câmeras que transmitiam ao vivo 1.600 hóspedes de motel (Terra)

Câmeras filmavam e transmitiam imagens de motéis. As filmagens ilícitas aumentaram com o uso crescente de dispositivos móveis |

|

Dois em cada três hotéis vazam dados pessoais de hóspedes, diz pesquisa (Estadão)

Dados podem ser usados por criminosos, que estão interessados nos movimentos de profissionais influentes e funcionários de governo |

|

Xiaomi vendeu celulares com vulnerabilidade (CiberSecurity) (Check Point Research)

A vulnerabilidade está no aplicativo de segurança “Guard Provider”, que deveria proteger o telefone contra malware |

|

A proteção de dados pessoais na previdência complementar (Estadão)

As multas são elevadas para aqueles que infringirem as normas de proteção de dados pessoais |

|

CIA controla celulares, PCs e até smart TVs, indica WikiLeaks (O Globo) (BBC)

O site WikiLeaks divulgou documentos que apontam o uso de softwares para invadir smartphones, computadores e TVs conectadas à internet |

|

Pixels manipulados? Seu monitor também pode ser invadido por hackers (TecMundo)(Motherboard/Vice)(THN)

Time da Red Balloon Security provou que é possível invadir sua tela e fazê-la exibir informações falsas.

“Podemos hackear seu monitor e você não deve ter confiança cega no que é exibido por ele” |

|

Espiões sobre rodas: como as montadoras coletam e revendem informações (Kaspersky) (Mozilla) (AIOT) (itforum) (O Tempo) (Motor1) (AutoPapo) (AutoEsporte)

"Quais informações pessoais os carros modernos coletam sobre você e como você pode evitar o monitoramento ou o hacking do seu veículo?"

"As informações podem ser coletadas por meio de câmeras, microfones, pontos de acesso Wi-Fi e funções Bluetooth" |

|

O que os russos pensam da privacidade de dados na internet? (Russia Beyond)

“Às vezes eu deixo meu celular em casa. Além disso, não tenho chips registrados no meu nome", diz Mazayats.

“Depois de um conhecido meu se ligar às webcams de todos os usuários de um provedor e acessá-las facilmente, eu sempre cubro minha webcam”, diz Nikolai Chmidt no site "The Question" |

|

Bancos criam "salas de guerra" para combater hackers (Estadão)

Uma parede de monitores rastreava as tentativas de ataque: 267.322 nas 24hs mais recentes, cerca de 3 por segundo |

|

Conheça o malware que intercepta o navegador e redireciona você para páginas falsas (ZDNet)

Permite monitorar as atividades de navegação do usuário, juntamente com o poder de alterar vários sites com home pages falsas (* Google Tradutor) |

|

Segurança e privacidade - Smartphones com câmeras cobertas (imagens: reprodução da internet) As câmeras retráteis manualmente oferecem mais proteção

Galaxy A90 terá câmera retrátil giratória - Samsung (Canaltech) (Tecnoblog) (PCWorld) (Wagar Khan/YouTube)

Huawei P Smart Z: o smartphone com câmera retrátil para a Europa (Pplware) (Canaltech) (Con.Creator/YouTube)

Asus (GSMArena/YouTube) - Xiaomi (FoneArena/YouTube) |

|

Toda empresa está sob ataque em dispositivos móveis (Security Report)

Investigação estudou o impacto das ciberameaças móveis em ambientes corporativos, revelando que a mobilidade está sob ataque constante nas duas principais plataformas (Android e iOS).

Celulares possuem maior potencial de ataque, uma vez que são mais fáceis de serem hackeados |

|

Samsung deleta aviso de que suas smart TVs podem pegar vírus (Gizmodo) (Pplware) (CNET) (Ars Technica) (Olhar Digital)

Twitter da Samsung publicou um guia de como realizar varredura de segurança em suas televisões. Em seguida, a empresa excluiu o tuíte |

|

Contratados da Microsoft ouviram proprietários de Xbox em suas casas (Vice) (IGN) (Thurrott) (Engadget) (Inside Gaming) (* Google Tradutor)

Vários contratados que trabalham para a Microsoft explicam como ouviram os áudios capturados pelos consoles do Xbox |

|

Facebook processa empresa israelense de spy-wares da NSO por hackear usuários do WhatsApp (The Hacker News) (The Guardian) (Reuters) (Bloomberg) (Forbes) (Quartz) (DW) (BBC) (Gizmodo) (* Google Tradutor)

O Pegasus permite acessar remotamente dados dos smartphones das vítimas, incluindo câmera, microfone, localização e WhatsApp |

|

Como meu chefe me monitora quando trabalho de casa (Terra) (Estadão) (NYTimes)

Explodiu a demanda por softwares que conseguem monitorar funcionários, com programas que rastreiam o que digitamos e tiram fotos com nossas câmeras. A partir do celular software também mapeava deslocamentos |