|

Segurança Digital - Tecnologia - Atualidades |

|

Guia Web Notícias - 2012 |

|

Notícias |

|

Signal invadiu software da Cellebrite que serve para invadir celulares (Tecnoblog) (Olhar Digital) (ArsTechnica) (Engadget) (Cyberwire) (BBC) (Signal)

* Software muito aquém de vírus e outras pragas virtuais. Pode passar a impressão de que é difícil hackear celulares. Já foi noticiado que até adolescentes conseguem invadir os aparelhos de suas coleguinhas para as assistirem e ouvirem através de suas câmeras e microfones. Governos invadem celulares há décadas, gravando seus usuários (GWN) |

|

* Fotos íntimas

Não obrigado, Sr. Pecker (Jeff Bezos/Medium)

"Várias pessoas entraram em contato com nossa equipe de investigação sobre suas experiências similares (...) e como precisavam capitular porque, por exemplo, seus meios de subsistência estavam em jogo" (* Google Tradutor)

Jeff Bezos acusa tabloide de chantagem e extorsão (Terra) (Forbes) (DN) (N-TV) (Canaltech) (Medium) (Estadão) (Folha S.Paulo) (Época Negócios) (Nelson de Sá/FSP)

"O National Enquirer ameaçou fazer revelações se Bezos não parasse com as investigações à forma como a publicação conseguiu fotos e mensagens íntimas de terceiros" (DN) |

Os hackers tentaram instalar no país um Estado de Extorsão Permanente. Tinham hackeado quase mil autoridades. Depois da Lava Jato, passariam a chantagear outros "inimigos" e até alguns amigos menos fiéis ao sistema criminoso. Não há como normalizar isso. #basta

— Claudio Dantas (@claudioedantas) 25 de julho de 2019

|

Príncipe saudita hackeou celular de dono da Amazon, diz ONU (Estadão) (ANSA) (DW) (O Globo) (Folha S.Paulo) (Terra) (The Guardian) (WSJ) (FT) (CNN Business)

Bezos denunciou tabloide americano National Enquirer por usar fotos íntimas para chantageá-lo

Sauditas negam culpa em invasão de celular de Jeff Bezos (DW) Fontes afirmam que ele teve o celular hackeado por meio de vídeo enviado no WhatsApp |

|

Durante coronavírus, encontros online pedem bom wifi e look da cintura para cima (Folha S.Paulo)

É importante lembrar que quando você encerra a chamada ou mesmo desliga o computador ou celular, o hacker pode continuar acessando a sua câmera e microfone, mesmo desligados (GWN) |

Don't forget to COVER YOUR WEBCAM when you finish your online meetings, courses or webinars 💻. A bit of tape, a sticker or even a plaster are enough to protect yourself. Criminals can record you even when you’re not using it. Don't let them invade your privacy! pic.twitter.com/CRdjH2rjFg

— Europol (@Europol) September 4, 2020

|

Sempre cubra a webcam quando não estiver em uso (Europol/Twitter) (* Google Tradutor)

Não se esqueça de cobrir sua webcam ao terminar suas reuniões, cursos ou conversas on-line. Um adesivo é suficiente para se proteger. Os criminosos podem gravar você mesmo quando não estiver usando |

|

* Mídia continua não orientando a cobertura de câmeras em smartphones e computadores, uma ação simples de segurança, praticamente não mencionam o assunto.

É como se não soubessem o que acontece |

|

* Redes sociais

Com hackeamento de contas pode-se assumir o controle de visualizações, postagens, curtidas, compartilhamentos e comentários, e liberar basicamente ações de perfis falsos, invadidos, clonados ou sobrepostos.

É possível criar um mundo falso para cada perfil verdadeiro |

|

Polícia usa Cellebrite para resgatar provas apagadas de celular no caso Henry Borel (Tecnoblog) (G1) (R7) (Extra) (Terra) (MEMO) (Ricmais) (Cellebrite)

Programa recuperou mensagens apagadas de conversas no WhatsApp que revelam agressão

* Celulares podem ser usados para conversas falsas em nome do usuário e sem seu conhecimento, ficando ocultas para ele. "Apagadas", continuarão como todas as outras, disponíveis para recuperação. Pode-se imaginar o risco para o dono do aparelho se não for identificado o autor. Programa é usado há anos por polícias de vários países

* Programa Cellebrite garante “acesso a todos os dispositivos iOS e Android de última geração”, sendo capaz de desbloquear celulares e extrair informações, mesmo apagadas |

|

Print de mensagens do WhatsApp recuperadas, depois de terem sido apagadas - reprodução |

|

Hackers can gain access to your computer monitor (Business Insider) (Yahoo!) (Tech Insider/Facebook) (Tech Insider/YouTube) (Pulse) (2017)

Especialista mostra como hackers podem sobrepor e mudar o conteúdo de sua tela

Pixels manipulados? Seu monitor também pode ser invadido por hackers (TecMundo) (Motherboard/Vice) (The Hacker News) (2016)

Time da Red Balloon Sec provou que é possível invadir sua tela e fazê-la exibir informações falsas |

|

Joshua Woroniecki por Pixabay |

|

A indústria da difamação (Estadão) (Digital Estadão) (The New York Times)

Quem está por trás do crescente - e lucrativo - ecossistema de sites cujo objetivo principal é destruir reputações?

* Mesmo esta matéria, na verdade, não representa (ou apresenta) o que de fato acontece (GWN) |

|

AFP - Australian Federal Police |

|

* Operação policial internacional usou aplicativo espião

(AFP, Europol, FBI e outras agências de segurança em diversos países)

Nos celulares os criminosos eliminavam microfone, câmera, GPS e internet. Serviam apenas para enviar mensagens de texto, por servidores difíceis de rastrear.

A polícia encontrou um meio de fornecer a eles o aplicativo espião.

Cerca de 12 mil dispositivos foram usados por cerca de 300 organizações criminosas em mais de 100 países.

Milhões de mensagens foram acompanhadas. "Eles falam o tempo todo sobre pessoas inocentes que vão ser assassinadas, uma série de coisas", disse comissário da AFP

(The Hack) (BBC) (Ars Technica) (The Register) (AFP) (Europol) (ZDNet) (Gizmodo) (G1) (LATimes) (AFP/YouTube) (Correio Braziliense) (GZH) (O Sul) (Atual) (Band) (Criptofacil) (BBC/G1 - 2018) |

|

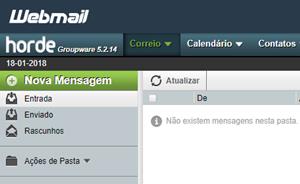

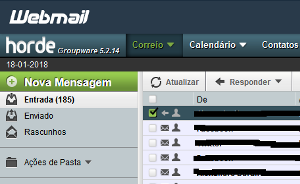

* Mesma tela e visões diferentes

Reclamação com o servidor de que não havia e-mails na caixa de entrada; enviaram um print mostrando os e-mails; o Guia enviou outro mostrando a caixa vazia. Não houve explicação |

|

* Redes sociais: superposição de telas?

Hackers can gain access to your computer monitor (Business Insider) (Tech Insider/Facebook) Especialista mostra como hackers podem sobrepor e mudar o conteúdo de sua tela

Pixels manipulados? Seu monitor também pode ser invadido por hackers (TecMundo) (Motherboard) Time da Red Balloon Sec. provou que é possível invadir sua tela e fazê-la exibir informações falsas |

|

* LightNeuron: backdoor do grupo de espionagem Turla (WeLiveSecurity) Malware capaz de: Ler e modificar qualquer e-mail através do servidor de e-mail — Criar e enviar novos e-mails — Bloquear qualquer e-mail. O destinatário original não receberá o e-mail

* This hack lets attackers change what's written in emails after they've been sent (Alphr) Este hack permite que invasores mudem o que está escrito nos e-mails depois de terem sido enviados |

|

EBC-Marcos Correra/PR |

|

Bolsonaro: única forma de se comunicar com segurança é pessoalmente (Agência Brasil) (JC) (Diário do Poder) (O Sul)

"Se existe um telefone grampeado no Brasil é o meu" “A única forma de se comunicar com segurança total é [conversar] pessoalmente"

|

|

reprodução G1 |

|

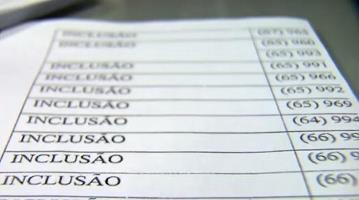

* Grampos celulares - Grampolandia MT

Claro, Tim, Oi e Vivo totalizariam, de forma discriminada, cerca de 70 mil números de telefones

70 mil grampos, apenas em Mato Grosso e de 1 grupo.

* Fontes: Olhar Jurídico, O Nortão, Folhamax, HiperNotícias, Ponto na Curva, Regional MT News, Estadão, O Livre |

|

* Sobre os Grampos (Estadão) (GD) (OAB-MT)

“Já pensou ter que cuidar o máximo possível para não dizer certas coisas no foro da privacidade pelo medo de estar sendo observado por alguém? Evidente que viver dessa forma é insuportável”

“O escândalo dos grampos telefônicos sob investigação, que visava monitorar cidadãos sem o propósito que se adeque ao devido procedimento legal, amputou com a mais possível crueldade os princípios basilares apregoados pela Carta Política”

(Leonardo Campos, presidente da OAB-MT)

”Celular funcional do Gaeco, do MPE, está entre os telefones grampeados por central clandestina” (G1)

“...jornalistas, deputados, desembargadores e até “amantes”” (RDNews) |

|

JN sobre a “repatriação” (trazer para o país e legalizar dinheiro do crime):

- ... com a regularização de dinheiro de origem legal que brasileiros mantêm no exterior (Renata Vasconcellos)

Alguns segundos depois

- ... crimes de sonegação fiscal, evasão de divisas e lavagem de dinheiro foram perdoados (Delis Ortiz)

Vídeo (Jornal Nacional) 01/11/16

Lava Jato denuncia ex-gerente da Petrobrás por lavar R$ 48 mi de propina com Lei da Repatriação (Estadão) 08/06/17

Operador relata repatriação de propina paga por Eike a Cabral (Folha S.Paulo) 01/02/17 |

|

United, Delta e American Airlines cobrem as câmeras nas telas dos assentos após protestos (* Google Tradutor) (BussFeed) (SlashGear) (The Verge) (ZDNet) (NYTimes) (Daily Mail) (Canaltech) (ITMídia) (Olhar Digital) (Tecnoblog) (Carlos Trentini)

Após a indignação de passageiros por preocupações com privacidade, companhias aéreas estão cobrindo fisicamente as câmeras com adesivos nos sistemas de entretenimento de seus aviões |

Just found this interesting sensor looking at me from the seat back on board of Singapore Airlines. Any expert opinion of whether this a camera? Perhaps @SingaporeAir could clarify how it is used? pic.twitter.com/vy0usqruZG

— Vitaly Kamluk (@vkamluk) 17 de fevereiro de 2019

Pelo apurado, ninguém foi hackeado por falta de cautela. Não se exigia nenhuma ação da vítima. Não havia sistema de proteção hábil. Há uma vulnerabilidade detectada e que será corrigida graças à investigação da Polícia Federal.

— Sergio Moro (@SF_Moro) 25 de julho de 2019

|

* Redes sociais

Contas invadidas podem postar e conversar por você sem que tenha conhecimento.

Podem tornar invisíveis para você as postagens feitas desta forma |

|

"Até que ponto podemos ligar para amigos, conversar com nossa namorada, andar de ônibus, comprar um livro, assistir a um filme, sem que isso seja gravado?"

"Se vigiarmos todo mundo o tempo todo (...) e criarmos registros de suas atividades, eles são livres?"

“Quando sabemos que somos vigiados, mudamos nosso comportamento”

Edward Snowden (ex-analista da NSA) em entrevista à Globo News (G1) |

|

* Computadores e celulares

Snowden: nós mudamos a forma como o mundo percebe a vigilância em massa (Anistia Internacional) (Tecmundo) (O Globo)

“Nós aprendemos que o governo enfraquece intencionalmente a segurança fundamental da internet com “vulnerabilidades” que transformam vidas privadas em livros abertos”

Edward Snowden: “Eu deveria ter contado tudo mais cedo” (Anistia Internacional)

“Nem sequer precisamos ordenar que esta pessoa seja vigiada (...) porque espionamos todo mundo”

“Há razões pelas quais não queremos que a polícia tenha uma câmera de vídeo pela qual possa nos ver tomando banho”

* O FBI pode controlar remotamente smartphones, com a capacidade de ativar câmeras e microfones (link no Tecmundo para o The Wall Street Journal) |

|

* Todos podem ter perfis falsos criados com seus dados, sem conhecimento. Famosos chegam a ter dezenas. Os administradores das redes, ao que parece, não agem o suficiente contra os crimes (fotos e identidades roubadas)

Robôs dominam debate político nas redes sociais (DW)

Como hackear e fraudar eleições na América Latina (Estadão)

Sites vendem amigos, seguidores e "curtidas" nas redes sociais (Folha S.Paulo)

Há mais robôs do que humanos usando a internet (Olhar Digital) |

|

* Cuidados digitais - Alguns textos com informações para proteção digital apresentam pouco efeito prático, onde as ações realmente importantes não são mencionadas.

A criptografia, com as invasões feitas pelo login (obviamente realizadas), não tem utilidade. Todas as explicações de como fazer e programas indicados, servem mais para confundir o leitor do que para proteção real.

O navegador Tor (dentre outros), utilizado para ocultar IPs, também não oferece proteção adequada e pode ser rastreado. Formas para ocultar navegação podem ser contornadas, por exemplo, com programas que podem ver e gravar sua tela. Existem inúmeros disponíveis na internet.

Não há proteção total.

Sugerir deixar o celular em casa soará para muitos como uma ação contra o bom senso, mas quem tem consciência dos riscos já o faz com naturalidade ou mesmo aboliu seu uso.

Não sair com o celular é uma forma conhecida para não ser rastreado e monitorado, mas que pode ser substituída com ações básicas. Deixe a câmera sempre coberta e tenha o cuidado de remover a bateria para manter seu microfone e localizador desligados. Use quando precisar. Vale também é claro para dentro de casa.

Não adianta desligar o aparelho, é preciso remover a bateria. Vírus o mantêm ligado, mesmo “desligado”.

E é bom dizer que a espionagem feita por agências governamentais é de menor importância. O perigo maior está em pessoas comuns, acessando por curiosidade, ou em criminosos agindo em grupos ou isoladamente e que utilizam os mesmos recursos, onde suas informações podem ser utilizadas para conhecimento, venda ou extorsão.

Na verdade para se proteger em dispositivos móveis os cuidados são simples, apesar de menos funcionais.

Comentário baseado no texto:

GWN - 03/15 |

|

* A divulgação no Guia de matérias sobre monitoramento por parte de autoridades, dentre outros eventos, não se trata de posição equivocada ou não reconhecimento. Tem como objetivo chamar a atenção para outro fato, o crime de chantagem. É estranho que a grande mídia não divulgue este com a ênfase necessária |

|

* Entrevista no Programa do Jô (Rede Globo) com o jornalista Glenn Greenwald, responsável pela divulgação da espionagem de celulares e computadores, denunciada por Edward Snowden, teve perguntas e cenas curiosas. Dentre outras.

GWN - 06/14

Link para o vídeo da entrevista:

Jô Soares entrevista o jornalista e advogado Glenn Greenwald (Programa do Jô) (globo.tv) (Globoplay) (CryptoID) (Apple TV) |

|

* Alguns jornalistas não usam, ou talvez tenham receio em usar, a palavra “celular” nas matérias sobre espionagem, mesmo confirmado o aparelho como meio. Os riscos para os usuários deveriam ser destacados |

|

* Com invasões acontecendo no login, as comunicações criptografadas não oferecem qualquer proteção |

|

* Sem visualização no site de O Globo o texto da matéria:

NSA tem acesso total ao iPhone, diz Forbes Documentos vazados indicam que a implantação de malware espião no smartphone da Apple tem 100% de sucesso. Você pode ler o original da Forbes aqui

(* após meses, matéria novamente online) |

|

* Parte da grande mídia nacional não divulgou importantes trechos da mensagem de natal de Edward Snowden feita a canal britânico.

Revista Veja

* DW (Deutsche Welle) Snowden adverte contra monitoramento total, em mensagem natalina

GWN - 01/14 |

|

* Mídia continua não divulgando adequadamente o crime, que já se tornou comum, de invasão de câmeras e microfones de celulares e computadores. Crime grave, usado em chantagens, coações e extorsões, muitas vezes levando ao suicídio, e não raramente com redução da gravidade para "invasão de privacidade" |

|

"Em um momento tão difícil, de crise no país, as pessoas estão preocupadas em invadir o celular dos outros. É muita mediocridade" - Marilene Saade sobre fotos vazadas com Stênio Garcia (F5/Folha/UOL)

"É um crime bárbaro. Fomos surpreendidos por isso” - Marilene Saade (UOL/TV e Famosos)

“Não tenho celular há três anos por causa disso” - Stênio Garcia (CenaPop/UOL) |

|

* Significa ser possível para aplicativos, ativar celulares remotamente em motéis, hotéis e residências (GWN) |

|

PEGASUS: A NOVA ARMA GLOBAL PARA SILENCIAR JORNALISTAS

(Forbidden Stories) (Amnesty International) (The Guardian) (WP) (Reuters) (NPR) (BBC) (DW) (CyberSecurityNews) (Conjur) (Estadão) (JN) (G1) (Globonews) (UOL) (* Google Tradutor)

Jornalista sabia que estava sendo observada. As autoridades jogaram contra ela: com câmeras em sua casa para filmá-la durante o sexo e prendê-la. Seu telefone celular foi infectado com o Pegasus (Forbidden Stories)

Será a história do ano (Edward Snowden)

Spyware consegue ativar câmera e microfone do celular para vigilância em tempo real. Jornalistas receberam ameaças legais; outros foram presos e difamados e tiveram que fugir de seus países (Conjur)

Spyware usado para hackear celulares pode infectar aparelhos sem um clique (WP) |

|

Textos de George Orwell sobre a verdade são mais necessários que nunca (Estadão) (Isto É)

Autor de '1984' e 'A Revolução dos Bichos' se preocupou com a questão da verdade e sua leitura é recomendada em tempos de fake news |

|

Como hackers conseguiram acessar o celular de Sérgio Moro (InfoMoney)

Especialista explica que existem ataques de vários tipos.

É comum a espionagem onde o hacker instala app que grava conversas, liga o microfone, câmeras e acessa arquivos |

|

* Grampos celulares - Grampolândia MT

70 mil grampos, apenas em Mato Grosso e de 1 grupo

Perri afirma que 70 mil telefones foram interceptados em MT: "número é estarrecedor" (Olhar Jurídico) (O Nortão) (Folhamax) (HiperNotícias) Claro, Tim, Oi e Vivo totalizariam, de forma discriminada, cerca de 70 mil números de telefones

OAB pede ao STJ ‘celeridade’ na investigação sobre 70 mil grampos ilegais em Mato Grosso (Estadão) (Olhar Jurídico) (O Livre) (Folhamax) (GD) Núcleo de arapongas interceptou políticos, servidores públicos, jornalistas, advogados, médicos e outros alvos

Celulares foram grampeados clandestinamente... (G1)

Janaina Riva acusa Samira de espalhar conteúdo de grampos na alta sociedade (OLivre)(MidiaNews)(IssoÉNotícia)(ArinosNotícias)(MidiaNews/Facebook)

"Estou ansiosa para dar os nomes para o desembargador Orlando Perri e expor essa alta sociedade fajuta, que também é criminosa" |

|

* Acordo judicial (Reino Unido-UK)

“Eu gostaria de agradecer pessoalmente a equipe 'hackeada' por seu trabalho persistente e contínuo para expor a criminalidade do hacking de telefones”

“Minha motivação resultou do desejo de obter justiça, não apenas para minha família, minhas instituições de caridade e eu, mas para os milhares de inocentes do público que sofreram um tratamento criminoso e ignominioso semelhante”

(Heather Mills) (* Google Tradutor) |

|

reprodução Heather Mills |

|

Heather Mills, ex de Paul McCartney, recebe pagamento "substancial"

(Global News) “Editora foi acusada de hackear celulares pessoais e usar as informações como fonte ilegal em artigos, de acordo com o The Guardian” (* Google Tradutor) |

Watch Edward Snowden detail how phones are used to spy on you.

— Android Authority (@AndroidAuth) October 28, 2019

Read more and watch the full video: https://t.co/u5LQ01ZyOJ#technology #EdwardSnowden #privacy pic.twitter.com/WcmevBDBI1

|

Edward Snowden: Como smartphones são usados para te espionar (Android Authority) (Canaltech) (Restoring Liberty) (JREClips/YouTube) (Yahoo!Finanças) (PressFrom) (DPO-net)

Os smartphones são uma maneira importante para governos, empresas de tecnologia e maus atores espionarem você (* Google Tradutor) |

|

Espiões, ameaças e spam: Como Harvey Weinstein intimidou quem tentou denunciá-lo (Estadão) (Folha S.Paulo) (Veja) (FoxNews) (The Guardian)

“Operação Abafa” - Jornalista Ronan Farrow relata em livro as estratégias da 'indústria do silêncio' por trás dos assédios. Foram décadas de silêncio |

|

Na era do zoom, é por isso que sempre uso uma cobertura para webcam (Forbes) (* Google Tradutor)

"Há anos, é mais normal usar uma cobertura de webcam do que não" “Ao deixar sua webcam descoberta, você está basicamente colocando uma câmera de vigilância em sua casa” “Invasores a tem como alvo e ataque se tornou mais sinistro em seu uso em extorsão” “A vítima não percebe que a gravação está ocorrendo" |

|

reprodução |

|

Hacker revela o que vê a câmera de condutor dos Tesla

(Exame Informática) (Engadget) (Independent) (Business Insider) (NXG) (UnfoldTimes) (AutoEvolution) (Canaltech) (Yahoo!) (NewsBreak) (TheHack)

Câmeras existem há alguns anos, mas só agora começaram a ser usadas. Empresa diz que só capta imagens com autorização dos usuários, para funcionalidades de segurança e melhorias |

Os carros da Tesla estão começando a usar suas câmeras para observar seus motoristas e isto está incomodando alguns usuários: https://t.co/polUbrUOdG #thehack #thehackbr #dontstophacking pic.twitter.com/NuRijvZKn3

— The Hack (@thehackbr) October 5, 2020

|

Durante esses últimos anos notei que tinha algo errado com o que eu assistia (The ShielD)

Muitas notícias e comerciais estavam incoerentes ou diferentes nos sites das emissoras.

Sua smart tv pode estar transmitindo informações falsas para você. "o hacker invade a smart tv, espelha a um computador ou smartphone e cria suas próprias notícias" |

|

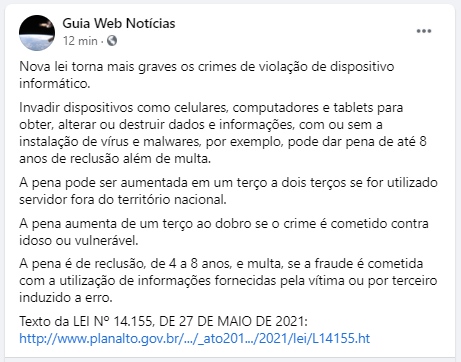

* Nova LEI Nº 14.155, DE 27 DE MAIO DE 2021 (Planalto.gov)

Hackear dispositivos como celulares, computadores e tablets com vírus e malwares, pode dar pena de até 8 anos de prisão além de multa, podendo passar de 20 anos com agravantes (GWN)

(Estadão) (G1) (Tecnoblog) (TecMundo) (Agência Senado) (Planalto) (Agência Brasil) (Correio Braziliense) (Diário do Poder) (FolhaPE) (Diário do Nordeste) (CryptoID) (MacMagazine) (Jornal do Porto) (UOL) (Globoplay) (Band) (RevistaOeste) (ATarde) (ACrítica) (IstoÉ Dinheiro) (Exame) |

|

* Criminosos desviam tráfego em sites, cliques em anúncios, bloqueiam e-mails, invadem ou criam sites e perfis falsos

DNS malicioso é usado para roubar dados dos voluntários... (Kaspersky) Descobriram que domínios verdadeiro e falso, estão direcionando o tráfego para o mesmo endereço IP, pertencente ao domínio falso

Conheça o malware que intercepta o navegador e redireciona você para páginas falsas (ZDNet) (* Google Tradutor)

Ladrões cibernéticos roubam até o endereço de empresas na internet (Indústria Hoje) (DefesaNet) (CryptoID) O tráfego da Shadesdaddy.com havia caído 80% em relação a seu nível normal

”... criminosos podem direcionar o tráfego da página alvo para qualquer lugar da internet” (O Globo) (Folha S.Paulo) |

|

* A eventual dificuldade de acesso e visualização neste site se deve aos constantes ataques à página

Apesar dos cuidados, o Guia continua sofrendo invasões, com remoção e alteração de postagens. Problemas seguem sendo corrigidos

Projeto que amplia punição por hackear ou 'pichar' sites avança na Câmara (Olhar Digital) O projeto altera o Código Penal para incluir claramente a punição por modificar o conteúdo de sites na internet

CCJ aprova texto que criminaliza mudanças não autorizadas em conteúdo de sites (Agência Câmara) (Canaltech) (Jusbrasil) |

|

* Como denunciar um crime virtual (Olhar Digital)

A falta de programas de educação digital, orientação e conhecimento, ou mesmo o medo, impedem que pessoas denunciem crimes.

A informação é a linha tênue que separa uma pessoa do grande volume de vítimas que surgem diariamente.

País é um dos principais em número de crimes informáticos e com milhares de processos judiciais em andamento |

|

* Com estatística liberada... |

|

Em vídeo, Bertolucci admite que cena de sexo em 'O Último Tango em Paris' foi estupro (Estadão) (O Globo) (NIT) (Hollywood Reporter)

Maria tinha 19 anos e nenhuma experiência de cinema. Seus protestos nunca foram muito levados a sério porque era a palavra dela contra a de grandes artistas como Bertolucci e Brando (entrevista)

* Snuff, a lenda urbana (GWN) |

|

reprodução |

|

* Gravados e arquivados |

|

* Exemplo de ataque com alteração no site do Guia

Versão original do arquivo e versão online, com remoção de conteúdo em Entretenimento. Ataques nem sempre fáceis de identificar |

|

arquivo original |

|

online |

|

Senador Jorge Kajuru, durante pronunciamento, avisou que tem câmeras nos óculos e caneta e pode transmitir ao vivo para suas redes sociais, caso peçam que retire sua assinatura de CPI (03/2019)

(Agência Senado) (NBO) (Folha Política) |

|

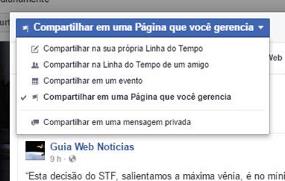

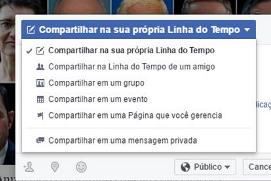

* Facebook remove a opção do administrador de compartilhamento em grupos para a página do Guia, mas mantém para outras páginas

(* opção voltou após postagem dos prints) 23/03/17 |

|

* Facebook controla a linha do tempo de páginas administradas e postagens ficam visíveis de acordo com seus critérios. Algumas postagens na página do Guia aparentemente ficam visíveis apenas para o administrador

GWN - 07/16 |

|

Dimitris Chapsoulas por Unsplash |

|

* "Tem Globo na sua vida. Tem sua vida na Globo!"

Ana Maria Braga em chamada da emissora (TV Globo/YouTube) (abril/2022) |

|

GRAMPOS

STF decide que juiz de plantão pode prorrogar interceptação telefônica (Exame) (Estadão) (Conjur) (FSP) (IstoÉ) (TJRJ) (Ag.Brasil) (EM) (MPMT) (Migalhas) (2018)

"interceptação de comunicação telefônica, telemática ou de informática"

“Eu gosto de brincar de que nenhuma família resiste a uma interceptação telefônica de um ano inteiro" - Ministro Luís Roberto Barroso |

|

Perigos na segurança das câmeras IP (Kaspersky) (Ars Technica) (The Verge 1) (The Verge 2) (The Verge 3) (Paul Moore)

Elemento de qualquer sistema residencial é a câmera conectada à Internet. Você está pronto para se tornar uma estrela de reality show sem consentimento?

* Câmeras de segurança domésticas são invadidas em todo o mundo. Já foram relatados acessos a elas sendo negociados pela internet, até mesmo em quartos (GWN) |

|

Gerd Altmann por Pixabay |

|

links externos |

|

|

Principal |

Mundo |

Cotidiano |

Economia |

Empresas |

Tecnologia |

Ciência |

Saúde |

Opinião |

Ações Sociais |

Entretenimento |

|

Principal |

Ciência |

Cotidiano |

|

Mundo |

Saúde |

Entretenimento |

|

Empresas |

Opinião |

Ações Sociais |

|

Tecnologia |

Economia |

|

|

Liga espanhola de futebol é multada por espionar (WeLiveSecurity) (Olhar Digital) (TecMundo) (El País) (El Diário) (RT) (El Confidencial) (Engadget) (2019)

A LaLiga foi multada por ativar o microfone e o sistema de localização dos celulares dos usuários para espionar.

Usuários do app da LaLiga tinham o celular ativado remotamente para detectar transmissões piratas em bares |

|

A Liga de Futebol usa o microfone do telefone de milhões de fãs para espionar os bares (El Diario) (Rewisor) (Globedia) (ED) (Sport) (* Google Tradutor) (2018)

Espanha - Órgão está usando celulares para espionar bares e estabelecimentos que colocam partidas para seus clientes.

O app da LaLiga localiza o celular e ativa o microfone dos usuários |

|

* Será que atravessam comunicações no WhatsApp e outros apps e modificam conversas em tempo real sem interlocutores perceberem? Será que também podem alterar conversas passadas? |