|

Outras Notícias - Tecnologia |

|

Guia Web Notícias - 2012 |

|

reprodução |

|

reprodução |

|

Hackers teriam usado ferramenta policial para vazar fotos de celebridades (Canaltech)

Software utilizado por autoridades para quebrar senhas de suspeitos teria sido usado pelos criminosos |

|

Pixabay |

|

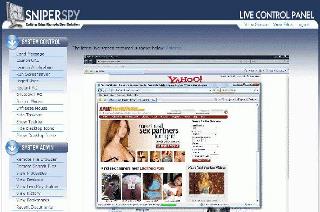

Cuidado com a sua webcam pode estar a ser vigiado sem saber (Techenet) (Diário Digital)

Alvo de hackers é o controle à distância da webcam Reúnem, cuidadosamente, imagens da vítima sem que esta saiba que está sendo gravada

Cuidado: sua webcam pode estar sendo controlada por hackers (Canaltech) (BBC)

A 'BBC Radio 5 Live' descobriu sites onde hackers trocavam fotos e vídeos capturados por webcams ao redor do mundo. Acesso era vendido e comprado tranquilamente |

|

Conheça o malware que liga a sua webcam e microfone - e saiba se prevenir

(CBSI) (TecMundo) (GCN) Ativar webcam e microfone de maneira remota é uma prática comum no meio cracker. Não é difícil encontrar sites que vendem pacotes para você assistir webcams ativadas silenciosamente |

|

Dentro do mercado de vigilância 'Stalkerware', onde pessoas comuns ligam os telefones uns dos outros (Motherboard) (* Google Tradutor)

Pessoas comuns compraram malware para monitorar telefones celulares e computadores, de acordo com um grande cache de arquivos hackeados da Retina-X e FlexiSpy |

|

reprodução |

|

Câmera de celular e até babá eletrônica são alvos de hackers (Folha S.Paulo) (Olhar Digital)

A vida nunca foi tão fácil para espiões - As razões mais comuns para invasão de câmeras são perseguição, chantagem e até mesmo diversão, afirma von Zuben, do Cert |

|

Sites pornográficos lucram ao expor imagens roubadas de menores de idade (Estadão) (Isto É)

Fotos e vídeos íntimos de todas as classes sociais se espalham na web. Imagens de nudez de garotas e mulheres têm aparecido sem que elas saibam em sites amadores de pornografia |

|

Espionagem alarma empresas de tecnologia e legisladores (G1) (UOL) (Olhar Direto) (Exame)

Eles não estão lendo os nossos dados, eles estão armazenando-o em bits e bytes que podem ser pesquisados |

|

Suite Smurf Seu celular grampeado, apenas com um SMS (Suporte Ninja) (G1) (BBC) (iG)

Agência de Inteligência Britânica (GCHQ) pode hackear qualquer celular apenas com uma mensagem de SMS.

Podem ouvir conversas, ligar a câmera, ver SMS, WhatsApp, histórico do navegador, etc, mesmo com o aparelho desligado

Snowden revela programa de espionagem que permite à GCHQ controlar smartphones (TudoCelular) |

|

Hackers estão invadindo Smart TVs para filmar casais fazendo sexo (O Dia) (MundoBit) (O Globo)

Fazer sexo em confortável sofá, na tranquilidade de casa, diante de uma smart TV, não é mais seguro (O Globo) |

|

Segurança Digital - Tecnologia - Atualidades |

|

Notícias |

|

reprodução |

|

Inteligência Artificial consegue imitar sua voz em 5 segundos (Olhar Digital)(Canaltech)(BB)(ProductionExpert)

Software analisa uma amostra da voz original e a converte em um modelo matemático

Programa da Adobe pode imitar a voz de qualquer pessoa (Vice) |

|

Google nega alegações de que os Chromebooks escolares gratuitos estão coletando ilegalmente dados de alunos (ZDNet) (Vox) (* Google Tradutor)

Procurador alega que coletam informações, localização, visitas a sites, pesquisas, contatos, gravações de voz e muito mais |

|

Onde até as crianças estão sendo rastreadas (NYTimes) (* Google Tradutor)

Apps de smartphones nos bolsos rastreiam movimentos em todos os lugares, de motéis a locais de trabalho, casas...

três anos depois e a 5 mil kms de distância, o Times Opinion assistiu a todos os seus movimentos se desenrolando novamente. Minuto a minuto |

|

Afinal, o que pode dar errado com o drone da Amazon que filma a sua casa? (Terra) (Estadão) (NYTimes) (The Verge) (CNET) (CNN) (Dezeen) (ZDNet) (BBC)

O dispositivo voa pela casa filmando tudo, supostamente para fins de segurança. Proprietário pode assistir tudo em seu celular.

A Amazon diz que você deve se preocupar mais com as câmeras do seu telefone do que com o drone Ring (The Verge) |

|

reprodução |

|

imagem: Polícia Federal |

|

Vídeo: hacker conversa com criança após invadir câmera da Amazon (Veja) (UOL) (Estadão) (StartSe)

Dispositivo foi comprado por família americana com a intenção de acompanhar a rotina das filhas |

|

reprodução |

|

Sua carteira de identidade vale R$ 2,50 na dark web (Kaspersky) (Securelist) (TIForense) (Canaltech)

Muitos se consideram comuns demais para serem hackeados, mas informações de anônimos chegam em maior número às mãos de cibercriminosos. Incluindo fotos e vídeos. Informações podem ser usadas para constranger, agredir ou colocar em perigo |

|

Robert Gourley por Pixabay |

|

Mazafaka - Fórum de Elite Hacking e Cibercrime - Foi hackeado! (The Hacker News) (TI Forense) (Jioforme) (KrebsonSecurity) (VPNOverview) (Gizmodo) (* Google Tradutor)

Hackers foram hackeados. Informações sobre membros do fórum de hackers, incluindo nomes de usuário, endereços de e-mail e senhas, e outros detalhes de contato, foram divulgadas publicamente pelos invasores, informando "Seus dados vazaram" e "Este fórum foi hackeado" |

|

reprodução |

|

Especialistas encontram novo programa de espionagem 'sofisticado' que monitora câmera (G1) (Olhar Digital) (TechTudo) (iG) (Gizmodo) (TechCrunch)

É capaz de monitorar a câmera, microfone e praticamente todos os dados e recursos do smartphone Android.

Hackers podem roubar até mensagens apagadas do WhatsApp. App oculta ícone e desaparece da lista, dificultando sua remoção |

|

Lukas Gehrer por Pixabay |

|

icsilviu por Pixabay |

|

reprodução |

|

Darwin Laganzon por Pixabay |

|

O grupo de hackers ShinyHunters divulgou gratuitamente credenciais de usuário roubadas do Pixlr (CPOMagazine) (BusinessStandard) (DNAIndia) (TheTribune) (BleepingComputer) (* Google Tradutor)

Editor de imagens oferece ferramentas de manipulação de imagens e assinatura premium com recursos avançados |

|

reprodução |

|

reprodução |

|

Sim, eles estão de olho em você

(Vice) (Motherboard) Hackers, governos e empresas usam as câmeras de nossos aparelhos para espiar, vigiar e até comercializar fotos e vídeos privados

Vazamento de imagens comprometedoras - Mesmo que você feche seu notebook na hora de dormir ou enquanto se troca, os smartphones estão lá, na ativa |

|

Drone para tocar a boiada (Globo Rural) |

|

Hackers estão invadindo as webcams de mulheres e postando tudo no YouTube (Folha S.Paulo) (Kaspersky)

De acordo com o Digital Citizens Alliance, hackers estão tomando o controle da webcam de meninas e mulheres e subindo o material íntimo para o YouTube

Hackers invadem webcams de mulheres e publicam vídeos no YouTube (Estadão)

Criminosos tiram fotos e gravam vídeos das vítimas em momentos íntimos, que depois são extorquidas

Hackers invadem webcams de mulheres e compartilham no YouTube (Olhar Digital)

Criminosos tem invadido webcams de mulheres e gravam momentos da intimidade e na sequência praticam extorsão contra a vítima |

|

Espiar o celular do cônjuge: dois anos e meio de cadeia (El País)

Sentença penaliza a espionagem do celular de uma mulher por parte de seu marido

Jovem foi preso acusado de instalar programa espião no celular de sua namorada. Software permitia que ele ativasse à distância a câmera e o microfone para ouvir conversas e controlá-la permanentemente" |

|

Bug no Android deixa 95% dos usuários vulneráveis (Canaltech) (Exame)

Áudio e câmera. "um hacker pode essencialmente espionar sua vítima para ouvir suas conversas ou ver o que acontece nos arredores do dispositivo"

"Um ataque não requer qualquer ação por parte da vítima, a falha pode ser explorada remotamente enquanto o proprietário do dispositivo está dormindo" |

|

Vazamento de fotos de atrizes põe em xeque segurança digital; saiba como proteger seus dados (O Globo)

Dicas para proteger os smartphones de espiões (Correio do Brasil) (Techenet)

GWN - Sugestões conhecidas por hackers. Podem criar uma falsa sensação de segurança. |

|

Olha quem está falando (Carta Capital)

Sistema pode ligar uma câmera embutida num televisor para permitir que os donos da casa monitorem aquele cômodo, caso estejam viajando |

|

Amazon lança serviço de música online rival de Apple, Spotify e Deezer (iG)

O novo serviço encontra arquivos de música digital nos computadores de seus usuários, cria cópias dessas canções e as armazena em nuvem |

|

Há mais robôs do que humanos usando a internet (Olhar Digital)

E boa parte deles está a serviço de criminosos. Um estudo conduzido pela Incapsula concluiu que apenas 38,5% do tráfego da rede é composto por gente |

|

Antivírus não seguem ritmo das pragas virtuais e têm até morte anunciada

(Folha S.Paulo) O antivírus está morto (Brian Dye, vice-presidente da Symantec)

Não acredite que a sua máquina está imunizada apenas por ter um antivírus. Esses programas garantem proteção básica e apenas contra pragas conhecidas |

|

Câmeras de smartphones e de notebooks viram alvos para hackers (Olhar Digital) (Folha S.Paulo)

Em O Show de Truman protagonista vivia em um reality show sem saber. Câmeras o filmavam sem autorização e gravavam cada segundo de sua vida |

|

reprodução |

|

reprodução |

|

Seu smartphone antigo pode ajudar a proteger a casa (Olhar Digital)

Instale app e deixe o aparelho em algum lugar da casa. Num smartphone ou PC você pode ouvir, ver as imagens, filmar e dar zoom remotamente! |

|

O FBI pode invadir mensagens privadas do Signal em um iPhone bloqueado? Evidência indica que sim (Forbes) (Outline) (*Google Tradutor)

Documentos judiciais obtidos pela Forbes indicam que o FBI tem como acessar os textos do Signal.

Já foi exemplificado diversas vezes que, em invasões pelo login, a criptografia fica sem efeito (GWN) |

|

Seus fones de ouvido podem te espionar (Olhar Digital) (Código Fonte) (Tecnoblog) (Wired) (Engadget)

Malware permite trocar a função do fone para que ele sirva como microfone. Todo o processo é feito remotamente |

|

Especialista em segurança cibernética mostrou como hackers podem acessar um telefone do escritório e ouvir tudo o que você está dizendo (Business Insider) (* Google Tradutor)

Um hacker pode acessar seu telefone IP e ouvir tudo, independentemente de você estar ou não ao telefone.

O microfone nunca desliga, então o hacker pode ouvir cada coisa que o telefone ouve, cem por cento do tempo, sem parar |

|

(Tradutores da Liberdade/legendado) (Fox News) (TL/Facebook)

Gravação de informações - Mesmo quando o seu celular está no modo avião. Teste feito com dois celulares sem os chips e sem configuração com redes wi-fi. Ao ligar o wi-fi, as informações do período em que estiveram sem rede foram enviadas à empresa |

|

links externos |

|

Apple e Siri: Acordo para Encerrar Acusações de Escuta (PN) (G1) (Estadão)

Donos de celulares alegaram que a empresa ouvia e gravava conversas

Apple é processada por deixar humanos ouvirem gravações da Siri (Tecnoblog) 2019

Funcionário revelou que gravações incluíam discussões entre médicos e pacientes, negócios aparentemente criminosos, encontros sexuais e assim por diante |

|

Onur Binay por Unsplash |

|

Sensores em celulares podem virar câmeras clandestinas (O Antagonista)

Equipe do MIT propôs que futuros designs celulares incluam sensores de luz posicionados de forma a evitar captura não autorizada de dados visuais, similarmente às permissões já exigidas para câmeras |

|

'Robô Alexa' pode virar um espião dentro de casa e levanta questões de privacidade (Estadão)(Olhar Digital)(TechTudo)(Canaltech)(Terra)(The Verge)

Pode andar pela casa, ver tudo, ouvir e fazer videochamadas. Suas funções básicas são ficar de olho na sua casa (Olhar Digital) |

|

Vozes geradas por inteligência artificial viram nova arma de golpistas nos EUA (Estadão)(WP)(Tecnoblog)(R7)

Antes você precisava de bastante áudio para clonar a voz de uma pessoa. Agora se você tem um Facebook ou se gravou um TikTok e sua voz está nele por 30 segundos, as pessoas podem clonar sua voz |

|

Microsoft desenvolve IA que imita qualquer voz humana em apenas três segundos; ouça

(Estadão)(Terra)(Techtudo)(RevistaOeste) Vozes de pessoas públicas como políticos e artistas podem ser facilmente imitadas pela IA |

|

Grupo hacker some após faturar US$ 5 milhões em bitcoin usando ransomware (Tecnoblog) (Ars Technica)

US$ 5 milhões em bitcoins saíram da carteira. Não ficou claro se o valor foi apreendido por autoridades ou movimentado pelo próprio grupo |

|

Golpe do reconhecimento facial faz vítima financiar carro para terceiros (UOL) (Canaltech) (TI Inside) (JO) (IstoÉ)

Especialista alerta que reconhecimento facial está sendo desvirtuado e banalizado. "Até as farmácias estão usando biometrias digitais" |

|

Mercadão de cibercrime vende servidores a partir de US$6 para lançamento de ataques (Reuters)

Oferecem acesso a computadores comprometidos em 173 países sem conhecimento dos usuários legítimos destas máquinas |

|

Jovens têm confiança "nula" na proteção de dados na web, diz pesquisa (Olhar Digital)

A maior parte classificou a confiança que possuem no governo e nas empresas na hora de proteger os dados como "nula" ou "pequena" |

|

Robô de telepresença é movido por Smartphone

(Geek) Robozinho simpático. Quando um celular é acoplado, ele passa a identificar objetos, lugares e o que as pessoas estão fazendo |

|

Novo Samsung Galaxy 'Gran Duos' une vida pessoal à profissional (Jornal do Brasil)

Com o mote Sua vida inteira cabe aqui, o Gran Duos é voltado para quem precisa ter duas linhas de celular |

|

Vírus faz celular tirar foto secreta a cada 2 segundos e cria imagem 3D (BBC)

Vírus para celular tira fotos secretas, sem conhecimento do dono, e as envia a um servidor remoto |

|

Vírus é capaz de apagar HD da vítima para permanecer escondido (Olhar Digital)

Pesquisadores da Cisco descobriram uma nova espécie de malware que faz de tudo para se esconder das ferramentas de análise |

|

Nova arma para localizar criminosos causa polêmica

(Valor) O Stingray permite encontrar um celular mesmo quando ele não está sendo usado. É uma das várias tecnologias usadas pela polícia americana para monitorar pessoas |

|

Apps para pais espionarem os filhos ganham popularidade (BBC) (Folha S.Paulo)

Pais buscam aplicativos que permitam espionar celulares dos filhos |

|

Casa conectada é a mais nova aposta do Google

(Estadão) Produtos supervisionam também a que horas as pessoas acordam, saem e voltam para casa |

|

Ainda existem heróis? (O Globo)

Numa era em que todos têm uma câmera na mão, novos horrores serão registrados em massa em câmeras de segurança ou celulares |

|

Site transmite imagens de 73 mil câmeras desprotegidas (Estadão)

Página possui um sistema que automaticamente procura por câmeras conectadas à internet |

|

FBI alerta para Hello Kitty: gangue de cibercriminosos conhecida por fazer dupla extorsão (Olhar Digital) (IÉ Dinheiro)

Documentos cruciais são roubados. De forma que, mesmo após o servidor ser destravado, a chantagem pode continuar |

|

Spyware se passa por atualização do Android para vigiar o celular (TechTudo) (G1) (Olhar Digital) (Gizmodo)

É capaz de monitorar câmera, microfone e outros dados do smartphone. Podem roubar até mensagens apagadas do WhatsApp |

|

Hackers de elite da Google acabaram com operação aliada de contraterrorismo (Exame Informática)

(MIT Technology Review) (Telegraph) Campanha de hacking explorava falhas para tomar controle de aparelhos iOS, Android e Windows |

|

Vigilância total: hackeando redes GSM pelo ar

(Avance10) Um invasor seria capaz de espionar conversas e interceptar, bloquear ou alterar mensagens. Também pode sequestrar ligações e se passar pela vítima |

|

This hack lets attackers change what's written in emails after they've been sent (Alphr)

Este hack permite que os invasores mudem o que está escrito nos emails depois de terem sido enviados (* Google Tradutor) |

|

Assistentes de voz ouvem coisas que nós não ouvimos (Kaspersky) (Voicebot)

Um bilhão de dispositivos ativados por voz são usados no mundo. Um em cada cinco lares americanos tem um alto-falante inteligente |

|

Como você é espionado por seu celular Android sem saber

(El País) Dentro de um celular há por exemplo um app pré-instalado que tem acesso a câmera, contatos e microfone. Está sempre ligado, capta a localização, ativa o microfone e conserva as gravações |

|

LightNeuron: backdoor do grupo de espionagem Turla

(WeLiveSecurity) Malware capaz de: Ler e modificar qualquer e-mail através do servidor de e-mail Criar e enviar novos e-mails Bloquear qualquer e-mail. O destinatário original não receberá o e-mail |

|

Minha casa não tão inteligente está me observando? (NYTimes) (* Google Tradutor)

"Quase tudo o que eu digo na minha sala pode ser gravado e transferido para outro lugar", disse professor sobre aparelhos com microfones |

|

Fique atento: atendentes de chats online podem ver o que você digita em tempo real (Gizmodo)

Por que dar [aos consumidores] um botão falso de Enviar mensagem se as mensagens estão sendo transmitidas secretamente o tempo todo? |

|

Android bloqueia 10 milhões de vírus instalados 'off-line' em 3 meses (G1)

O Google Play Protect está bloqueando instalações de aplicativos perigosos, realizadas quando o celular não está conectado à internet |

|

Saiba como os aplicativos rastreiam a sua vida e por que você deve se preocupar (EM)

É explícito nas condutas do Google as gravações pelo microfone de smartphones. Porém, há relatos de que vão além do que declaram |

|

Descobertas 3300 apps Android para crianças que as espiam (Pplware)

Relatório mostrou que aplicativos para crianças estão a recolher dados indevidamente e a passá-los para terceiros |

|

Alguém está assistindo! Quando as câmeras são mais do que apenas "inteligentes" (Securelist)(Kaspersky)

Câmeras podem se conectar à nuvem para que um usuário possa observar o que está acontecendo em um local remoto (* Google Tradutor) |

|

Fique atento, sua Smart TV pode estar espionando você e sua família (Computerworld) (Segs)

TVs atuais se tornaram computadores. O ideal é pensarmos nelas como tal, especialmente quanto à segurança, alerta especialista da ESET |

|

Vídeos falsos feitos com inteligência artificial podem ser danosos em campanhas eleitorais (Estadão)

Tecnologia para produzir 'deepfakes' evoluiu muito nos últimos anos; ainda não existem métodos para detecção de conteúdo audiovisual falso |

|

Apple Watch ajuda polícia australiana a resolver caso de homicídio (Pplware)

São vários os casos em que a tecnologia está ao lado das autoridades para identificar crimes e levar os criminosos à justiça |

|

FBI e CIA aconselham americanos a não usar celular das chinesas Huawei e ZTE (Época Negócios) (UOL)

Agências de inteligência dos EUA temem ligação de fabricantes com o governo chinês e espionagem (ITMídia) |

|

Técnica que oculta informações roubadas em imagens é cada vez mais usada entre hackers (Computerworld)

Hackers estão usando cada vez mais a esteganografia, a versão digital de uma técnica antiga para ocultar mensagens |

|

Segurança: cubra a câmera do seu notebook

(TecMundo) Agentes do FBI têm adesivos colados em suas câmeras - Hackers gravam o que acontece no seu ambiente para encontrar algo para chantagear |

|

China fechou mais de 6.000 sites e contas nas redes sociais por "conteúdo indecente" (DN) (EFE) (Veja) (BOL)

Conteúdo pornográfico é proibido no país - Organismo oficial apagou 4 milhões de entradas e 20 milhões foram eliminadas pela própria rede |

|

O seu smartphone grava as suas conversas sem que você saiba (TecMundo) (Independent)

Sim: o seu smartphone escuta o que você fala ao redor dele, mesmo que você não tenha ativado o microfone ou o Google Voice por conta própria |

|

Hackers transmitem webcams hackeadas no YouTube (Kaspersky)

Usuários se aproveitam da possibilidade de espiar pessoas, debater seu comportamento, aparência e organização do quarto |

|

Twitter confirma que milhões de senhas foram roubadas (O Globo) (Folha S.Paulo)

A empresa diz que os dados podem ter sido obtidos por meio de vazamentos, malwares ou máquinas que estão roubando senhas |

|

Malware para Android faz telefone parecer desligado enquanto te espiona (Canaltech) (O Globo) (TecMundo)

Ele é capaz de burlar o processo de desligamento dos smartphones para captar dados e atividades dos usuários |

|

Hackers invadem webcams de mulheres e publicam seus vídeos no YouTube (Canaltech)

Invadem e controlam suas webcams e gravam sua intimidade, sem que elas percebam |

|

Pesquisadores descobrem vírus responsável por esquema de espionagem global (Olhar Digital)

A sofisticação do malware é tão alta que ele consegue se infiltrar até entre redes que ligam computadores isolados de conexões externas |

|

Grupo consegue hackear smartphone do Google em menos de 1 minuto (Olhar Digital) (Techenet) (The Register)

Um time de hackers chineses descobriu uma vulnerabilidade que permitia assumir o controle do Pixel em menos de um minuto |

|

Brasileiros temem mais que parceiros acessem celular do que o governo (Notícias ao Minuto) (MundoBit)

Pesquisa mostra que, apesar do receio de terem os dados acessados, apenas 39% dos entrevistados usam algum tipo de proteção |

|

Jamie Woodruff, hacker: 'Seus dados valem R$ 4'

(O Globo) (ANJ) Qualquer pessoa no mundo pode ser hackeada. Passamos uma parte considerável dos nossos dias online |

|

Fita adesiva na câmera é coisa séria; aprenda a se proteger de espiões (UOL)

Você conhece alguém que coloca fita adesiva na câmera do notebook ou celular? Medida pode realmente barrar ataques de cibercriminosos |

|

Falha de segurança no IOS permite que câmeras do iPhone gravem e fotografem sem que usuário saiba

(Época Negócios) Desenvolvedor afirma que qualquer aplicativo pode ter acesso à câmera do aparelho, mesmo sem permissão |

|

I asked Tinder for my data. It sent me 800 pages of my deepest, darkest secrets (The Guardian)

Perguntei à Tinder pelos meus dados. Enviou-me 800 páginas dos meus segredos mais profundos e mais sombrios |

|

Wikileaks: CIA tem software para extrair dados de PCs 'desconectados' (Segurança Digital) (CBSI)

O Wikileaks liberou novos documentos com informações sobre programa destinado a permitir extração de dados de computadores desconectados |

|

Como controlar os espiões na sala de sua casa

(El País) Em escuta permanente, os dispositivos conectados são a entrada para os hackers. O aparelho de televisão nos escuta, assim como os celulares e as câmeras de vigilância |

|

Casos de pessoas chantageadas por imagens de webcam dobraram em um ano (Olhar Digital) (Ars Technica)

A Agência Nacional contra o Crime (NCA) do Reino Unido revelou que aumentaram os casos de chantagem por imagens obtidas via webcam |

|

Nem só paredes têm ouvidos: ciberespiões podem usar seu smartphone (Kaspersky) (Securelist)

Os benefícios no celular de uma vítima são óbvios para ciberespiões: eles podem monitorar tudo que a vítima ouve, vê e diz |

|

Sim, seu celular pode te escutar (e até ver)

Ferramentas registram tudo que a vítima faz, por onde passa e acionam a câmera.

Segundo o delegado e professor de Inteligência Cibernética da Secretaria Nacional de Segurança Pública, Higor Nogueira, criminosos podem usar as câmeras dos celulares. Por isso é importante manter tudo tapado |

|

Malware distrai vítimas com vídeos adultos e espiona celular (TechTudo) (Tecmundo) (CryptoID) (PontoISP) (Securelist)

Vírus lê mensagens, rastreia a localização e ouve tudo pelo microfone do celular |

|

Mais de cinco bilhões de e-mails e senhas vazaram na Internet em 2020 (TechTudo) (Olhar Digital) (Canaltech)

4 bilhões são e-mails pessoais. Pelo e-mail, criminosos podem criar perfis e acessar dados para imitar uma pessoa em plataformas online |

|

Ataque hacker na internet custa a partir de US$ 10 (Isto É) (Estadão) (GaúchaZH)

Falta de conscientização em segurança cibernética leva a deficiência na segurança de dispositivos que serão explorados por hackers |

|

Nova pesquisa mostra ameaças de segurança no home office (The Hack) (BeCompliance)

Hábitos dos funcionários que estão trabalhando de casa colocam em risco a segurança de dados sensíveis e sistemas corporativos críticos |

|

Software de vigilância permite controle de dispositivos Android (Security Report) (Canaltech)

Spyware é capaz de gravar vídeos, áudios e apossar-se de outras informações do aparelho. Pode espionar amplamente seus alvos sem levantar suspeitas |

|

Quando você aperta o delete, você não apaga o que publicou. Tudo continua lá (Gazeta do Povo)

Edward Snowden conta que chegou a um nível de acesso ilimitado às comunicações de quase todos os homens, mulheres e crianças da Terra |

|

Ransomware: esta ferramenta gratuita descriptografa 85 variantes do malware Jigsaw (ZDNet) (* Google Tradutor)

Empresa de segurança tecnológica lançou ferramenta que pode ajudar a desbloquear arquivos criptografados por uma versão de ransomware |

|

Sistema com câmeras de vigilância em tempo real gera debate no Reino Unido (Folha S.Paulo)

Conflitos contribuíram para a adoção pelo governo de câmeras de circuito fechado e o monitoramento de comunicações digitais |

|

Veja como é fácil comprar informações sobre qualquer um na internet (Olhar Digital)

Um criminoso pode usar a placa do veículo para descobrir onde é a casa de uma vítima em potencial, por exemplo |

|

Hackers franceses descobrem microfone escondido em robô de cozinha do Lidl (JN/PT) (El País) (DN)

Segundo a empresa foi colocado para ser eventualmente utilizado com o controle de voz. "Deixamos o microfone, mas está totalmente inativo |

|

Vírus móvel FakeToken dispara mensagens ofensivas

(Kaspersky) Muitos dos smartphones infectados estavam enviando mensagens para números estrangeiros, então as mensagens enviadas pelo Trojan custam caro aos usuários |

|

Big Brother está assistindo: cidade chinesa com câmeras de 2.6m é a mais vigiada do mundo

(The Guardian) A profundidade, amplitude e intrusividade da vigilância em massa da China podem ser sem precedentes (* Google Tradutor) |

|

Dispositivos móveis representam 41% do tráfego de ataque DDoS (Dark Reading) (* Google Tradutor)

Os dispositivos móveis continuaram a ser uma fonte significativa de tráfego de ataques, com 41% dos ataques |

|

É mais fácil do que parece criar um vírus, e tem até quem alugue ataques (UOL) (CaliforniaFM)

É muito fácil espalhar vírus e muito difícil conter o acesso a eles A pessoa que cria malwares para computadores e celulares hoje é mais normal do que imaginamos.

Você pode aprender, comprar ou alugar ataques virtuais, sem necessidade de nenhum conhecimento |

|

Centenas de aplicativos podem capacitar os perseguidores e rastrear suas vítimas

(NYTimes) (* Google Tradutor) Aplicativos oferecem uma variedade de recursos, incluindo rastreamento de localização, coleta de textos e gravação de vídeo secretamente.

Estatísticas são difíceis de encontrar porque as vítimas podem não saber que estão sendo vigiadas, ou podem não denunciar |

|

Should You Cover the Camera on Your Smartphone?

(PSafe) Você deveria cobrir a câmera no seu smartphone? Você cobre a câmera do seu laptop, mas você já pensou sobre as vulnerabilidades da câmera do seu smartphone? |

|

Você pode estar sendo filmado em qualquer lugar

(Kaspersky) Notícias sobre câmeras sendo hackeadas e imagens sendo vendidas ilegalmente na internet já não são mais surpresa. Para webcams existem kits para cobrir as lentes ou fitas adesivas |

|

Organizações europeias de consumidores acusam Google de espionar seus usuários (Folha S.Paulo)

O acompanhamento constante da localização pode revelar muito sobre uma pessoa, locais que frequenta, hábitos cotidianos, interesses, etc |

|

Hackers agora usam a ferramenta Hacking da NSA para atacar as redes do governo (Mundo Hacker) (NYTimes)

EternalBlue comprometia milhões de sistemas em todo o mundo e agora aparece no quintal da NSA, em Baltimore, sede da agência |

|

Os mistérios da Dark Web: descubra o que essa rede tem a oferecer e por que pode ser tão perigosa

(WeLiveSecurity) O que a Internet abaixo da Internet esconde? Essa parte oculta possui bem mais conteúdo que a Internet normal |

|

As comunicações ocultas dos cibercriminosos

(Kaspersky) Domain fronting, sistema usado para ocultar as comunicações entre um dispositivo infectado e um servidor de comando |

|

O que não contam sobre a Internet das coisas: risco às mulheres (Estadão)

Sequestro de dados, imagens íntimas, ameaça de vazamento de dados constrangedores, até mesmo o uso silencioso dos dados coletados |

|

Não olhe agora: por que você deveria se preocupar com máquinas lendo suas emoções (The Guardian)

"Detecção de emoções" cresceu de um projeto de pesquisa para uma indústria de US$ 20 bilhões (* Google Tradutor) |

|

Hackers apagam 6,5 mil páginas hospedadas na dark web (MundoBit) (BBC) (Tudocelular) (Mundo dos Hackers)

Ataque na dark web, a rede de internet inacessível aos mecanismos de busca e que não pode ser acessada por navegadores convencionais |

|

Máscaras digitais driblam o reconhecimento facial

Hackers contornam os três fatores básicos de autenticação e organizações buscam monitorar comportamentos para identificar impostores |

|

Seu smartphone pode estar ouvindo suas conversas (Canaltech) (ITForum) (Encontro)

Técnica chamada "snoop" está sendo usada para monitorar todas as atividades de um smartphone |

|

Vulnerabilidade em patinetes da Xiaomi permite ataque remoto (O Analista) (Canaltech) (The Hacker News)

Remotamente, um atacante pode até mesmo mirar um usuário específico e fazer com que o patinete freie ou acelere |

|

Falha no FaceTime permite escutar conversas mesmo que ligação não seja atendida (Estadão)(Exame)(Galileu)

Problema ativa a câmera e microfone de quem recebe uma ligação sem que o dono do aparelho dê permissão (Apple lança correção) |

|

Ameaça controla webcam, microfone e faz captura de telas (Security Report) (WeLiveSecurity)

Malware pode gravar tudo o que acontece no ambiente do computador, permitindo acesso remoto ao sistema sem o conhecimento do usuário |

|

Tim Cook, presidente da Apple, ataca complexo industrial de dados em conferência (G1) (DN Insider) (CD)

Afirmou que empresas enriquecem com dados e que nossas informações, das cotidianas às mais profundas, estão sendo usadas contra nós |

|

Ferramenta da NSA para dissecar, analisar e interagir com dados de pacote de rede (KitPloit)

O SharkPy vem com módulos que permitem explorar, criar e/ou modificar dados de pacote e (re)enviar dados pela rede (* Google Tradutor) |

|

Correio de voz pode ser usado para burlar autenticação em duas etapas (Canaltech) (Mashable)

Usando um script simples, especialista foi capaz de usar força bruta para obter a senha do serviço de correio de voz de um número celular |

|

Índia pode se tornar próximo mercado restrito para provedores de nuvem (Canaltech) (Yahoo!) (TechCrunch)

A ideia é que todos os dados de indianos mantidos em nuvem sejam armazenados em provedores instalados dentro do território nacional |

|

Por que HTTPS não quer dizer site seguro

(Tecnoblog) A tecnologia de certificados SSL (que fornece HTTPS) não funciona exatamente assim e "conexão segura" não implica site idem |

|

Kaspersky Lab: metade dos usuários não confiam na webcam (Maxpress) (Defesanet) (Segs) (Kaspersky)

Estudo da Kaspersky Lab com a B2B International aponta que 39,8% dos internautas globais cobrem a webcam |

|

Pessoas não imaginam o quanto estão expostas na internet (Estadão)

Basta estar online para ser monitorado; mas é possível tomar algumas precauções - A espionagem é implícita e existe sempre |

|

IBM desenvolve inteligência artificial capaz de debater com seres humanos (Olhar Digital) (Canaltech) (Estadão)

IA foi colocada com dois campeões de debates e se mostrou com boa argumentação, citando fontes e rebatendo falas dos adversários |

|

Pesquisadores descobrem meio de enviar instruções a dispositivos inteligentes (Estadão)

Muitos já se acostumaram a falar com seus dispositivos. Mas pode haver outras pessoas se comunicando secretamente com esses aparelhos |

|

Assim a CIA espiona na Internet, segundo o Wikileaks (El País) (Euronews) (Convergência Digital)

Portal revela as técnicas da agência usadas por hackers - Depois de assumir o controle do celular, não é necessário contornar a criptografia |

|

Saiba o que são ataques cibernéticos e veja como se proteger desses golpes virtuais (PSafe)

Páginas falsas - Criminosos utilizam marcas famosas, além disso podem ser de bancos, perfis, e-mails, que se passam pela verdadeira |

|

Câmera do Google que faz fotos sozinha usando IA começa a ser vendida (Tecnoblog) (PetaPixel)

Câmera, por meio de inteligência artificial, fica silenciosamente registrando fotos e vídeos dos melhores momentos do seu dia |

|

Brasileiros estão vendendo pacotões de ransomware no Mercado Livre (Vice)

Numa pesquisa rápida, é possível achar um ransomware para chamar de seu por míseros R$ 20. A compra daria direito a tutorial |

|

RemoteWA: make an intrusion into the WhatsApp of the victim (Security online) (GitHub) (* Google Tradutor)

Faça uma intrusão no WhatsApp da vítima - Estes ataques ocorrem a noite, enquanto a vítima dorme, porque perde sua sessão do WhatsApp |

|

Veja porque ladrões cibernéticos atacam mais dados pessoais do que dados financeiros (Trend Micro)

Na guerra contra o cibercrime, metade da batalha se trata de conscientizar o público sobre a natureza das ameaças circulando |

|

1,64 milhão de novos malwares surgiram no último ano (Canaltech)

De acordo com dados da Security4IT, na descoberta das pragas, nenhuma delas era conhecida pelas soluções tradicionais de proteção |

|

Como combater a nova onda de cibercrimes (CIO)

Derrotar os cibercriminosos de hoje e de amanhã exige que homem e máquina colaborem de forma inteligente |

|

Privacidade? Bitcoin é uma das moedas mais fáceis de rastrear do planeta (TecMundo) (Bitcoin.org)

Bitcoin é uma das moedas mais rastreáveis do planeta, ao contrário das informações incorretas divulgadas pela mídia nos últimos anos |

|

Vírus para Android finge desligamento para espionar usuário (Olhar Digital)

A AVG ressaltou que o mais seguro, ao desligar um smartphone, seria retirar a bateria |

|

Seu celular foi roubado? Saiba como localizar

(Isto É) Dá para localizar facilmente um celular roubado ou perdido. O recurso de localização de smartphones existe há anos, mas muitos não sabem disso |

|

Software permite identificar criminosos no meio de multidões (Russia Beyond)

Câmeras comuns simplesmente gravam vídeos. Sistemas como o nosso podem automatizar esse processo, selecionando indivíduos na multidão |

|

Agência alemã alerta que boneca pode ser usada para espionar crianças (O Globo) (DW) (Kaspersky) (Pplware)

Associações de consumidores dos EUA e Europa haviam alertado que brinquedos poderiam ser controlados à distância |

|

Bonecas conectadas podem se tornar espiãs, dizem associações de consumidores (O Globo) (ZH) (Engadget)

Bonecas conectadas à internet podem se transformar em "espiões" controláveis à distância |

|

Hotel vai usar chaves tradicionais após ataque de hackers que derrubou sistema de fechaduras (Gizmodo)

Hackers penetraram sistema de segurança de hotel impedindo-o de criar chaves. Sistema foi restaurado apenas após pagamento de resgate |

|

SP ganha prédio high-tech com tudo controlado por app (Exame)

App funciona em conjunto a fechaduras eletrônicas conectadas à internet - algo que já causou problemas em um hotel |

|

Hackers trancam fechaduras eletrônicas de hotel e exigem resgate (Veja) (Folha S.Paulo) (NYTimes)

Hotel nos Alpes austríacos teve seu sistema "sequestrado" e precisou pagar resgate para liberar os quartos dos hóspedes |

|

O futuro dos chats está nos robôs, e você já deve ter conversado com algum (Olhar Digital)

Usando Inteligência Artificial, Computação Cognitiva e aprendizado de máquinas, surpreendem pela assertividade e complexidade das respostas |

|

Robô da Sony cria música inspirada nos Beatles

(Exame) Mesmo após décadas de seu fim, os Beatles ainda são fonte de inspiração para muitas pessoas -- e até para robôs. Ouça |

|

O seu próximo grande amigo pode ser um robô

(WSJ) Com o Echo, caixa de som com internet, controlada por voz e com inteligência artificial, a Amazon descobriu que os usuários estão conversando com a máquina como se fosse uma pessoa |

|

Notebook da Alienware liga quando 'vê' o usuário (Olhar Digital)

A Alienware, popular marca de produtos para gamers da Dell, anunciou uma atualização em sua linha de notebooks |

|

Veja 5 maneiras de reaproveitar seu aparelho Android antigo (Olhar Digital)

Quer mais segurança na sua residência? Basta posicionar o telefone em algum lugar e deixá-lo gravando o dia inteiro. Apps enviam as imagens |

|

Hackers usam milhares de câmeras de segurança "zumbis" para atacar site (Olhar Digital)

Pesquisadores descobriram que câmeras de vigilância conectadas à internet tinham sido remotamente sequestradas para atacar sistemas |

|

Sensores biométricos de caixas eletrônicos se tornam novo alvo de criminosos (SeguraTI) (Olhar Digital)

Leitores de impressões digitais podem estar se tornando vulneráveis por conta das artimanhas de criminosos que querem burlar o sistema |

|

Câmera vai utilizar inteligência artificial do Google para identificar pessoas (Olhar Digital)

A Alphabet lançou a Nest Cam Outdoor, uma câmera feita para a vigilância de residências |

|

Autoridades dos EUA estão preocupadas com sequestros de carros autônomos (Canaltech)

Além de revolucionar o setor, os carros autônomos também estão preocupando diversas autoridades de segurança nos Estados Unidos |

|

Hackers de aluguel aceitam encomendas de sequestro de dados e dividem resgate (Código Fonte)

Modalidade de crime virtual promete fornecer a qualquer pessoa meios para lançar ataques |

|

Maioria das pessoas apoia proibição de "Internet paralela", mostra pesquisa (Reuters)

Sete em cada dez pessoas disseram que deveria ser desligada (* deep web, dark web, internet oculta, internet profunda, internet paralela) |

|

Qualquer satélite pode ser usado para fins militares (Russia Beyond)

Historiador especializado em exploração espacial fala sobre satélites espiões e mistério sobre o uso recente de filmes fotográficos no espaço |

|

Seu smartphone pode ser hackeado via comando de voz (Canaltech)

Comando inaudível pode ser escondido em vídeos do YouTube, mensagens de áudio, solicitando que assistentes de voz abram páginas maliciosas |

|

Tentar tirar dados da internet é como 'desfritar' ovo, diz especialista da BBC (Folha S.Paulo)

Qualquer usuário de redes sociais pode ter seu nome completo e localização revelados em poucos minutos, mesmo tomando precauções |

|

Operação cibercriminosa Angler afeta 90 mil sites

(ITForum) Esquema atualiza periodicamente o conteúdo malicioso em todas as páginas comprometidas da internet |

|

Especialista demonstra como espiões podem controlar celulares sem os donos saberem (BBC)

Software que consegue gravar conversas sem que usuário saiba vazou na rede |

|

Como denunciar um crime virtual (Olhar Digital)

A falta de programas de educação digital, orientação e conhecimento, ou mesmo o medo, impedem que pessoas denunciem crimes.

A informação é a linha tênue que separa uma pessoa do grande volume de vítimas que surgem diariamente.

País é um dos principais em número de crimes informáticos e com milhares de processos judiciais em andamento |

|

Hackers podem te espionar com câmeras de segurança (R7)

Sites transmitem imagens ao vivo de lojas, escritórios e até casas |

|

Mundo de smartphones pede novos escudos de privacidade (O Tempo)

Centenas de milhares de smartphones no mundo significam aparelhos de gravação, de som e imagem, prontos para capturar cada movimento seu |

|

Microsoft paralisa projeto após a internet transformar seu robô em racista (Olhar Digital)

Projeto de inteligência artificial que conversava como adolescente e aprendia a responder de acordo (TayTweets) |

|

Hackers já conseguem roubar dados de computa-dores que nunca estiveram online (Canaltech)

Com um tipo de vírus, podem "capturar" informações por meio de um celular com transferência de dados sem fio |

|

Jovem é resgatada de sequestro com ajuda da função Buscar Meu iPhone (Canaltech)

Um recurso do iOS ajudou a polícia a solucionar um caso de sequestro, que ocorreu no estado da Pensilvânia, nos Estados Unidos |

|

Aplicativo faz celulares funcionarem mesmo sem sinal

(TV iG) Cientistas esperam ajudar equipes de resgate durante tragédias naturais, quando os aparelhos perdem o sinal |

|

Recuperando a senha do roteador através da ferramenta Hydra (O Analista)

Poderosa ferramenta para recuperação de senha, mas que não deve ser usada para hacking ou cracking |

|

FBI hackeou milhares de computadores para derrubar rede de pedofilia (Canaltech)

Tudo começou como um fórum de imagens, mas rapidamente evoluiu para uma das maiores redes de pornografia infantil da Deep Web |

|

China, um país a caminho da robotização (EFE)

Os robôs já preparam comida, limpam casas, dão aulas, escrevem notícias, realizam cirurgias, e voam |

|

Descoberta a mais sofisticada e complexa ciberameaça de todos os tempos (Techenet)

Um nível de persistência extremo que ajuda a sobreviver à formatação e à reinstalação do sistema operacional |

|

Empresa desenvolve gatos robóticos que fazem companhia a idosos (Canaltech)

A Hasbro, fabricante de brinquedos e jogos eletrônicos, lançou a Joy For All, sua primeira linha de robôs de companhia |

|

Adolescente de 13 anos pirateou conta de e-mail do diretor da CIA (DN)

A identidade do adolescente não é conhecida, mas este é descrito como um "estudante do secundário drogado" |

|

CIA hackeou Android e iOS para interceptar o WhatsApp, diz WikiLeaks (Olhar Digital)

O MDB é dedicado a encontrar formas de hackear remotamente celulares para obter dados e ativar câmera e microfone.

Uma vez que o celular é infectado, as mensagens criptografadas tem pouca ou nenhuma utilidade para proteger o usuário |

|

Cibercriminosos brasileiros já exportam seus próprios vírus (O Globo) (CBN Vitória) (Ricardo Antunes)

Nas profundezas da internet existe um mercado onde programadores podem ser contratados e malwares podem ser até mesmo alugados |

|

GPT-3: o mais poderoso sistema de inteligência artificial já criado (Olhar Digital) (TNW) (Forbes) (ZDNet)

Possui a capacidade de escrever diversos tipos de textos com grande verossimilhança a qualquer trabalho executado por um humano |

|

Os ladrões da sua identidade (Estadão) (ITForum)

Se até profissionais treinados e experientes caem em golpes, como o cidadão comum pode se proteger deles? Criminosos usam até sistemas que sintetizam a voz de alguém |

|

Vulnerabilidade crítica no Android permite substituir apps legítimos por versões falsas (WeLiveSecurity)

Atacante pode executar ações no dispositivo da vítima, como ouvir pelo microfone, usar a câmera, gravar conversas, localização, dentre outras |

|

Malware 'irremovível' do xHelper infectou 45.000 dispositivos Android (ZDNet) (Symantec) (Malwarebytes)

É capaz de se reinstalar se removido. App malicioso pode se esconder dos usuários e baixar aplicativos maliciosos adicionais (* Google Tradutor) |

|

Ataque misterioso do iOS muda tudo o que sabemos sobre hackers no iPhone (Wired) (* Google Tradutor)

Por dois anos, um punhado de sites invadiu indiscriminadamente milhares de iPhones |

|

Este malware para Android pode capturar fotos e vídeos e espionar o histórico do aplicativo

(ZDNet) (Lookout) (MHk) (* Google Tradutor) Vigilância móvel - Isso inclui keylogging, navegadores, mídia social, localização e muito mais |

|

Celulares monitoram até o jeito como você digita - e isso não é bom (Época)

Seus dados e sua identidade têm um valor enorme para marqueteiros e cibercriminosos. Por isso, você deveria se proteger |

|

Quanto da internet é falso? (NYMag/Intelligencer) (NPR)

não só temos bots disfarçados de humanos e humanos disfarçados de outros humanos, mas também humanos disfarçados de bots

os robôs já superam em número os humanos on-line há anos

podemos acabar na internet de pessoas falsas, cliques falsos, sites falsos e computadores falsos (* Google Tradutor) |

|

Alexa/Echo - Aparelho da Amazon pode ser testemunha chave em assassinato (The Register) (The Whashington Post) (TechCrunch) (Ars Technica) (CBS News) (ABC News) (Gizmodo) (TEF)

Juiz norte-americano ordenou que a Amazon entregue todas as gravações feitas por seu assistente Echo em uma casa onde duas mulheres foram assassinadas no ano passado (* Google Tradutor) |

|

A indústria de rastreamento de smartphones foi atrapalhada. Agora temos de agir (The Guardian)

O mistério é por que muitos de nós ainda parecem aparentemente relaxados sobre o que está acontecendo (* Google Tradutor) |

|

Google removeu 7 apps de stalking da Play Store (Pplware) (Olhar Digital) (Avast) (Tecnoblog) (Gadgets 360) (TNW)

São apps para Android concebidas para um único fim. Seguir uma pessoa, seja o seu cônjuge, companheiro (a), ou outrem |

|

Cuidado: seus dispositivos ouvem, gravam e arquivam o que você fala (Época Negócios) (The Guardian)

Saiba como smartphones, notebooks e assistentes virtuais coletam e analisam todos os dias seus dados em sistemas de inteligência artificial |

|

Polícia de NY usa software com inteligência artificial para investigar crimes (Olhar Digital) (WP)

Com IA, ele permite que os policiais pesquisem centenas de milhares de arquivos de casos para procurar por padrões ou crimes semelhantes |

|

França bane celulares das escolas (DW) (Pplware) (G1) (RTP) (Le Monde) (DN) (Liberation)

Fim dos celulares nas escolas francesas. O Governo francês defende medida como sendo "um sinal para a sociedade" (DN) |

|

O predador em seu bolso (Citizen Lab) (BBC)

Spywares nos celulares tem ampla gama de recursos, incluindo gravação de registros telefônicos, postagens de mídias sociais, ativação de GPS e de microfones e câmeras (* Google Tradutor)

Advogado está processando empresa pela suposta invasão do telefone de seu cliente (BBC) |

|

Os perigos dos apps de espionagem vendidos legalmente (Kaspersky)

Aplicativos comerciais de espionagem de smartphones. Essas aplicações colocam em risco tanto o responsável, quanto a vítima da espionagem |

|

10 coisas que podem acontecer se o seu smartphone for hackeado (Incognito - IFF Lab)

As câmeras do smartphone podem ser exploradas como um olho mágico digital por hackers, para acompanhar todas as suas atividades (* Google Tradutor) |

|

Um quarto dos russos cobre webcam com fita para evitar espionagem (Russia Beyond)

De acordo com pesquisa da Kaspersky Lab, empresa russa de segurança da informação, moradores do país colocam fita sobre a webcam |

|

Hackers podem usar ondas sonoras para controlar o seu smartphone (Gizmodo) (Folha S.Paulo) (Veja)

Existe uma máxima no mundo da segurança que diz que qualquer coisa pode ser invadida |

|

Cresce o uso de dispositivos de Internet das Coisas para formação de botnets (CIO)

Esses ataques estão infestando um número crescente de dispositivos, sem que seus proprietários se deem conta |

|

Polícia pediu para HBO não revelar segredos de vigilância em 'The Wire' (TecMundo)

Trama mostra detalhes técnicos sobre como as polícias investigam e espionam criminosos por meio de grampos em telefones, PCs, etc |

|

Estranho hackeia babá eletrônica à noite e grita: 'Acorda, neném!' (O Globo)

Hacker interceptou comunicação entre babá eletrônica e celular que monitorava em vídeo e áudio uma bebê |

|

Robô imita em detalhes caligrafia de pessoas

(Estadão) Serviço de mensagens onde usuário pode cadastrar sua letra para que depois seja reproduzida por máquina |

|

Designer cria ferramenta que permite falsificar páginas da internet (Olhar Digital)

Quem acessar não verá indicações claras de que a página foi modificada |

|

PF quer instalar vírus em telefone grampeado para copiar informações (Folha S.Paulo)

O celular poderia fotografar sem usuário saber - É possível transmitir o vírus até mesmo quando o usuário atende uma chamada |

|

É assustador tudo o que dá para descobrir com este spyware comercial (Motherboard) (Vice)

Com um simples SMS, espião havia ativado remotamente o microfone do meu celular, transformando-o em dispositivo de espionagem clandestino |

|

Ex-operador de drone conta 'dilema' que o levou a largar emprego (BBC)

"O fato de monitorar muitas pessoas em seu dia a dia e assisti-las em suas tarefas cotidianas tornava a tarefa difícil para Bryant" |

|

Smartphone brasileiro 'anti-espião' veta câmera e GPS pela segurança (G1)

Roda o sistema Android modificado que inclui a exclusão de recursos populares como câmera e sistema de GPS |

|

Aplicativo mostra quem são as pessoas que estão perto de você (O Tempo)

Permite acesso a perfis de potenciais parceiros que estejam a sua volta, além de mostrar quantas vezes e onde já se aproximaram |

|

Aplicativo polêmico coloca seu rosto na rede sem você pedir (Exame)

Se você tirar uma foto de alguém que não conhece, consegue o nome e links para redes sociais da pessoa |

|

EUA atuam para minar ferramentas que protegem privacidade na internet (Estadão)

A NSA contornou boa parte da criptografia que protege dados comerciais e registros médicos |

|

Pesquisadores ativam webcams sem acionar luz de advertência (SMH) (* Google Tradutor)

Se um laptop tem uma câmera embutida, é possível alguém acessá-la para espionar usuário e ele nunca saberia |

|

Governo americano desviou tráfego do Facebook para infectar PCs (Olhar Digital)

Com o vírus instalado, a agência seria capaz de captar áudio e vídeo do computador |

|

Brasileiros estão entre os mais preocupados com segurança e privacidade online (Canaltech) (Olhar Digital)

Pesquisa F-Secure - 66% dos entrevistados disseram ser ansiosos pela possibilidade de que seus dados sejam vigiados e expostos por agências |

|

Complicando a vida: trojan Tinba tem a capacidade de se autoatualizar (TecMundo)

Ele consegue tanto roubar as suas senhas quanto se autoatualizar para não ser apagado pelo antivírus ou antimalware |

|

Como pegar ladrões com ajuda de app gratuito

(BBC) Apps permitem que smartphones e iPads sirvam de câmeras para monitorar sua casa remotamente, assistir ao vivo, gravar vídeos e ouvir pelo microfone |

|

Câmera de iPhone flagra ladrão roubando Xbox

(Exame) Mulher havia deixado smartphone com app com a câmera voltada para a porta de entrada de sua residência |

|

Ai, que burro: ladrão rouba Google Glass e tem seus passos filmados pelo gadget (Canaltech)

Glass rodava aplicativo que filmava tudo, em tempo real |

|

Brasileiros migram para o Telegram, cibercriminosos seguem pelo mesmo caminho (Trend Micro)

Aspirantes a cibercriminosos podem aprender o serviço através de manuais que são vendidos ou compartilhados ou na Deep Web |

|

Tecnologia permite que smartphones saibam para onde os usuários estão olhando (Olhar Digital)

Pesquisadores criaram sistema que consegue rastrear os olhos de usuários de smartphones para saber para qual ponto estão olhando |

|

Descoberta campanha de ciberespionagem Volatile Cedar (Techenet)

A natureza dos ataques sugerem que os motivos não são financeiros, mas a extração de dados sensíveis das vítimas |

|

Recupere arquivos perdidos com o software EASEUS (Techenet)

Software consegue recuperar os arquivos esvaziados da Lixeira e restaurar aqueles que desapareceram após a formatação do PC |

|

32% dos brasileiros guardam segredos no celular, aponta pesquisa (Administradores)

Prejuízo maior quando o dispositivo é invadido e o cibercriminoso tem livre acesso à webcam para espionar o usuário onde ele estiver |

|

Impressão digital volta ao debate com novos iPhones

(WSJ) Um invasor pode escanear as impressões digitais ou saltar a barreira do escâner |

|

Segurança eletrônica uma preocupação em uma era de espionagem digital (NYTimes) (* Google Tradutor)

Especialista, em reuniões, não só desliga o aparelho celular mas também remove a bateria |

|

Mulheres são menos conscientes das ameaças na Internet, revela estudo (Techenet)

Elas estão um pouco mais preocupadas do que os homens de poderem ser espiadas através da sua câmara web 44% contra 39% |

|

Biometria do iPhone 5S pode ser desbloqueada por gatos (Exame)

Segundo site é possível desbloquear o seu iPhone 5S com a pata cadastrada de um gato |

|

iPhone polêmico: aparelho pode ser desbloqueado com o mamilo (Tudo Celular) (TecMundo) (Adrenaline)

Por mais parecidos que sejam, os mamilos de todas as pessoas são diferentes e únicos |

|

Hackers conseguem invadir o sistema de carros conectados e controlá-los remotamente (O Globo)

Em uma demonstração, dupla especializada em segurança digital parou os freios e controlou o volante de um carro sem precisar tocá-lo |

|

Hacker invade babá eletrônica de menino de 1 ano

(Crescer) Aparelhos, que são de grande ajuda na hora de observar as crianças, têm vulnerabilidades que a maioria dos pais nem imagina |

|

Controle o seu dispositivo Android a partir do computador (Pplware)

Com este app vai poder controlar totalmente o seu dispositivo Android a partir de qualquer um dos seus computadores |

|

Como descobrir a senha de um arquivo RAR (Canaltech)

Você criou um arquivo, protegeu com senha e agora não se lembra mais do código? Programa é capaz de driblar a senha de um arquivo RAR |

|

App transforma celular em câmera de segurança (TechTudo)

O recurso funciona como uma câmera de vigilância para fazer um monitoramento em tempo real do que acontece em qualquer ambiente |

|

Chrome "espião": navegador ouvia tudo ao redor do usuário (Olhar Digital)

Recurso inserido em atualização permitia que o navegador deixasse permanentemente ligado o microfone, captando todo o áudio ao redor |

|

Apps usam sensores dos celulares para monitorar vida sexual de usuários (Folha S.Paulo)

Aplicativo Spreadsheets - o próprio iPhone coleta as informações pelo microfone e pelo acelerômetro (sensor de movimento) |

|

Rússia recruta hackers em universidades e mídias sociais (Folha S.Paulo)

A Rússia não está sozinha. As agências de inteligência dos EUA, dentre as quais a NSA, recrutam pessoal há décadas nas universidades |

|

Pesquisa revela preocupação dos russos com possível invasão online (Russia Beyond)

Maioria dos cidadãos russos temem a invasão da sua vida particular feita através das webcams de PCs e celulares |

|

LG anuncia pulseira para rastrear crianças (Exame)

Mesmo que a criança não atenda ligação, os pais podem ouvir o que se passa no ambiente onde ela estiver |

|

Malware para Android espiona até com o celular desligado (O Globo) (Canaltech) (TecMundo) (Tecnoblog)

Software malicioso capturava o processo de desligamento dos celulares e fazia parecer que estava sendo desligado, mas ele continuava ativo |

|

Porque Eu não tenho nada a esconder é a resposta errada à vigilância em massa

(Anistia Internacional) Então nenhum problema com a webcam em seu banheiro ou em seu quarto também? |

|

PF tem tecnologia para identificar usuários da dark web (Estadão) (R7) (Isto É) (A Tarde) (Jovem Pan)

Segundo peritos, não há anonimato na rede e é possível encontrar e identificar os criminosos que se escondem na dark web |

|

|

Principal |

Mundo |

Cotidiano |

Economia |

Empresas |

Tecnologia |

Ciência |

Saúde |

Opinião |

Ações Sociais |

Entretenimento |

|

Principal |

Ciência |

Cotidiano |

|

Mundo |

Saúde |

Entretenimento |

|

Empresas |

Opinião |

Ações Sociais |

|

Tecnologia |

Economia |

|

|

A polícia alemã invade o desenvolvedor do OmniRAT e apreende ativos digitais (The Hacker News) (* Google Tradutor)

O OmniRAT permite aos usuários monitorar dispositivos Android, Windows, Linux e Mac remotamente e acessar todas as informações sobre eles |

|

Hackers podem invadir um iPhone apenas enviando um texto (* Google Tradutor) (Wired) (Olhar Digital) (OSINT) (The Hacker News) (The Sun)

Você não precisa clicar em nada. Simplesmente receber um iMessage pode ser suficiente para ser hackeado |

|

Conversas do Clubhouse foram vazadas em reprodutor do app para outras plataformas (The Hack) (UOL) (Bloomberg)

Desenvolvedor foi capaz de transmitir conversas realizadas ao vivo no Clubhouse, em app paralelo, para qualquer pessoa acessar |

|

Falhas de segurança são encontradas em smartwatches para crianças (WeLiveSecurity) (Wired)

Vulnerabilidades permitem a criminosos monitorar a localização, enviar e interceptar mensagens para crianças e gravar áudios do ambiente |

|

China traz reconhecimento facial obrigatório para usuários de celulares (The Guardian) (WSJ) (CNN) (* Google Tradutor)

Todos os usuários de celulares na China que registram novos cartões SIM devem ser submetidos a exames de reconhecimento facial |

|

Falha de segurança em sites de camgirls expõe dados de usuários e modelos (Canaltech) (TechCrunch)

Rede de sites de camgirls teve uma base de dados com proteção falha descoberta, expondo informações sigilosas de usuários e garotas |

|

Os algoritmos estão nos assistindo, mas quem está assistindo os algoritmos? (ZDNet) (* Google Tradutor)

Uma investigação de dois anos sobre o uso privado e público de sistemas de IA mostra que é necessária mais supervisão |

|

União Europeia pode forçar Apple a criar iPhone com bateria removível pelo usuário (Tudocelular) (Gizchina) (Exame Informática) (Olhar Digital)

Determinação garantiria que todos os dispositivos do mercado tenham bateria com possibilidade de ser retirada pelos donos |

|

Falha na câmera do Android permitia que hackers espionas-sem sua vida pessoal (Canaltech) (BleepingComputer)

Conseguiriam tirar fotos, gravar vídeos e localização sem a permissão ou mesmo conhecimento do dono do celular |

|

Falhas no WhatsApp podem permitir que hackers alterem mensagens (Bloomberg) (O Globo) (FT) (BBC) (* Google Tradutor)

Empresa de segurança cibernética diz ter identificado falhas no app que poderia permitir que hackers manipulassem mensagens em conversas |

|

Falhas no WhatsApp podem permitir que hackers alterem mensagens, diz empresa de segurança (O Globo) (Bloomberg) (FT) (BBC) (Symantec) (TheHackerNews)

Um dos problemas foi consertado, mas os demais são difíceis de resolver devido à criptografia do aplicativo

Falhas em WhatsApp e Telegram abrem espaço para manipulação de arquivos (Folha S.Paulo) (Convectiva) (Canaltech) (Crypto ID) Arquivos de mídia nos apps podem ser manipulados por hackers |

|

Google revela campanha hacker para espionagem em massa de iPhones (O Globo) (TecMundo) (Kaspersky) (Jornal do Comércio) (The Guardian) (Project Zero)

Smartphones infectados apenas com visita a sites comprometidos. Para vítimas era impossível saber que estavam sendo monitoradas.

Tudo que os usuários podem fazer é estarem cientes do fato que a exploração em massa ainda existe e se comportarem de acordo |

|

Google confirma ameaça de segurança da câmera do Android: 'Centenas de milhões' de usuários afetados (Forbes) (Threatpost) (Business Insider) (OltNews)

Invasor pode assumir o controle dos apps de câmera do smartphone remotamente, gravar vídeos, suas conversas, localização e muito mais (* Google Tradutor) |

|

Criminosos clonam voz de CEO de empresa e roubam mais de R$ 1 milhão (Olhar Digital) (Computerworld) (TechTudo) (Quartz)

Criminosos utilizaram software de IA de geração de voz para se passar pelo CEO de companhia alemã

Pesquisadores afirmaram terem encontrado outros três casos idênticos (Computerworld) |

|

PF faz operação contra hackers que atacaram instituições e vazaram dados (UOL) (Agência Brasil) (Globoplay/JH) (Valor) (O Tempo) (G1) (Terra)

dados pessoais de mais de 200 mil servidores e autoridades públicas, com o objetivo de intimidar e constranger tanto as instituições quanto as vítimas (UOL)

"A PF informou que são vários grupos de hackers interligados" (Globoplay/JH) |

|

Polícia prendeu centenas de criminosos após invadir rede de bate-papo criptografada (THN) (Europol) (Abraseci) (NYTimes) (BBC) (NCA) (The Verge)

Aplicativo de comunicação criptografado vem com GPS, câmera e microfone removidos para anonimato e segurança (* Google Tradutor) |

|

China: hackers roubam e vendem vídeos de câmeras de segurança caseiras (TecMundo) (South China Morning Post) (AsiaOne) (Yahoo!)

Clipes são vendidos de acordo com o conteúdo: cenas normais em quartos de hotel, restaurantes ou casas, ou vídeos com nudez ou relações sexuais.

Há até mesmo a comercialização de senhas para acessar as câmeras ao vivo |

|

Software permite espionagem de PCs e webcams em tempo real (Canaltech) (PRLeap)

Oferece acesso à webcam e áudio capturado pelo microfone, assim é possível ouvir e ver o que acontece ao redor do ambiente |

|

'Como eu poderia ter roubado meu carro antigo usando meu celular' (BBC)

Charles Henderson descobriu que seu smartphone podia acessar seu antigo carro.

Apagar informações de carro conectado é mais difícil do que de laptops, discos removíveis e celulares |

|

EUA alertam viajantes da Copa do Mundo que dispositivos podem ser hackeados por governo russo (G1) (TecMundo) (Reuters) (DNI)

Se você precisa de um celular, leve um aparelho diferente do seu normal e remova a bateria quando não estiver usando |

|

Pesquisa mostra que 74% dos brasileiros temem ser espionados pelo celular

Realizada em 32 países, a pesquisa revela que 96% dos aplicativos podem ser iniciados sem consentimento do dono do aparelho |

|

Perigo na rede: ferramentas permitem que qualquer um crie seu próprio vírus (Olhar Digital) (UOL)

Antes, os vírus eram feitos por pessoas com conhecimento técnico. Hoje há sites de criação de vírus que cobram uma taxa fixa para que possam ser usados |

|

Sistemas de reconhecimento facial usados para identificar suspeitos na multidão geram debate (O Globo) (GS Notícias)

A ideia de câmeras para a segurança pública está ligada a uma coleta de dados por parte do estado.

As pessoas não sabem que seus rostos são escaneados e não têm a capacidade ou o direito de optar por não ser alvo dessa vigilância |

|

Especialistas veem carros como alvo fácil de hacker (Folha S.Paulo)

Vulnerabilidades permitem controlar funções importantes como os freios |

|

EUA espionam todos, mas os culpados são sempre hackers russos (Sputnik)

WikiLeaks revelou informações sobre a espionagem da CIA via Smart TV e smartphones. Eles podem grampear as conversas de qualquer pessoa |

|

Conheça o Nope, acessório que promete bloquear grampos em celulares

(TecMundo) Hoje não é difícil encontrar uma pessoa que não esteja com medo de ter suas ligações ouvidas ou sua webcam invadida |

|

Hackers acessam localização de smartphones com apenas uma mensagem SMS (O Globo)

Com apenas uma mensagem SMS, hackers são capazes de extrair informações e executar funções remotamente em qualquer marca de smartphone.

É possível enviar mensagens falsas a partir do celular da vítima e realizar escutas ambientais |

|

Especialista mostra celular Android sendo hackeado (Folha S.Paulo)

Pelo notebook, o hacker mostrou ter acesso ao telefone. Poderia, por exemplo, roubar dados e tirar fotos. A informação extraída poderia ser usada depois para extorsão |

|

Microsoft detecta 5 bilhões de ameaças digitais em dispositivos por mês

(Convectiva) A empresa está analisando dispositivos e continua detectando e analisando 6,5 trilhões de sinais de ameaças diariamente |

|

ESET examina o mercado negro do cibercrime (Security Report)

A indústria de cibercrime é um negócio que irá custar 6 trilhões em alguns anos.

Tony Anscombe, da ESET, visitou a dark web e concluiu: a indústria de malware deixou de ser inesperada e, atualmente, apresenta características parecidas com uma empresa de software |

|

FBI prende 74 cibercriminosos por BEC (Security Report) (Business Wire) (Symantec)

Os ataques BEC e phishing funcionam atraindo as vítimas para um site que apresenta uma página verossímil que imita outro site legítimo |

|

Apps do Governo Federal rastreiam sua localização e acessam câmera (TecMundo) (Folha S.Paulo) (InfoCont)

Segundo estudo da InternetLab, a maioria dos apps governamentais podem acessar localização do usuário, lista de contatos, redes sociais e câmera |

|

O celular consegue ouvir nossas conversas particulares? (El País)

Sistemas de voz podem permanecer ativos todo o tempo. Quando estou com amigos e há algum celular por perto, sempre tenho dúvidas sobre falar ou não sobre determinados assuntos |

|

Como golpistas "clonam" o WhatsApp de políticos para ganhar dinheiro (UOL)

Cartões eram cancelados junto as operadoras, nos chips eram inseridos os números das vítimas. Com o celular clonado conseguiam acesso aos aplicativos |

|

França proíbe motoristas de usar celular no carro (Estadão) (Olhar Digital) (TecMundo) (Tudocelular)

A França proibiu motoristas de usar o celular mesmo com o veículo parado e até com o motor desligado |

|

(Pagliusi) Hackers têm acesso a ferramentas fáceis de usar para "sequestrar" câmeras e armazenar imagens e vídeos de pessoas em situações embaraçosas |

|

Hackers invadem robôs domésticos e os transformam em espiões

Esses robôs podem facilmente ser transformados em dispositivos de espionagem, registrando vídeo e áudio de seus donos sem que eles saibam |

|

Catálogo vazado de empresa oferece serviço de hackear qualquer celular do mundo (Motherboard)

O documento da Aglaya também dá o preço para gerar falsas acusações criminais contra alvos específicos |

|

América Latina está na mira de ataques de acesso remoto (ITForum 365)

Região é uma das mais afetadas pelas ameaças com ferramentas de acesso remoto, aquelas de acesso a microfones e câmeras dos usuários, por exemplo |

|

CIA controla celulares, PCs e até Smart TVs, revela WikiLeaks (O Globo) (BBC) (Independent)

Documentos revelam detalhes da espionagem digital, como softwares para hackear smartphones e equipamentos conectados à internet |

|

Symantec Ameaça Móvel: atacantes podem manipular seus arquivos de mídia WhatsApp e Telegram

(Symantec) (* Google Tradutor) Arquivos podem ser manipulados por agentes maliciosos. Imagens, pagamentos, mensagens de áudio.

Notícias falsas - Invasor pode alterar arquivos de mídia que aparecem no feed do canal em tempo real |

|

Toronto reduz plano de cidade inteligente após protestos por privacidade (Terra) (Estadão) (The Guardian)

Um grupo caracterizou projeto como tentativa de uma "afiliada do Google" de transformar cidades em "territórios de vigilância corporativa |

|

Estamos preparados para o impacto das deepfakes? (WeLiveSecurity) (TED) (BBC)

Vídeos e áudios falsos ou adulterados. Inteligência artificial usada para criar conteúdo falso, a partir do zero ou usando um vídeo existente replicando a aparência e o som de um ser humano |

|

Polícia de Londres vai usar câmeras de reconhecimento facial em tempo real (Observador) (Canaltech) (Olhar Digital) (Estadão)

Polícia vai usar reconhecimento facial, uma tecnologia controversa por filmar pessoas sem autorização nem conhecimento das mesmas |

|

Confira personalidades que foram vítimas de vazamentos (Estadão) |

|

Tribunal condena homem a pagar R$ 75 mil por divulgar imagens íntimas de ex na internet (Estadão)

Morando em cidades diferentes, se relacionaram intimamente por meio de câmeras. Ela descobriu que imagens dos vídeos foram capturadas pelo ex |

|

LastPass hackeado: e-mails e senhas de usuários foram comprometidos (Techtudo) (Gizmodo) (Kaspersky) (Tecmundo)

Usuários precisam mudar suas senhas master após a empresa de proteção de senhas online ter informado que sua rede foi invadida |

|

Serviços de armazenamento de fotos e vídeos na nuvem com backup automático do seu smartphone (Olhar Digital) |

|

Alertas pelo celular contra o coronavírus, uma arma contra a pandemia e um debate sobre privacidade (El País)

Aplicativos de banco e de varejo já levam embutidos um código que permite rastrear onde exatamente cada dono de celular está num dado momento |

|

Apple recomenda que usuários não cubram a câmera do MacBook (Tecmundo) (Tecnoblog) (Oficina da Net) (ZDNet) (Mirror) (Apple)

Empresa diz que tampa pode danificar tela e que luz adverte sobre o uso.

O fato é que invasores podem acessar indevidamente a webcam do dispositivo e espionar pessoas. Por isso, inúmeros modelos de laptops já saem de fábrica com tampa para a lente da webcam embutida |

|

Cibercrime: Aumenta clonagem de celular para invasão de contas bancárias (AFD) (Kaspersky) (TecMundo) (Securelist)

Pessoas sem preocupação com segurança alegam não terem nada a esconder, atitude ingênua em relação aos riscos a que estão expostas |

|

Robô desenvolvido para enganar hackers (Olhar Digital) (Computerworld) (Georgia Tech)

Robô leva hackers a acreditarem que ele pode ser invadido. Assim, simula falhas de segurança e colhe informações sobre os hackers |

|

Home cams de Cingapura hackeadas e filmagens vendidas em sites pornográficos (TNP)(HackRead)(The Independent) (Bitdefender) (ESET) (TecMundo) (* Google Tradutor)

Grupo afirma ter mais de 50.000 câmeras hackeadas que membros podem acessar. Membros VIP serão ensinados a "explorar, assistir ao vivo e gravar" câmeras hackeadas.

Nunca presuma que sua câmera é segura, diz especialista. Advogado diz que quem hackeia ou assiste infringe leis |

|

EXCLUSIVO: Sou um ex-oficial de defesa que alertou sobre os problemas de segurança e proteção do F-35 anos atrás - é por isso que ele pode ter sido hackeado ou com defeito Dailymail) (TNNews) (NYBreaking) (DailyExpress) (ExtremeTech) (1945) (AAN) (Kpmpas) (Gazeta do Povo) (Águias de Aço) Piloto ejetou cerca de 115 km antes do local onde o avião foi encontrado (* Google Tradutor)

Estados Unidos admitem que caça F-35 é vulnerável a hackers (Sputnik) (2018/2021) |

|

Como agências cultivam perfis falsos para construir e destruir reputações (Motherboard)

Ainda que ilegais. São personagens bem construídos, mantidos por longos períodos de tempo e administrados por equipes especializadas para influenciar redes de contatos |

|

Como usar o app espião que localiza celular roubado e tira foto do bandido (Olhar Digital)

Possui funcionalidades como captura de vídeo remotamente com as câmeras frontal e traseira do aparelho, localização e outros recursos

Possui também a opção Desligamento falso para criar um falso menu de encerramento para enganar quem estiver usando |

|

Vírus para celulares Android pode espionar até o que você faz no WhatsApp (UOL) (TecMundo) (Kaspersky)

Spyware pode tirar fotos, gravar vídeos, áudio e capturas de tela sem que o dono do aparelho saiba (TecMundo) |

|

Sua câmera inteligente não é à prova de ameaças (Kaspersky) (Securelist)

Oportunidades óbvias existem, como espionar os donos da câmera quando eles pensam estar sozinhos. Hackers o fazem o tempo todo |

|

Novo ataque Man-in-the-Disk deixa milhões de telefones Android vulneráveis (* Google Tradutor) (The Hacker News) (Check Point) (Check Point Research)

Usado para instalar app em segundo plano sem conhecimento do usuário, para obter acesso a câmera, microfone, e mais do Android |

|

Os celulares espiam e transmitem nossas conversas, mesmo desligados - Richard Stallman

(El País) (Bring) (ABJ) (Downs Hacker) Um dos usos principais é transformá-los em dispositivos de escuta, que não desligam nunca porque os celulares não têm interruptor

Malware para Android espiona até com o celular desligado 2015 (O Globo) (Olhar Digital) (Canaltech) (TecMundo) (Tecnoblog) Capturava o processo de desligamento e fazia parecer que estava sendo desligado, mas continuava ativo |

|

PF descobre invasão de babás eletrônicas e câmeras residenciais em 35 cidades do País (Estadão) (UOL) (IÉ Dinheiro) (Jornal de Brasília) (Bem Paraná)

A partir do momento em que conseguem êxito nas invasões, eles passam a ter acesso à rotina diária da família e, dessa forma, conseguem praticar outros crimes, como extorsão |